L’Active Directory de Microsoft est dit être utilisé par 95% du Fortune 500. Par conséquent, il s’agit d’une cible de choix pour les attaquants qui cherchent à accéder aux informations d’identification de l’organisation, car les informations d’identification compromises constituent l’un des moyens les plus simples pour les pirates d’accéder à vos données.

Kerberos est une technologie d’authentification clé qui sous-tend Microsoft Active Directory. Malheureusement, les pirates utilisent de nombreuses attaques différentes contre l’implémentation par Active Directory du protocole d’authentification Kerberos. L’un d’eux est la torréfaction AS-REP. Alors, qu’est-ce que la torréfaction AS-REP et comment les entreprises peuvent-elles se protéger ?

Qu’est-ce qu’Active Directory Kerberos ?

Kerberos a été initialement développé par le Massachusetts Institute of Technology (MIT) et centré sur l’utilisation de tickets pour établir la confiance. L’implémentation de Kerberos par Microsoft dans Active Directory est basée sur Kerberos Network Authentication Service (V5) tel que défini dans RFC 4120. Cependant, Microsoft a ajouté et amélioré Kerberos avec ses spécifications de protocole et plusieurs extensions.

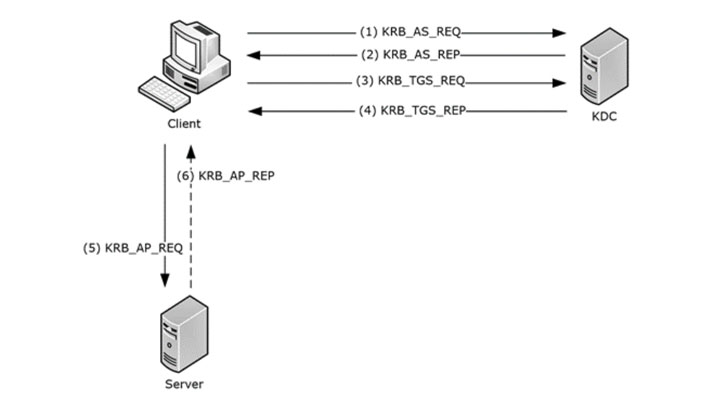

Il existe trois composants différents dans l’authentification Kerberos comme dans Microsoft Active Directory. Ceux-ci inclus:

- Client – Le client est l’entité qui cherche à obtenir des tickets du KDC

- Serveur d’application – La ressource qui a besoin des tickets émis présentés pour l’authentification

- Centre de distribution de clés (KDC) – Le KDC est le tiers de confiance qui émet les tickets d’authentification. Dans Microsoft Active Directory, le KDC est chaque contrôleur de domaine desservant le domaine Active Directory.

|

| Présentation de l’échange de tickets du protocole d’authentification Kerberos |

Essentiel pour comprendre les risques associés au vol d’informations d’identification Active Directory, Kerberos est le protocole par défaut utilisé lors de la connexion à une machine Windows faisant partie d’un domaine Active Directory. Il s’agit du protocole d’authentification par défaut, remplaçant NTLM depuis Windows 2000 et versions ultérieures. Quelles sont les différences entre les deux ?

Les deux protocoles gèrent l’authentification différemment. Le protocole d’authentification NTLM repose sur une négociation à trois. Les informations d’authentification sont échangées entre le client et le serveur pour authentifier un utilisateur. À l’inverse, Kerberos utilise un processus bidirectionnel qui repose sur un service d’octroi de tickets utilisant un centre de distribution de clés (KDC).

NTLM utilise le hachage de mot de passe, tandis que Kerberos utilise le cryptage. Alors que Kerberos est la méthode d’authentification par défaut, NTLM est toujours utilisé comme protocole d’authentification de secours. Si l’authentification ne peut pas se produire à l’aide de Kerberos, le système utilisera plutôt NTLM.

Qu’est-ce que la torréfaction AS-REP ?

Même si Kerberos est un protocole d’authentification beaucoup plus sécurisé que NTLM, il n’est pas dépourvu de son propre ensemble de vulnérabilités, dont certaines peuvent provenir des paramètres de compte d’utilisateur spécifiques configurés pour le compte dans Active Directory.

L’une des premières étapes de l’authentification Kerberos est la pré-authentification. La pré-authentification utilise le mot de passe de l’utilisateur pour chiffrer un horodatage. Le contrôleur de domaine (DC) déchiffrera cela pour valider le mot de passe correct et ne pas rejouer une demande précédente. Une vulnérabilité peut survenir lorsque la pré-authentification est désactivée.

Une fois cette option désactivée, un pirate peut demander des données d’authentification pour n’importe quel utilisateur, et le contrôleur de domaine renverra un ticket d’octroi de ticket (TGT) crypté. Il peut ensuite être utilisé pour forcer brutalement dans un environnement hors ligne pour déchiffrer le mot de passe.

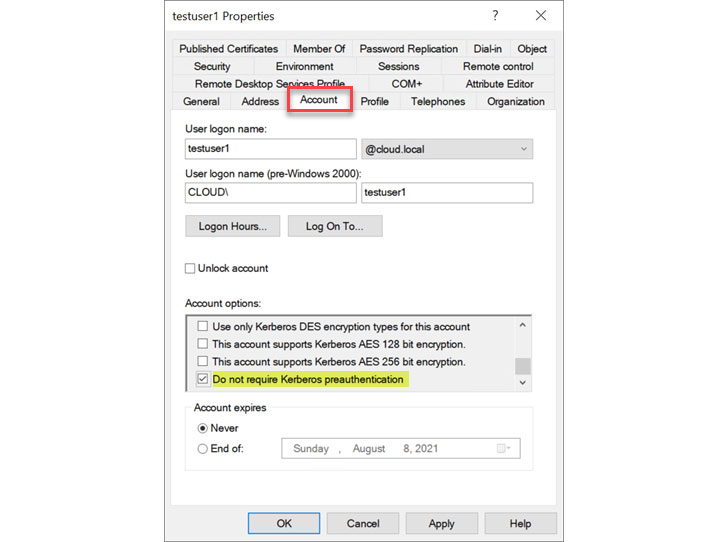

La pré-authentification peut être désactivée sur n’importe quel compte d’utilisateur dans Active Directory sur le Onglet Compte sous le Options de compte. Recherchez la case à cocher « Ne nécessite pas de pré-authentification Kerberos. »

|

| Définition de l’indicateur de pré-authentification Kerberos ne nécessitant pas dans Active Directory |

La torréfaction AS-REP est la technique qui permet de récupérer les hachages de mot de passe pour les utilisateurs qui ont cet indicateur défini dans Active Directory. De plus, divers outils de cybersécurité et de piratage permettent de déchiffrer les TGT récoltés à partir d’Active Directory. Ceux-ci incluent Rubeus et Hashcat.

À l’aide d’un outil comme Rubeus, les attaquants peuvent trouver les comptes qui ne nécessitent pas de pré-authentification, puis extraire les données du ticket d’octroi de tickets (TGT) pour déchiffrer le mot de passe hors ligne.

Les données peuvent être transformées dans un format pouvant être craqué par un outil hors ligne tel que Hashcat, qui peut utiliser le craquage de mot de passe par force brute contre les hachages. Ce processus intègre l’utilisation d’un fichier de dictionnaire pour deviner le mot de passe par force brute.

Prévention de l’attaque de torréfaction AS-REP

Un moyen évident d’empêcher l’attaque AS-REP Roasting consiste à auditer votre environnement Active Directory et à vous assurer qu’aucun compte n’est configuré avec l’option « Ne pas exiger la pré-authentification Kerberos ».

En plus d’auditer vos paramètres Active Directory pour une pré-authentification mal configurée, vous voulez vous assurer que les utilisateurs sont tenus d’utiliser des mots de passe forts et complexes.

En outre, il est essentiel de s’assurer que les mots de passe ne sont pas trouvés dans une base de données de mots de passe violée, car les listes de mots de passe violés sont utilisées pour déchiffrer les mots de passe extraits à l’aide de l’attaque AS-REP Roasting. La protection par mot de passe violé n’est pas trouvée nativement dans Active Directory. Une solution tierce est donc nécessaire pour ce type de protection.

Protection par mot de passe violé avec Specops

L’application de politiques de mot de passe efficaces et l’utilisation d’une solution de protection par mot de passe contre les failles pour Active Directory sont essentielles pour garantir que votre environnement n’est pas vulnérable aux attaques Kerberos telles que AS-REP Roasting. De plus, des politiques de mot de passe efficaces aident à garantir que les utilisateurs utilisent des mots de passe forts qui ne sont pas facilement devinables ou faciles à attaquer par la force brute ou d’autres attaques de mot de passe courantes.

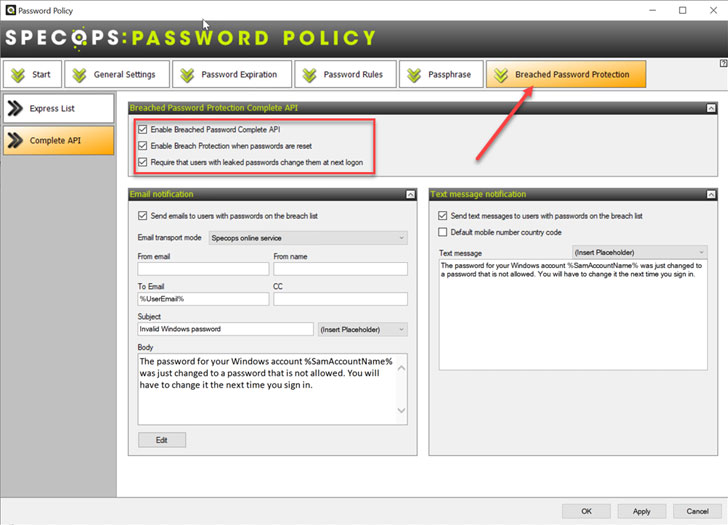

Politique de mot de passe de Specops fait entrer les politiques de mot de passe dans l’ère moderne avec des fonctionnalités et des fonctionnalités qui ne se trouvent pas nativement dans Active Directory. Il empêche l’utilisation de mots de passe faibles et même violés dans l’environnement en utilisant l’une des fonctionnalités les plus importantes de la politique de mot de passe Specops, la protection par mot de passe violé.

Récemment, Specops a publié la prochaine itération de la protection par mot de passe violé avec des données d’attaque en direct. Les données d’attaque en direct proviennent d’une solution mondiale de pot de miel utilisée par Specops pour rassembler les mots de passe utilisés dans les attaques par force brute en direct. Ceux-ci sont intégrés à la protection actuelle offerte par Specops aux clients utilisant la base de données des mots de passe violés et la solution est continuellement mise à jour avec les mots de passe violés les plus récents.

De plus, avec la protection par mot de passe violé trouvée dans la politique de mot de passe Specops, les organisations peuvent rapidement mettre en œuvre une protection par mot de passe violé pour empêcher les utilisateurs d’utiliser des mots de passe compromis. Par exemple, si les utilisateurs tentent de choisir un mot de passe trouvé dans la vaste base de données de mots de passe violés maintenue par Specops (plus de deux milliards), le mot de passe n’est pas accepté. De plus, si le mot de passe d’un utilisateur est violé après avoir été défini dans Active Directory, les organisations peuvent utiliser la politique de mot de passe Specops pour forcer leurs utilisateurs à changer le mot de passe lors de la prochaine connexion.

|

| Politique de mot de passe de Specops Protection par mot de passe violé |

En plus de la protection par mot de passe violé dans la politique de mot de passe Specops, il ajoute de nombreuses autres fonctionnalités et avantages pour renforcer la capacité de votre organisation à personnaliser les politiques de mot de passe pour répondre aux besoins de l’entreprise et maintenir des niveaux élevés de sécurité dans votre environnement. Ceux-ci inclus:

- Possibilité d’ajouter plusieurs dictionnaires de mots de passe personnalisés

- Vieillissement du mot de passe basé sur la longueur

- Notifications d’expiration de mot de passe intégrées

- Restrictions de contenu de mot de passe

- Expressions régulières pour contrôler davantage le contenu du mot de passe

- Plusieurs options de réinitialisation de mot de passe

- Nombre minimum de caractères requis modifiés pour une réinitialisation de mot de passe

Considérations

Active Directory est la solution d’identité numéro un utilisée dans les organisations aujourd’hui. Malheureusement, il signifie que les attaquants ciblent fortement les environnements Active Directory pour trouver des moyens de voler les informations d’identification. Leurs méthodes d’attaque incluent l’attaque des protocoles d’authentification utilisés par Active Directory, y compris Kerberos. La torréfaction AS-REP est un type d’attaque qui cherche à trouver des comptes avec le pré-authentification indicateur pour Kerberos non défini pour les utilisateurs.

Une fois trouvés, les outils de piratage peuvent être utilisés pour forcer brutalement les mots de passe des utilisateurs. L’un des meilleurs moyens pour les entreprises de se défendre est de mettre en place de bonnes politiques de mot de passe ainsi qu’une protection par mot de passe violé, car les attaquants utilisent souvent des bases de données de mots de passe violées dans une attaque AS-REP Roasting. Politique de mot de passe de Specops aide les entreprises à renforcer la sécurité de leurs mots de passe, y compris la protection contre les brèches de mot de passe.