Les organisations et les équipes de sécurité s’efforcent de se protéger de toute vulnérabilité et ne réalisent souvent pas que le risque est également provoqué par des configurations dans leurs applications SaaS qui n’ont pas été renforcées. La méthode d’attaque GIFShell récemment publiée, qui se produit via Microsoft Teams, est un exemple parfait de la façon dont les acteurs de la menace peuvent exploiter des fonctionnalités et des configurations légitimes qui n’ont pas été correctement définies. Cet article examine ce que la méthode implique et les étapes nécessaires pour la combattre.

La méthode d’attaque GifShell

Découvert par Bobby Rauch, la technique d’attaque GIFShell permet aux acteurs malveillants d’exploiter plusieurs fonctionnalités de Microsoft Teams pour agir en tant que C&C pour les logiciels malveillants et d’exfiltrer des données à l’aide de GIF sans être détectés par EDR et d’autres outils de surveillance du réseau. Cette méthode d’attaque nécessite un appareil ou un utilisateur déjà compromis.

Le composant principal de cette attaque permet à un attaquant de créer un shell inversé qui fournit des commandes malveillantes via des GIF encodés en base64 dans Teams, et exfiltre la sortie via des GIF récupérés par la propre infrastructure de Microsoft.

Comment ça marche?

- Pour créer cette coque inversée, un attaquant doit d’abord compromettre un ordinateur pour implanter le logiciel malveillant, ce qui signifie que l’acteur malveillant doit convaincre l’utilisateur d’installer un stager malveillantcomme avec le phishing, qui exécute des commandes et télécharge la sortie de la commande via une URL GIF vers un crochet Web Microsoft Teams.

- Une fois l’outil de transfert en place, l’auteur de la menace crée son propre locataire Microsoft Teams et contacte d’autres utilisateurs de Microsoft Teams en dehors de l’organisation.

- L’auteur de la menace peut alors utiliser un Script Python GIFShell pour envoyer un message à un utilisateur Microsoft Teams contenant un GIF spécialement conçu. Cette image GIF légitime a été modifiée pour inclure des commandes à exécuter sur la machine d’une cible.

- Lorsque la cible reçoit le message, le message et le GIF seront stockés dans les journaux de Microsoft Team. Important à noter : Microsoft Teams s’exécute en tant que processus d’arrière-plan, de sorte que le GIF n’a même pas besoin d’être ouvert par l’utilisateur pour recevoir les commandes de l’attaquant à exécuter.

- Le stager surveille les journaux Teams et lorsqu’il trouve un GIF, il extrait et exécute les commandes.

- Les serveurs de Microsoft se reconnecteront à l’URL du serveur de l’attaquant pour récupérer le GIF, qui est nommé à l’aide de la sortie encodée en base64 de la commande exécutée.

- Le serveur GIFShell exécuté sur le serveur de l’attaquant recevra cette demande et décodera automatiquement les données permettant aux attaquants de voir la sortie de la commande exécutée sur l’appareil de la victime.

La réponse de Microsoft

Comme signalé par Lawrence Abrams dans BleepingComputer, Microsoft convient que cette méthode d’attaque est un problème, cependant, elle « ne répond pas à la barre pour un correctif de sécurité urgent ». Ils « pourraient prendre des mesures dans une future version pour aider à atténuer cette technique ». Microsoft reconnaît cette recherche mais affirme qu’aucune limite de sécurité n’a été contournée.

Alors que Rauch affirme qu’en effet « deux vulnérabilités supplémentaires découvertes dans Microsoft Teams, un manque d’application des autorisations et l’usurpation de pièce jointe », Microsoft affirme : « Dans ce cas… tout cela est post-exploitation et repose sur une cible déjà compromise ». Microsoft affirme que cette technique utilise des fonctionnalités légitimes de la plate-forme Teams et non quelque chose qu’ils peuvent actuellement atténuer.

Conformément aux affirmations de Microsoft, c’est en effet le défi auquel de nombreuses organisations sont confrontées – il existe des configurations et des fonctionnalités que les acteurs de la menace peuvent exploiter si elles ne sont pas renforcées. Quelques modifications apportées aux configurations de votre locataire peuvent empêcher ces attaques entrantes de locataires Teams inconnus.

Comment se protéger contre l’attaque GIFShell

Il existe des configurations de sécurité au sein de Microsoft qui, si elles sont renforcées, peuvent aider à prévenir ce type d’attaque.

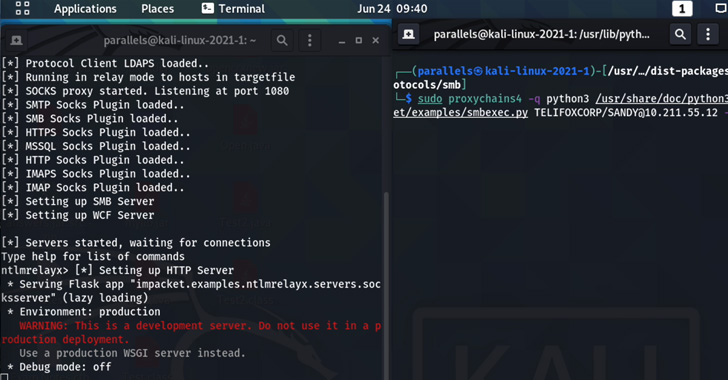

1 — Désactiver l’accès externe : Microsoft Teams, par défaut, permet à tous les expéditeurs externes d’envoyer des messages aux utilisateurs de ce locataire. De nombreux administrateurs d’organisation ne savent probablement même pas que leur organisation autorise la collaboration d’équipes externes. Vous pouvez renforcer ces configurations :

|

| Figure 1 : Configurations d’accès externe Microsoft Teams |

- Désactiver l’accès au domaine externe — Empêchez les membres de votre organisation de rechercher, d’appeler, de discuter et d’organiser des réunions avec des personnes externes à votre organisation dans n’importe quel domaine. Bien qu’il ne s’agisse pas d’un processus aussi transparent que via Teams, cela protège mieux l’organisation et vaut l’effort supplémentaire.

- Désactiver les équipes externes non gérées pour démarrer la conversation — Empêchez les utilisateurs Teams de votre organisation de communiquer avec les utilisateurs Teams externes dont les comptes ne sont pas gérés par une organisation.

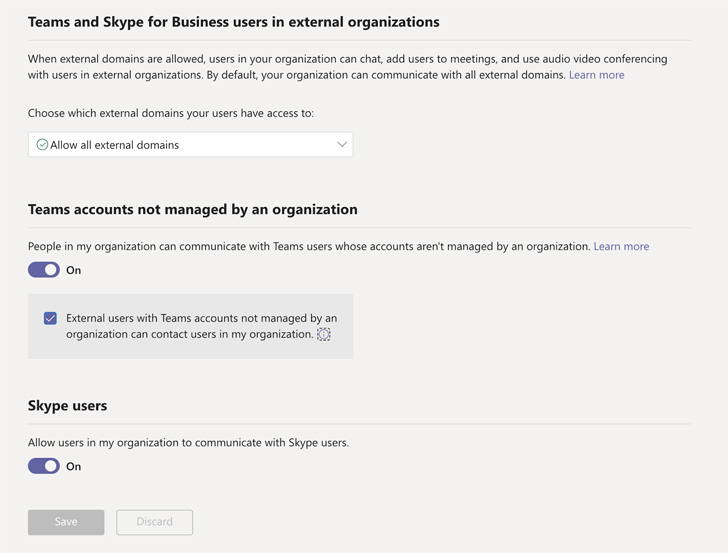

2 – Obtenez un aperçu de l’inventaire des appareils : Vous pouvez vous assurer que tous les appareils de votre organisation sont entièrement conformes et sécurisés en utilisant votre solution XDR / EDR / Vulnerability Management, comme Crowdstrike ou Tenable. Les outils de sécurité des terminaux constituent votre première ligne de défense contre les activités suspectes, telles que l’accès au dossier des journaux des équipes locales de l’appareil, qui est utilisé pour l’exfiltration de données dans GIFShell.

Vous pouvez même aller plus loin et intégrer une solution SSPM (SaaS Security Posture Management), comme Adaptive Shield, à vos outils de sécurité des terminaux pour gagner en visibilité et en contexte pour voir et gérer facilement les risques qui découlent de ces types de configurations, votre SaaS utilisateurs et leurs appareils associés.

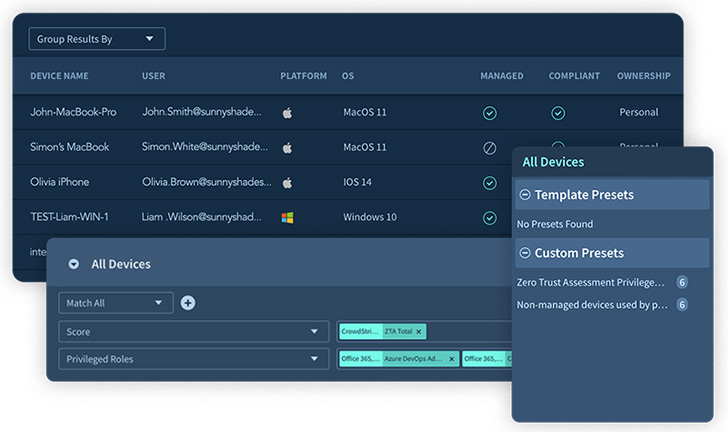

Comment automatiser la protection contre ces attaques

Il existe deux méthodes pour lutter contre les erreurs de configuration et renforcer les paramètres de sécurité : la détection et la correction manuelles ou une solution automatisée de gestion de la posture de sécurité SaaS (SSPM). Avec la multitude de configurations, d’utilisateurs, d’appareils et de nouvelles menaces, la méthode manuelle est une ponction insoutenable sur les ressources, laissant les équipes de sécurité débordées. Cependant, une solution SSPM, telle que Bouclier adaptatif, permet aux équipes de sécurité d’avoir un contrôle total sur leurs applications et configurations SaaS. Le bon SSPM automatise et rationalise le processus de surveillance, de détection et de correction des erreurs de configuration SaaS, de l’accès SaaS à SaaS, de l’IAM lié au SaaS et du risque utilisateur d’appareil à SaaS, conformément aux normes du secteur et de l’entreprise.

Dans des cas tels que la méthode d’attaque GifShell, les fonctionnalités de gestion des erreurs de configuration d’Adaptive Shield permettent aux équipes de sécurité d’évaluer, de surveiller, d’identifier et d’alerter en permanence en cas d’erreur de configuration (voir figure 1). Ensuite, ils peuvent rapidement corriger via le système ou utiliser un système de billetterie de leur choix pour envoyer les détails pertinents pour une correction rapide.

|

| Figure 2. Vue panoramique de l’hygiène des applications SaaS |

De même, la fonction d’inventaire des appareils d’Adaptive Shield (illustrée à la figure 2) peut surveiller les appareils utilisés à l’échelle de l’entreprise et signaler tout risque d’appareil à SaaS tout en corrélant ces informations avec les rôles et les autorisations des utilisateurs et les applications SaaS utilisées. Cela permet aux équipes de sécurité d’avoir une vue globale de la posture de l’utilisateur et de l’appareil afin de protéger et de sécuriser les appareils à haut risque qui peuvent constituer une menace critique dans leur environnement SaaS.

|

| Figure 3. Inventaire des appareils |

Découvrez comment Adaptive Shield SSPM peut protéger votre écosystème d’applications SaaS.