Dans l’édition de l’an dernier du Navigateur de sécurité nous avons noté que l’industrie manufacturière semblait être totalement surreprésentée dans notre ensemble de données sur les victimes de cyber-extorsion. Ni le nombre d’entreprises ni leur revenu moyen ne ressortent particulièrement pour expliquer cela.

La fabrication était également l’industrie la plus représentée dans notre ensemble de données CyberSOC, contribuant à plus d’incidents que tout autre secteur.

Nous avons trouvé cette tendance confirmée en 2023 – à tel point que nous avons décidé d’y regarder de plus près. Examinons donc quelques explications possibles.

Et les démystifier.

À la recherche d’explications possibles

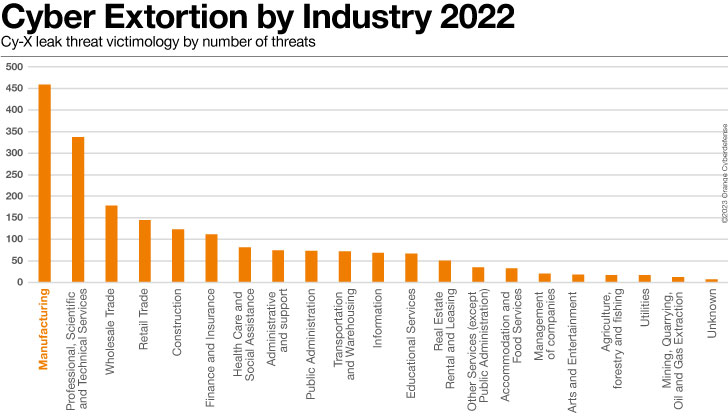

La fabrication est toujours l’industrie la plus touchée dans notre ensemble de données sur la cyber-extorsion en 2023, comme le montre la surveillance des sites de fuite à double extorsion. En effet, ce secteur représente désormais plus de 20% de toutes les victimes depuis que nous avons commencé à observer les sites de fuite début 2020.

Environ 28 % de tous nos clients proviennent du secteur manufacturier, contribuant avec une part globale de 31 % de tous les incidents potentiels sur lesquels nous avons enquêté.

Nous notons que 58 % des incidents traités par cette industrie sont d’origine interne, 32 % sont d’origine externe, 1 % ont été classés comme « partenaires » ou tiers. Lorsque des acteurs de menaces externes ont provoqué l’incident de sécurité, nous avons observé que les 3 principales actions de menace étaient les attaques Web, l’analyse de ports et le phishing.

D’autre part, la fabrication a le nombre apparent le plus bas de vulnérabilités de sécurité confirmées par actif informatique dans notre ensemble de données d’analyse des vulnérabilités. Nos équipes de pentesting, d’autre part, rapportent 4,81 résultats CVSS par jour, ce qui est un peu au-dessus de la moyenne de 3,61 dans toutes les autres industries.

Plusieurs questions se posent, que nous tenterons d’examiner ici :

- Quel rôle joue Operation Technology ?

- Les entreprises du secteur manufacturier sont-elles plus vulnérables ?

- Le secteur manufacturier est-il délibérément davantage ciblé ?

- Nos clients manufacturiers connaissent-ils plus d’incidents ?

Quel rôle joue OT ?

Une hypothèse tentante à faire est que les entreprises du secteur manufacturier sont plus souvent compromises par des systèmes de technologie opérationnelle (OT) ou d’Internet des objets (IoT) notoirement peu sûrs. Les usines et les usines ne peuvent souvent pas se permettre d’être perturbées ou fermées et cette fabrication est donc une cible facile pour les extorqueurs.

Cela semble plausible. Le hic, c’est que nous ne voyons pas ces théories étayées par nos données.

L’attaque contre le géant américain de l’énergie Colonial Pipeline est probablement l’exemple récent le plus notable d’une attaque réussie contre une installation industrielle.

Découvrez les dernières nouveautés en matière de cybersécurité avec des « Navigateur de sécurité 2023 » rapport. Ce rapport axé sur la recherche est basé sur des informations 100% de première main provenant de 17 SOC mondiaux et de 13 CyberSOC d’Orange Cyberdefense, du CERT, d’Epidemiology Labs et de World Watch et fournit une mine d’informations et d’informations précieuses sur le présent et l’avenir paysage des menaces.

En juillet de cette année, les agences de renseignement américaines ont même mis en garde contre un ensemble d’outils de piratage baptisé « Pipedream » qui est conçu pour cibler des systèmes de contrôle industriels spécifiques. Mais nous ne savons pas si ou quand ces outils ont déjà été rencontrés dans la nature. Outre la tristement célèbre attaque Stuxnet de 2010, on a du mal à se souvenir d’un seul incident de cybersécurité où le point d’entrée était un système OT.

Chez Colonial Pipeline, les systèmes administratifs « conventionnels » principaux ont été compromis en premier. A y regarder de plus près, c’est le cas de la quasi-totalité des incidents signalés dans les installations industrielles.

Les entreprises du secteur manufacturier sont-elles plus vulnérables aux attaques ?

Pour répondre à ces questions, nous avons examiné un ensemble de 3 millions de résultats d’analyse de vulnérabilité et un échantillon de 1 400 rapports de piratage éthique.

Nous avons dérivé trois mesures qui facilitent des comparaisons quelque peu normalisées entre les industries de notre clientèle :

Résultats de l’analyse VOC par actif, délai de mise à jour, résultats Pentest par jour de test.

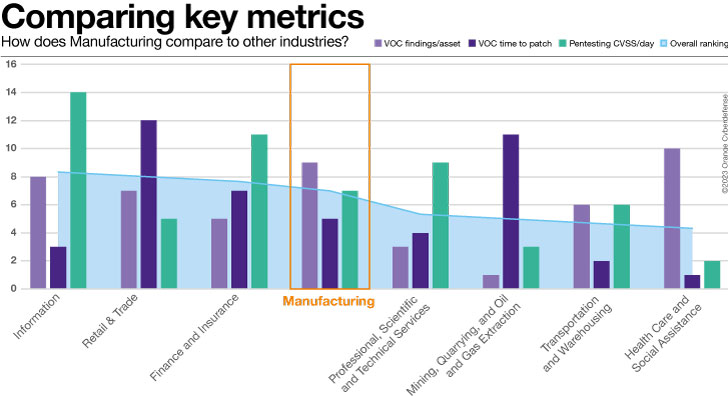

Si nous classons les industries en fonction de leurs performances sur chacune de ces mesures et que nous trions du pire au meilleur, nos clients du secteur manufacturier arrivent à la 5e place sur 12 industries comparables.

Le tableau ci-dessous montre le *classement* global de nos clients manufacturiers par rapport aux industries comparables.

Résultats/actif unique de COV

Sur cette mesure, sept autres industries ont obtenu de meilleurs résultats que la fabrication.

Bien que nous ayons un nombre relativement élevé d’actifs de clients manufacturiers dans notre ensemble de données de numérisation, nous rapportons beaucoup moins de résultats par actif que la moyenne de tous les secteurs. Presque 10 fois moins, en fait.

Il est temps de patcher

Sur cette mesure, 6 autres industries se sont mieux classées que la fabrication. L’âge moyen de tous les résultats pour cette industrie est de 419 jours, ce qui est un nombre inquiétant et pire que celui enregistré pour huit autres industries dans cet ensemble de données.

Résultats de pentesting

Nous observons que le CVSS moyen par jour était de 4,81, contre 3,61 en moyenne pour les clients de tous les autres secteurs de l’ensemble de données, soit 33 % de plus.

Le secteur manufacturier est-il davantage ciblé par les extorqueurs ?

Nous utilisons le système de classification du Système de classification des industries de l’Amérique du Nord – SCIAN – lors de la catégorisation de nos clients.

Un examen du nombre de victimes de double extorsion par industrie révèle une tendance très intéressante : sur les 10 industries avec le plus grand nombre de victimes enregistrées dans l’ensemble de données, 7 sont également comptées parmi les plus grandes industries par nombre d’entités.

Cependant, la fabrication est clairement un brise-tendance.

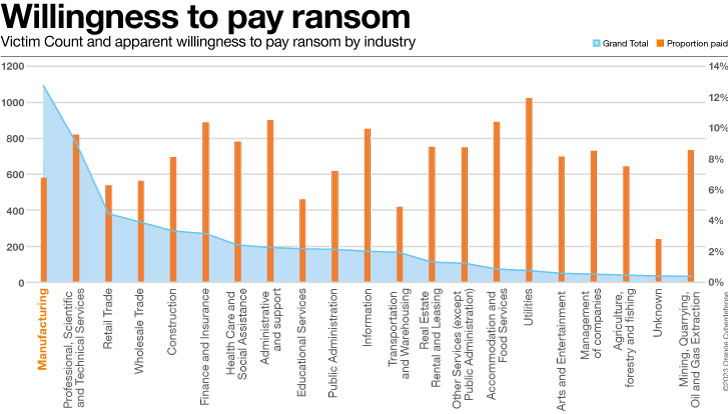

Un autre facteur soulève des questions : si les entreprises du secteur manufacturier étaient plus disposées à payer une rançon, cela les rendrait plus attrayantes en tant que victimes. Mais alors, nous nous attendrions à voir de telles entreprises apparaître moins souvent sur le site de fuite « nom et honte », pas plus.

Nos clients manufacturiers connaissent-ils plus d’incidents ?

L’industrie manufacturière a une fois de plus généré le plus grand nombre d’incidents en pourcentage du total dans notre ensemble de données CyberSOC. 31% de tous les Incidents sont générés pour les 28% de nos clients issus de ce secteur.

Les données d’incident manquent toutefois de contexte. Pour établir une base de comparaison, nous attribuons aux clients un « score de couverture » compris entre 0 et 5 dans 8 « domaines » différents de détection des menaces, ce qui représente un score de détection total maximum de 40.

Nous utilisons le score de couverture pour normaliser le nombre d’incidents. En d’autres termes, plus le score de couverture évalué d’un client est faible, plus cet ajustement « augmentera » le nombre d’incidents dans cette comparaison. La logique est qu’une faible couverture ne nous montrera tout simplement pas beaucoup d’incidents, bien qu’ils se produisent très probablement.

Si nous ajustons les incidents vrais positifs et faux positifs comme décrit ci-dessus, nous constatons toujours plus de sept fois plus d’incidents par client de la fabrication que la moyenne de toutes les industries.

Dans une comparaison similaire, limitée uniquement à la sécurité du périmètre et aux seules entreprises de taille moyenne, la fabrication se classe au 1er rang avec le plus d’incidents par client sur 7 industries comparables.

Conclusion

Nous avons exclu un impact massif des vulnérabilités de sécurité OT et nous nous sommes donc concentrés sur les systèmes informatiques classiques. Nos équipes d’analyse ont évalué un grand nombre de cibles, mais ont signalé relativement peu de vulnérabilités par actif. Dans l’ensemble, nous classons le secteur manufacturier au 5e ou 6e rang le plus faible de toutes les industries du point de vue de la vulnérabilité.

La question de savoir pourquoi nous enregistrons systématiquement une proportion aussi élevée de victimes de l’industrie manufacturière n’est pas facilement résolue avec les données dont nous disposons. Nous pensons qu’en fin de compte, cela dépend toujours du niveau de vulnérabilité, mieux reflété dans nos données sur les tests d’intrusion et l’âge des résultats.

Toutes nos données indiquent que les attaquants sont pour la plupart opportunistes. Plutôt que de cibler délibérément des industries, ils compromettent simplement les entreprises vulnérables.

Les clients représentés dans nos ensembles de données se sont engagés avec nous pour l’évaluation de la vulnérabilité ou la détection gérée, et représentent donc des exemples relativement « matures » de cette industrie. Nous pouvons en déduire que les entreprises moyennes de ce secteur seraient moins performantes en termes de vulnérabilités. Que le nombre élevé de victimes que nous observons sur les sites de fuite d’attaquants soit le reflet direct du nombre élevé de victimes globales dans ce secteur, ou le reflet biaisé d’une industrie qui refuse de céder aux demandes de rançon initiales, n’est pas tout à fait clair.

Ce qui semble probable, cependant, c’est que la vulnérabilité est le principal facteur qui détermine quelles entreprises sont compromises et extorquées – dans ce secteur autant que dans tout autre.

Ceci n’est qu’un extrait de l’analyse. Plus de détails sur les performances des différentes industries par rapport aux autres, ainsi que plus de données CyberSOC, Pentesting et VOC (ainsi que de nombreux autres sujets de recherche intéressants) peuvent être trouvés dans le Navigateur de sécurité. C’est gratuit, alors jetez un œil. Ça en vaut la peine!

Note: Cet article a été écrit et contribué par Charl van der Walt, Head of Security Research chez Orange Cyberdefense.