Alors que les entreprises se déplacent vers une main-d’œuvre distante, les pirates informatiques ont augmenté leur activité pour capitaliser sur de nouvelles failles de sécurité. Les cybercriminels utilisent souvent des méthodes peu sophistiquées qui continuent à être extrêmement efficaces.

Il s’agit notamment des e-mails de phishing pour collecter les informations d’identification et accéder facilement aux environnements critiques de l’entreprise.

Les pirates utilisent également un ransomware pour retenir vos données en otage, exigeant un paiement de rançon en échange d’une clé de déchiffrement qui déverrouille vos données volées.

Lorsque vous faites face à une cyberattaque, vous devez suivre des étapes pratiques.

Que comprennent ces étapes?

- Contenez et isolez rapidement les systèmes critiques

- Signalez le piratage à vos clients et partenaires commerciaux

- Engagez l’aide des forces de l’ordre

- Mettez en œuvre vos plans de reprise après sinistre et de continuité des activités

- Analysez l’attaque et corrigez

Contenez et isolez rapidement les systèmes critiques

Cette première étape est nécessaire: contenir et isoler rapidement les systèmes critiques. Il est possible que si vous découvrez un ransomware ou d’autres preuves du piratage sur votre réseau, il se peut qu’il n’ait pas atteint toutes les données et tous les systèmes critiques pour l’entreprise.

Isolez les clients infectés connus du réseau dès que possible. Cette action empêche tout changement que l’infection ou le code malveillant se propage à partir des clients isolés.

L’utilisation d’une approche systématique d’isolement et de confinement, tout en nettoyant l’infection, est l’un des meilleurs moyens de reprendre le contrôle du réseau et d’éliminer le code malveillant persistant.

Signalez le piratage à vos clients et partenaires commerciaux

À maintes reprises, les organisations sont jugées en fonction de la façon dont elles gèrent les situations où un piratage du système ou une violation de données s’est produit. Le signalement des incidents de sécurité est toujours la meilleure approche. Les organisations subissent des conséquences négatives pour tout type de dissimulation ou de retards dans la divulgation d’informations.

Bien que cela ne soit pas agréable à faire, la divulgation des incidents de sécurité le plus rapidement possible crée une atmosphère de transparence qui reflète généralement bien l’organisation à long terme. Les organisations peuvent être tenues, en vertu des réglementations de conformité, de signaler également toute violation de la sécurité.

Engagez l’aide des forces de l’ordre

Si votre entreprise est victime d’une cyberattaque, s’engager auprès des forces de l’ordre est une étape importante. Les organismes d’application de la loi tels que le Federal Bureau of Investigation (FBI) aux États-Unis peuvent ouvrir la porte à diverses ressources pour aider à la suite de l’attaque.

Le FBI et d’autres organisations peuvent aider à enquêter sur les cyberattaques et les intrusions. Ils travaillent pour recueillir et partager des renseignements pour le plus grand bien, démasquer les individus et les groupes responsables de cyber-activités malveillantes.

Alerter ces agences d’une cyberattaque peut promouvoir le plus grand bien de traduire les cybercriminels en justice.

Mettez en œuvre vos plans de reprise après sinistre et de continuité des activités

Il est essentiel de développer un plan de reprise après sinistre efficace dans le cadre de votre plan global de continuité des activités. Le plan de reprise après sinistre décrit les étapes nécessaires pour faire fonctionner l’entreprise avec des systèmes dégradés ou des données critiques manquantes.

Après avoir découvert un piratage de votre entreprise, le plan de reprise après sinistre doit être mis en œuvre. Ces plans rétablissent la continuité des activités dès que possible. Ils mettent également tout le monde sur la même longueur d’onde pour rationaliser les processus métier, même dans un état dégradé.

Analysez l’attaque et corrigez

Une fois que l’intégrité du système est revenue à la normale et que la menace de sécurité imminente a été supprimée, les entreprises voudront analyser l’attaque et corriger les vulnérabilités.

Cette analyse racine / cause aidera à déterminer les faiblesses de la posture de cybersécurité.

Les organisations doivent évaluer en permanence les faiblesses de la sécurité. Quelle que soit sa taille, tout type de violation ou d’attaque réussie doit être utilisé pour comprendre où la posture de sécurité peut être améliorée.

Améliorer la sécurité des mots de passe – une étape nécessaire

Les informations d’identification compromises sont une cause profonde importante des violations de données modernes. IBM Coût d’un rapport sur les violations de données 2020 c’est noté:

Les organisations doivent renforcer la sécurité des comptes, notamment en empêchant les mots de passe faibles ou violés utilisés dans l’environnement. Trop souvent, les utilisateurs finaux choisissent des mots de passe vulnérables. Les pirates utilisent souvent des mots de passe précédemment violés qui sont facilement disponibles sur le Web dans les attaques par pulvérisation de mots de passe et autres attaques basées sur les comptes.

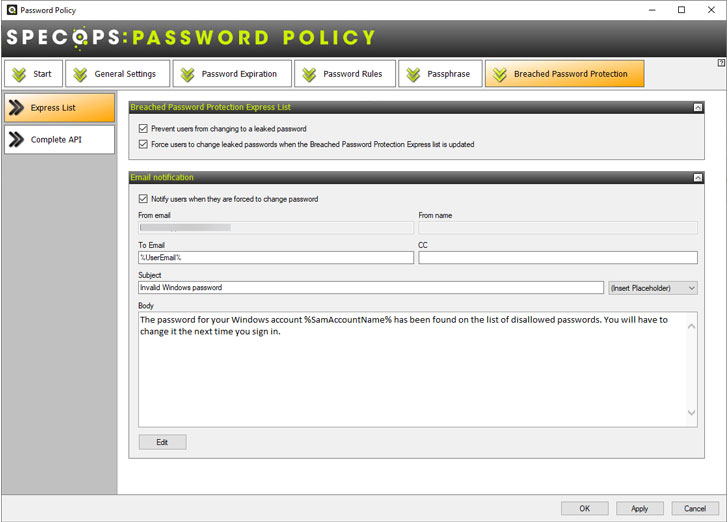

|

| Configuration de la protection par mot de passe violé dans la politique de mot de passe Specops |

Il existe très peu d’outils Active Directory et de capacités trouvées nativement pour mettre en œuvre les protections appropriées pour les entreprises afin de protéger les comptes d’utilisateurs. La stratégie de mot de passe Specops sécurise les informations d’identification Active Directory en bloquer l’utilisation de mots de passe divulgués dans l’environnement.

Emballer

Les violations de données, les infections par ransomware et d’autres types de piratage sont trop courants pour les entreprises aujourd’hui. Celles-ci conduisent finalement à des fuites d’informations d’identification.

Les organisations doivent mettre en œuvre des protections de cybersécurité efficaces, y compris une protection contre les mots de passe faibles dans l’environnement. Specops Password Policy est une solution qui aide les organisations à maîtriser la sécurité des mots de passe dans Active Directory.

En savoir plus sur la politique de mot de passe Specops et télécharger une version d’essai gratuite ici.