La Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis et le Federal Bureau of Investigation (FBI) ont publié mercredi un avis consultatif conjoint sur l’exploitation active des vulnérabilités des produits Microsoft Exchange sur site par des acteurs des États-nations et des cybercriminels.

« La CISA et le FBI estiment que les adversaires pourraient exploiter ces vulnérabilités pour compromettre les réseaux, voler des informations, crypter des données contre une rançon ou même exécuter une attaque destructrice », les agences mentionné. « Les adversaires peuvent également vendre l’accès à des réseaux compromis sur le dark web. »

Les attaques ont principalement ciblé les gouvernements locaux, les institutions universitaires, les organisations non gouvernementales et les entités commerciales de divers secteurs industriels, notamment l’agriculture, la biotechnologie, l’aérospatiale, la défense, les services juridiques, les services publics d’électricité et les produits pharmaceutiques, ce que les agences disent être conforme à activité précédente menée par des cyberacteurs chinois.

Des dizaines de milliers d’entités, dont l’Autorité bancaire européenne et le Parlement norvégien, auraient été violés pour installer une porte dérobée Web appelée Shell Web Chopper de Chine qui donne aux attaquants la possibilité de piller les boîtes de réception de courrier électronique et d’accéder à distance aux systèmes cibles.

Le développement intervient à la lumière de l’expansion rapide des attaques visant les serveurs Exchange vulnérables, avec de multiples acteurs de la menace exploitant les vulnérabilités dès le 27 février avant qu’elles ne soient finalement corrigées par Microsoft la semaine dernière, transformant rapidement ce qui a été qualifié de « limité et ciblé ». dans une campagne d’exploitation de masse aveugle.

Bien qu’il n’y ait pas d’explication concrète à l’exploitation généralisée par tant de groupes différents, les spéculations sont que les adversaires ont partagé ou vendu du code d’exploitation, ce qui a permis à d’autres groupes d’abuser de ces vulnérabilités, ou que les groupes ont obtenu l’exploit d’un vendeur commun.

Du RCE aux Web Shells en passant par les implants

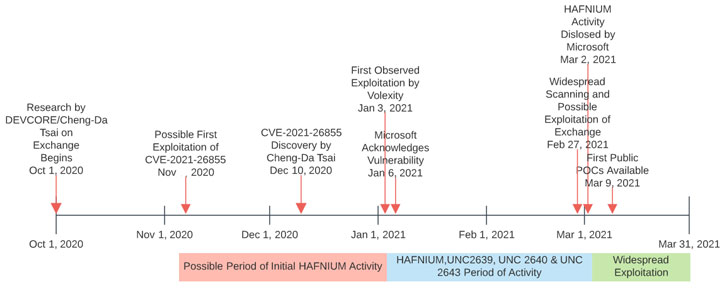

Le 2 mars 2021, Volexité a révélé publiquement la détection de plusieurs exploits zero-day utilisés pour cibler les failles des versions locales des serveurs Microsoft Exchange, tout en ancrant la première activité d’exploitation sauvage le 3 janvier 2021.

La militarisation réussie de ces failles, appelée ProxyLogon, permet à un attaquant d’accéder aux serveurs Exchange des victimes, ce qui leur permet d’obtenir un accès permanent au système et le contrôle d’un réseau d’entreprise.

Bien que Microsoft ait initialement épinglé les intrusions sur Hafnium, un groupe menaçant évalué comme étant parrainé par l’État et opérant hors de Chine, la société slovaque de cybersécurité ESET mercredi. mentionné il a identifié pas moins de 10 menaces différentes qui ont probablement profité des failles d’exécution de code à distance pour installer des implants malveillants sur les serveurs de messagerie des victimes.

Outre Hafnium, les cinq groupes détectés comme exploitant les vulnérabilités avant la publication du correctif sont Tick, LuckyMouse, Calypso, Websiic et Winnti (alias APT41 ou Barium), avec cinq autres (Tonto Team, ShadowPad, « Opera » Cobalt Strike, Mikroceen et DLTMiner) analysant et compromettant les serveurs Exchange dans les jours suivant immédiatement la publication des correctifs.

Malgré l’absence de preuves concluantes reliant la campagne à la Chine, Joe Slowik, chercheur principal en sécurité chez Domain Tools c’est noté que plusieurs des groupes susmentionnés étaient auparavant liés à des activités parrainées par la Chine, notamment Tick, LuckyMouse, Calypso, Tonto Team, Mikroceen APT Group et Winnti Group.

« Il semble clair qu’il existe de nombreux groupes de groupes exploitant ces vulnérabilités, les groupes utilisent l’analyse de masse ou des services qui leur permettent de cibler indépendamment les mêmes systèmes, et enfin il existe de multiples variations du code en cours de suppression, ce qui peut indiquer itérations de l’attaque, « l’équipe de renseignement sur les menaces de l’Unité 42 de Palo Alto Networks mentionné.

Dans un cluster suivi comme « Pigeon saphir«Selon des chercheurs de Red Canary, basé aux États-Unis, les attaquants ont largué plusieurs coquilles Web sur certaines victimes à des moments différents, dont certains ont été déployés quelques jours avant de mener une activité de suivi.

Selon l’analyse de télémétrie d’ESET, plus de 5 000 serveurs de messagerie appartenant à des entreprises et des gouvernements de plus de 115 pays auraient été affectés par une activité malveillante liée à l’incident. Pour sa part, le Dutch Institute for Vulnerability Disclosure (DIVD) signalé Mardi, il a trouvé 46 000 serveurs sur 260 000 dans le monde qui n’étaient pas corrigés contre les vulnérabilités ProxyLogon fortement exploitées.

De manière troublante, les preuves indiquent que le déploiement des shells Web s’est accéléré après la disponibilité du correctif le 2 mars, ce qui soulève la possibilité que des entités supplémentaires se soient précipitées de manière opportuniste pour créer des exploits en procédant à la rétro-ingénierie des mises à jour Microsoft dans le cadre de multiples et indépendantes. campagnes.

«Le lendemain de la publication des correctifs, nous avons commencé à observer de nombreux autres acteurs menaçants scannant et compromettant en masse les serveurs Exchange», a déclaré Matthieu Faou, chercheur à ESET. « Fait intéressant, tous sont des groupes APT axés sur l’espionnage, à l’exception d’une valeur aberrante qui semble liée à une campagne de minage de pièces connue (DLTminer). On ne sait toujours pas comment la distribution de l’exploit s’est produite, mais il est inévitable que de plus en plus les acteurs de la menace, y compris les opérateurs de ransomwares, y auront accès tôt ou tard. «

Outre l’installation du shell Web, d’autres comportements liés ou inspirés par l’activité de Hafnium incluent effectuer une reconnaissance dans les environnements victimes en déployant des scripts par lots qui automatisent plusieurs fonctions telles que l’énumération des comptes, la collecte d’informations d’identification et la découverte de réseau.

Preuve de concept publique disponible

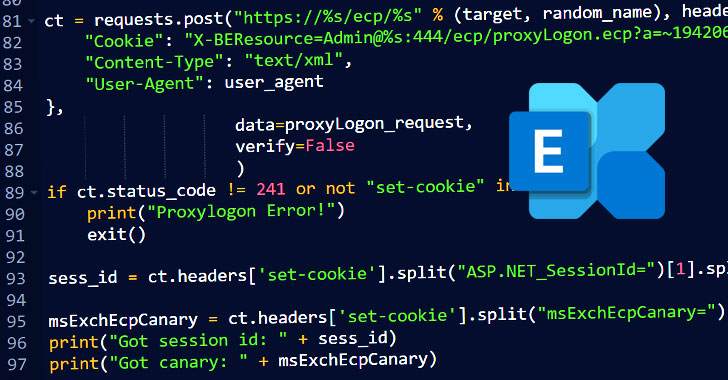

La disponibilité de ce qui semble être le premier exploit public fonctionnel de preuve de concept (PoC) pour les failles de ProxyLogon, malgré les tentatives de Microsoft de supprimer les exploits publiés sur GitHub au cours des derniers jours, complique encore davantage la situation.

« J’ai confirmé qu’il existe un PoC public flottant pour toute la chaîne d’exploit RCE, » le chercheur en sécurité Marcus Hutchins mentionné. « Il a quelques bugs, mais avec quelques corrections, j’ai pu installer le shell sur ma boîte de test. »

La publication du PoC est également accompagnée d’un rédaction technique par des chercheurs prétoriens, qui ont procédé à une ingénierie inverse de CVE-2021-26855 pour créer un exploit de bout en bout pleinement fonctionnel en identifiant les différences entre les versions vulnérables et corrigées.

Alors que les chercheurs ont délibérément décidé d’omettre les composants critiques du PoC, le développement a également soulevé des inquiétudes quant au fait que les informations techniques pourraient accélérer davantage le développement d’un exploit opérationnel, incitant à son tour encore plus d’acteurs menaçants à lancer leurs propres attaques.

Alors que la chronologie du piratage tentaculaire se cristallise lentement, ce qui est clair, c’est que la flambée des violations contre Exchange Server semble s’être produite en deux phases, Hafnium utilisant la chaîne de vulnérabilités pour attaquer furtivement des cibles de manière limitée, avant que d’autres pirates ne commencent à conduire le frénétique. activité de numérisation à partir du 27 février.

Journaliste en cybersécurité Brian Krebs attribué ceci à la perspective que « différents groupes de cybercriminels ont appris d’une manière ou d’une autre les plans de Microsoft pour livrer des correctifs pour les failles de la Bourse une semaine plus tôt qu’ils ne l’avaient espéré.

« Le meilleur conseil pour atténuer les vulnérabilités révélées par Microsoft est d’appliquer les correctifs appropriés », Slowik mentionné. « Cependant, étant donné la vitesse à laquelle les adversaires ont armé ces vulnérabilités et la longue période de temps avant la divulgation pendant laquelle elles ont été activement exploitées, de nombreuses organisations devront probablement passer à des activités de réponse et de remédiation pour contrer les intrusions existantes. »