SolarWinds, le fournisseur de logiciels de surveillance d’entreprise qui s’est retrouvé à l’épicentre des attaques les plus importantes de la chaîne d’approvisionnement, a déclaré que jusqu’à 18 000 de ses clients de premier plan pourraient avoir installé une version corrompue de ses produits Orion.

La reconnaissance fait partie d’un nouveau dossier déposé par la société auprès de la Securities and Exchange Commission des États-Unis lundi.

La société basée au Texas sert plus de 300 000 clients dans le monde, y compris toutes les succursales de l’armée américaine et les quatre cinquièmes des sociétés Fortune 500.

«L’incident était probablement le résultat d’une attaque de la chaîne d’approvisionnement très sophistiquée, ciblée et manuelle par un État-nation extérieur», a déclaré SolarWinds dans le divulgation réglementaire, ajoutant qu’il « estime actuellement que le nombre réel de clients qui pourraient avoir eu une installation des produits Orion contenant cette vulnérabilité est inférieur à 18 000 ».

L’entreprise a également réitéré dans son avis de sécurité qu’outre les versions 2019.4 HF 5 et 2020.2 de SolarWinds Orion Platform, aucune autre version du logiciel de surveillance ou d’autres produits non Orion n’a été affectée par la vulnérabilité.

Les détails concernant la façon dont les pirates ont pénétré le propre réseau de SolarWinds sont encore flous, mais la société a noté dans son dossier qu’elle avait été alertée d’un compromis de ses comptes de messagerie et de productivité de bureau Microsoft Office 365 qu’elle enquête actuellement pour déterminer depuis combien de temps il existe et si la faiblesse était «associée à l’attaque de son système de construction de logiciels Orion».

Fait troublant, selon un rapport D’après le chercheur en sécurité Vinoth Kumar, il semble également qu’un référentiel SolarWinds GitHub accessible au public fuyait les informations d’identification FTP du domaine « downloads.solarwinds.com », permettant ainsi à un attaquant de potentiellement télécharger un exécutable malveillant déguisé en mises à jour logicielles d’Orion sur les téléchargements portail. Pire encore, le serveur FTP était protégé par un mot de passe trivial.

À la suite de la divulgation responsable de Kumar l’année dernière, la société a corrigé la mauvaise configuration le 22 novembre 2019.

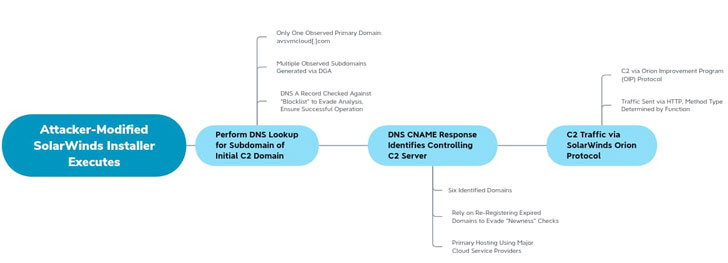

Le développement intervient un jour après que la société de cybersécurité FireEye a déclaré avoir identifié une campagne d’intrusion mondiale de neuf mois ciblant des entités publiques et privées qui introduisent un code malveillant dans des mises à jour logicielles légitimes pour que le logiciel Orion de SolarWinds pénètre dans les réseaux des entreprises et installe une porte dérobée. appelé SUNBURST (« SolarWinds.Orion.Core.BusinessLayer.dll »).

« La DLL malveillante fait appel à une infrastructure réseau distante utilisant les domaines avsvmcloud.com. Pour préparer d’éventuelles charges utiles de deuxième étape, se déplacer latéralement dans l’organisation et compromettre ou exfiltrer les données, » Microsoft m’a dit dans un article.

Le département américain de la sécurité intérieure a été violé, tout comme les départements du commerce et du Trésor, Reuters signalé hier. La campagne d’espionnage comprenait également la cyberattaque du 8 décembre sur FireEye, bien qu’il ne soit pas immédiatement clair si l’intrusion et l’exfiltration étaient le résultat direct d’une mise à jour malveillante de SolarWinds.

« La campagne démontre un savoir-faire opérationnel de premier plan et des ressources compatibles avec les acteurs de la menace parrainés par l’État » m’a dit Kevin Mandia, PDG de FireEye. « Ces compromis ne se propagent pas automatiquement; chacune des attaques nécessite une planification méticuleuse et une interaction manuelle. »

Alors que les retombées causées par la campagne de piratage sont encore inconnues, des doigts ont été pointés sur APT29, un collectif de piratage affilié au service de renseignement étranger russe. FireEye, qui suit la campagne sous le nom « UNC2452 », n’a pas lié l’attaque à la Russie.

Pour sa part, SolarWinds devrait publier un deuxième correctif plus tard dans la journée, qui remplace le composant vulnérable et ajoute plusieurs améliorations de sécurité supplémentaires.

« La campagne SUNBURST représente un événement d’intrusion particulièrement pénible avec des implications pour de multiples industries et opérateurs de réseau », Joe Slowik, chercheur principal en sécurité chez DomainTools, m’a dit.

«L’omniprésence de SolarWinds dans les grands réseaux, combinée au temps de séjour potentiellement long des intrusions facilité par ce compromis, signifie que les victimes de cette campagne doivent non seulement récupérer leur instance SolarWinds, mais aussi effectuer des réinitialisations de mot de passe généralisées, une récupération de périphérique, etc. activité de restauration pour expulser complètement un intrus. «

«Grâce à une surveillance continue du trafic réseau et à une compréhension de ce que les hôtes communiquent, les défenseurs peuvent exploiter les faiblesses et les dépendances des attaquants pour surmonter ces défis autrement redoutables», a-t-il ajouté.