La violation du LA Unified School District (LAUSD) met en évidence la prévalence des vulnérabilités des mots de passe, car les pirates informatiques continuent d’utiliser des informations d’identification violées dans des attaques de plus en plus fréquentes de ransomwares contre l’éducation.

La violation du week-end de la fête du Travail de LAUSD a apporté des perturbations à l’échelle du district pour l’accès au courrier électronique, ordinateurs et applications. On ne sait pas quelles données d’étudiants ou d’employés les attaquants ont exfiltrées.

Il existe une tendance importante aux violations de ransomwares dans l’éducation, un secteur très vulnérable. La nature transitoire des étudiants laisse les comptes et les mots de passe vulnérables. Les environnements ouverts créés par les écoles pour favoriser l’exploration des élèves et la relative naïveté du secteur en matière de cybersécurité invitent aux attaques.

La brèche chez LAUSD et ce qui s’est passé ensuite

Quatre jours après la violation, des rapports ont révélé que des criminels avaient offert des informations d’identification pour des comptes à l’intérieur du réseau du district scolaire en vente sur le dark web mois avant l’attentat. Les informations d’identification volées comprenaient des adresses e-mail avec le suffixe @lausd.net comme noms d’utilisateur et mots de passe violés.

LAUSD a répondu dans sa mise à jour que « des identifiants de messagerie compromis qui auraient été trouvés sur des sites Web malveillants étaient sans rapport avec cette attaquecomme l’attestent les agences d’enquête fédérales. » Le rapport de violation de LAUSD a confirmé le FBI et la CISA comme enquêteurs.

Le FBI et la CISA et les faits entourant la violation confirment que les acteurs de la menace ont probablement utilisé des informations d’identification compromises pour obtenir un accès initial au réseau LAUSD afin de contrôler des mots de passe de plus en plus privilégiés.

Le FBI et la CISA avaient observé le groupe de rançongiciels Vice Society, qui s’attribuait le mérite de l’attaque, en utilisant des TTP, notamment « élever les privilèges, puis accéder aux comptes d’administrateur de domaine. » Le groupe de rançongiciels a utilisé des scripts pour modifier les mots de passe des comptes réseau afin d’empêcher l’organisation victime de remédier à la violation.

L’escalade des privilèges suppose que les attaquants avaient des privilèges à escalader, ce qui signifie qu’ils avaient déjà un accès et des mots de passe compromis au début de l’attaque.

Comme le Conseil FBI et CISA expliqué, « Les acteurs de la Vice Society obtiennent probablement un accès initial au réseau grâce à des informations d’identification compromises par exploitation d’applications accessibles sur Internet. »

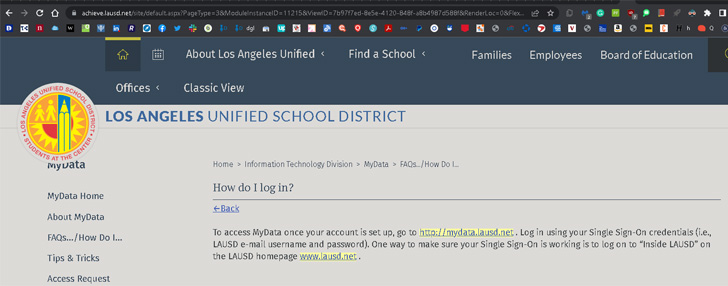

Le site LAUSD conseille aux titulaires de compte d’accéder à son application MyData à l’adresse https://mydata.lausd.neten utilisant leurs « identifiants d’authentification unique (c’est-à-dire, le nom d’utilisateur et le mot de passe de l’e-mail LAUSD). Une façon de vous assurer que votre authentification unique fonctionne est de vous connecter à « Inside LAUSD » sur la page d’accueil LAUSD www.lausd.net. »

|

| Site Web de LAUSD : Comment puis-je me connecter ? page |

La page d’accueil, le courrier électronique et le SSO sont des applications Internet exploitables. Les pirates accédant aux e-mails via des mots de passe compromis pourraient utiliser le SSO pour accéder aux données via l’application MyData et toute application qui autorise l’accès via le SSO.

Après la violation, LAUSD a demandé aux employés et aux étudiants de réinitialiser leurs mots de passe en personne sur le site Web du district à un emplacement du district scolaire pour le suffixe de courrier électronique @LAUSD.net avant de pouvoir se connecter à ses systèmes. C’est quelque chose qu’ils feraient en cas de mots de passe de messagerie compromis pour éviter tout compromis supplémentaire.

La montée des attaques de rançongiciels contre l’éducation cette année

Les groupes de rançongiciels ciblent souvent l’éducation, avec des effets tels que l’accès non autorisé et le vol des PII du personnel et des étudiants. L’adoption par les enseignants, le personnel et les étudiants travaillant et apprenant en ligne a élargi le paysage des menaces, les attaques de ransomwares contre l’éducation ayant tendance à augmenter depuis 2019. .

La FBI confirmé des mots de passe éducatifs compromis à vendre, y compris une publicité Web sombre pour 2 000 noms d’utilisateur et mots de passe d’universités américaines sur le suffixe de domaine .edu, en 2020. plate-forme de messagerie.

Cette année, le FBI a trouvé plusieurs forums de cybercriminels russes vendant ou révélant des informations d’identification réseau et un accès VPN à « une multitude d’universités et de collèges américains identifiés, certains incluant des captures d’écran comme preuve d’accès ».

Renforcer la sécurité pour 2023

Les attaquants achètent et vendent des mots de passe piratés sur le dark web par millions, sachant qu’en raison de la réutilisation des mots de passe, l’identifiant moyen donne accès à de nombreux comptes. Les pirates informatiques comptent dessus pour pouvoir insérer des mots de passe piratés dans les pages de connexion afin d’obtenir un accès non autorisé. Cet accès illicite aux comptes permet aux pirates d’accéder à des données sensibles, d’exploiter un réseau ouvert et même injecter un rançongiciel.

La politique de mot de passe Specops avec Breached Password Protection compare les mots de passe de votre Active Directory avec plus de 2 milliards de mots de passe violés. Specops vient d’ajouter plus de 13 millions de mots de passe nouvellement piratés à la liste dans sa dernière mise à jour. Specops Breached Password Protection compare les mots de passe Active Directory avec une liste continuellement mise à jour d’informations d’identification compromises.

Pour chaque changement ou réinitialisation de mot de passe Active Directory, Breached Password Protection bloque l’utilisation de tout mot de passe compromis avec un retour dynamique sur la raison pour laquelle il a été bloqué. Si vous cherchez à sécuriser votre organisation éducative, ou toute entreprise d’ailleurs, vous pouvez tester gratuitement Specops Breached Password Protection.