Les terminaux tels que les ordinateurs de bureau, les ordinateurs portables et les téléphones portables permettent aux utilisateurs de se connecter aux réseaux d’entreprise et d’utiliser leurs ressources pour leur travail quotidien. Cependant, ils élargissent également la surface d’attaque et rendent l’organisation vulnérable aux cyberattaques malveillantes et aux violations de données.

Pourquoi les organisations modernes ont besoin d’EDR

Selon le bilan mondial 2020 rapport de risque par le Ponemon Institute, les smartphones, les ordinateurs portables, les appareils mobiles et les ordinateurs de bureau sont parmi les points d’entrée les plus vulnérables qui permettent aux pirates de compromettre les réseaux d’entreprise. Les équipes de sécurité doivent évaluer et traiter les risques de sécurité créés par ces dispositifs avant qu’ils ne puissent nuire à l’organisation. Et pour cela, ils ont besoin de Endpoint Detection & Response (EDR).

Les solutions EDR offrent une visibilité en temps réel sur les terminaux et détectent les menaces telles que les logiciels malveillants et les rançongiciels. En surveillant en permanence les terminaux, ils permettent aux équipes de sécurité de découvrir les activités malveillantes, d’enquêter sur les menaces et d’initier les réponses appropriées pour protéger l’organisation.

Les limites de l’EDR

Les réseaux d’entreprise modernes sont des réseaux complexes d’utilisateurs, de terminaux, d’applications et de flux de données répartis sur des environnements sur site et multicloud. Comme les solutions EDR n’offrent qu’une visibilité sur les terminaux, de nombreuses lacunes et défis en matière de sécurité subsistent, ce qui augmente considérablement le risque que les cyberattaques passent inaperçues.

- Logiciels malveillants désactivant/abusant des agents EDR : L’émergence de groupes de hackers sophistiqués comme Lapsus$ est un autre risque que les outils EDR ne peuvent pas gérer. Fin 2021, Lapsus$ a piraté plusieurs grandes entreprises en compromettant les terminaux distants et en désactivant leurs outils EDR. Ils ont ainsi pu masquer leur comportement malveillant sur les terminaux infectés et atteindre leur objectif de voler des données sensibles de l’entreprise. Un autre problème est que les acteurs de la menace peuvent abuser de la technique « d’accrochage » utilisée par les EDR pour surveiller les processus en cours d’exécution. Cette technique permet aux outils EDR de surveiller les programmes, de détecter les activités suspectes et de collecter des données pour des analyses basées sur le comportement. Cependant, ce même processus permet aux attaquants d’accéder à un point de terminaison distant et d’importer des logiciels malveillants.

- BYOD : Ces dernières années, de nombreuses organisations sont passées à des modèles de travail à distance qui permettent aux employés et aux utilisateurs tiers d’accéder aux ressources de l’entreprise via des réseaux distants et des appareils mobiles non sécurisés. Ces appareils échappent au contrôle des équipes de sécurité et de leurs outils EDR. Par conséquent, leurs solutions de sécurité ne peuvent pas suivre tous ces terminaux, et encore moins les protéger ou protéger le réseau de l’entreprise contre les attaques malveillantes.

- Appareils non pris en charge : De plus, tous les terminaux connectés ne peuvent pas prendre en charge les agents EDR. Cela est vrai pour les terminaux hérités tels que les routeurs et les commutateurs, ainsi que pour les nouveaux appareils IoT. De plus, avec les environnements connectés de contrôle de surveillance et d’acquisition de données (SCADA) et de système de contrôle industriel (ICS), certains terminaux peuvent être hors du contrôle de l’organisation et donc hors du périmètre de sécurité de l’EDR. Par conséquent, ces terminaux et systèmes restent vulnérables aux menaces telles que les logiciels malveillants, les attaques DDoS et l’extraction de cryptomonnaies.

- Maintenir/déployer EDR: Enfin, avec les produits EDR basés sur des agents, l’installation et la maintenance d’agents sur chaque terminal de l’environnement réseau de l’entreprise peuvent représenter une charge considérable pour les équipes de sécurité.

Combler les lacunes de sécurité d’EDR grâce à la visibilité du réseau et au NDR

L’un des moyens les plus efficaces de combler les lacunes de sécurité soulignées ci-dessus consiste à ajouter la détection et la réponse du réseau (NDR) à la pile de cybersécurité de l’entreprise pour les raisons suivantes :

- Impossible de désactiver NDR : En tant que rapport de non-remise basé sur les données de journal, tel que ExeonTrace collecte des données à partir de plusieurs sources de données différentes sur le réseau (et ne repose pas sur des appareils spécifiques), les algorithmes de détection ne peuvent pas être contournés. Par conséquent, même si un EDR est désactivé par un logiciel malveillant, le NDR le détectera.

- Identification du Shadow IT : Une solution NDR permet non seulement de surveiller le trafic réseau entre les périphériques réseau connus, mais également d’identifier et de surveiller les périphériques et réseaux encore inconnus. Et bien sûr, les terminaux sans agents EDR sont également inclus dans l’analyse du réseau (comme le BYOD).

- Pare-feu et passerelles mal configurés : Des pare-feu et des passerelles mal configurés peuvent être des portes d’entrée pour les attaquants – un NDR permet une détection avant l’exploitation.

- Collecte de données infalsifiable : La collecte de données basée sur le réseau est plus inviolable que les données basées sur des agents ; idéal pour la criminalistique numérique requise par les régulateurs.

- Visibilité complète sur l’ensemble du réseau : Comme aucun agent n’est requis, une solution NDR telle qu’ExeonTrace permet une visibilité complète de toutes les connexions réseau et des flux de données. Il offre ainsi une plus grande visibilité sur l’ensemble du réseau de l’entreprise et sur toutes les menaces potentielles qui le traversent.

Conclusion

Alors que les organisations deviennent de plus en plus complexes et ajoutent de plus en plus d’appareils d’utilisateurs finaux à leurs réseaux, elles ont besoin d’une solution de surveillance fiable pour protéger leurs terminaux contre les menaces potentielles. Cependant, Endpoint Detection and Response (EDR) ne fournit une telle protection que dans une certaine mesure. L’EDR présente de nombreux inconvénients qui permettent aux cybercriminels sophistiqués de dépasser leur périmètre de sécurité et d’exploiter les vulnérabilités du réseau.

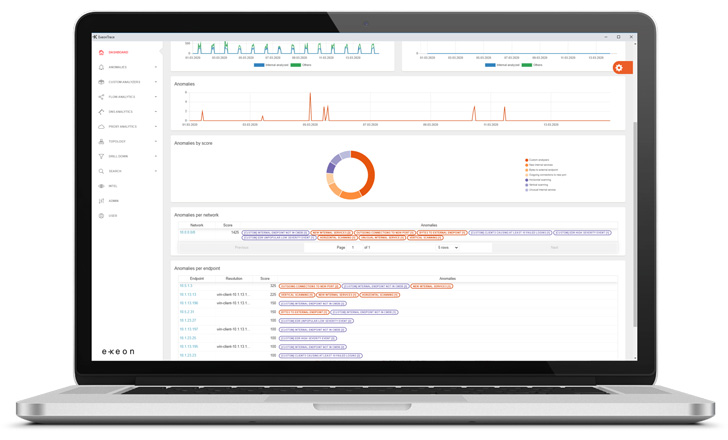

|

| Plate-forme ExeonTrace : capture d’écran du tableau de bord |

Pour combler les lacunes de sécurité laissées par les solutions EDR, les organisations doivent renforcer leurs défenses de sécurité. Les solutions de détection et de réponse réseau (NDR) comme ExeonTrace sont un moyen fiable et éprouvé de surveiller le trafic réseau et ainsi de compléter les piles de cybersécurité de l’entreprise. Comme les solutions EDR et NDR sont complémentaires, leurs capacités de détection combinées peuvent protéger efficacement les organisations contre les cyberattaques sophistiquées.

Réservez une démo gratuite pour découvrir comment ExeonTrace peut vous aider à relever vos défis de sécurité et à rendre votre organisation plus cyber-résiliente.