Jetons d’abord un regard en arrière sur 2020!

S’ajoutant à la liste des difficultés qui ont fait surface l’année dernière, 2020 a également été sombre pour la protection des données personnelles, car elle a marqué un nouveau nombre record de fuites d’informations d’identification et de données PI.

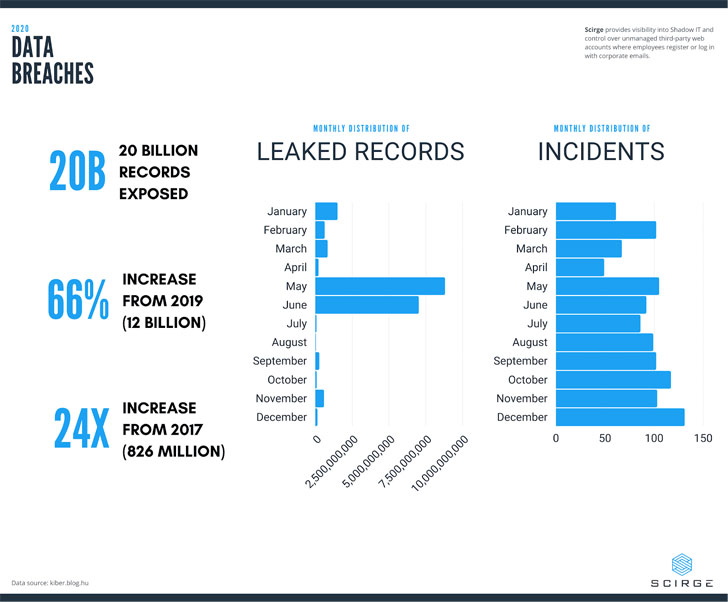

Un énorme 20 milliards d’enregistrements ont été volés en une seule année, soit une augmentation de 66% par rapport à 12 milliards en 2019. Incroyablement, il s’agit d’une augmentation de 9 fois par rapport au nombre relativement «petit» de 2,3 milliards d’enregistrements volés en 2018.

Cette tendance semble correspondre à une courbe exponentielle; Pire encore, nous n’avons pas encore vu les retombées de la campagne «Solorigate» de fin d’année, qui a le potentiel de marginaliser même ces chiffres d’ici la fin de 2021.

Parmi les données divulguées figurent les noms d’utilisateur, les mots de passe, les numéros de carte de crédit, les coordonnées bancaires, les informations médicales et d’autres données personnelles. Des acteurs malveillants utilisent ces trésors d’informations pour la fraude et d’autres attaques.

Au cours du premier trimestre 2020 seulement, le gouvernement néerlandais a réussi à perdre un disque dur contenant des données confidentielles de citoyens. Pendant ce temps, le gouvernement britannique a exposé 28 millions de données d’enfants à des sociétés de paris, et Microsoft a exposé 250 millions d’enregistrements de support client, y compris les données géographiques, les adresses IP et d’autres informations privées des clients.

En avril, Zoom avait perdu 500 000 mots de passe au début de la période de travail à distance mondiale. En juin du deuxième trimestre, Oracle avait également divulgué des milliards de données de suivi Web en stockant des données sur un serveur non sécurisé.

Le troisième trimestre a débuté avec l’application de campagne de Joe Biden, exposant les données sensibles des électeurs de millions d’utilisateurs. Cela a été suivi par 300000 utilisateurs de Spotify victimes de tentatives de prise de contrôle de compte après que leurs informations d’identification aient été rendues publiques.

L’année s’est terminée avec Solorigate: un incident avec un impact durable qui n’a pas encore été pleinement vu. En fin de compte, 2020 s’est clôturée avec un total de 1 114 incidents, avec plusieurs gouvernements et des marques bien connues – telles que Estee Lauder, Marriott, Nintendo et GoDaddy – impliqués dans des violations à grande échelle.

Pourquoi les entreprises et les organisations échouent-elles toujours?

Cette tendance des violations de données est assez décevant par rapport aux 120 milliards de dollars de dépenses mondiales en matière de sécurité informatique; selon Gartner, ce nombre augmente chaque année rapidement.

La seule solution possible à cette incohérence réside dans la sensibilisation des utilisateurs et la possibilité que les technologies existantes manquent quelque chose de substantiel pour inverser la tendance.

La cause la plus courante des violations de données est la fuite de certaines mesures d’authentification – il peut s’agir d’un nom d’utilisateur, d’un mot de passe, d’un jeton, d’une clé API ou d’un serveur ou d’une application sans mot de passe par négligence.

Les utilisateurs s’inscrivent chaque jour sur des sites Web et des services tiers avec des adresses e-mail et des informations d’identification d’entreprise. En tandem, ils créent d’énormes angles morts de visibilité et un champ de Shadow IT qu’aucun outil d’audit ou de sécurité n’a été en mesure d’atténuer jusqu’à présent. Chaque employé a environ 200 comptes – pour 1 000 employés, c’est-à-dire 200 000 mots de passe potentiellement inconnus ou faibles, dont beaucoup peuvent être liés à l’entreprise.

Une fois que ces tiers sont compromis, les informations d’identification obtenues peuvent être réutilisées pour obtenir un accès non autorisé à d’autres services d’entreprise, tels que des comptes de messagerie ou des serveurs VPN, en utilisant des techniques d’attaque telles que le bourrage d’informations d’identification ou la pulvérisation de mots de passe.

C’était exactement le cas de British Airways, qui a reçu une amende record de 20 millions de livres sterling selon le RGPD après la violation des données de 400000 passagers, initiée via une passerelle VPN accessible par un compte compromis.

La plupart des grandes entreprises utilisent des technologies de prévention des fuites de données, mais ne parviennent pas à se protéger contre les fuites de mots de passe et les reprises de comptes. Cela démontre un besoin apparent d’une nouvelle approche – un hybride de contrôles technologiques et d’une amélioration immédiate de la sensibilisation des utilisateurs qui implémente une nouvelle perspective sur la protection des comptes.

Faire la lumière sur Shadow IT

Scirge a été développé avec un accent simple et clair sur la résolution d’un aspect négligé des mécanismes de sécurité informatique existants: la découverte et la protection des comptes créés par les employés dans le cloud. Cela inclut la capacité de surveiller toutes les nouvelles inscriptions, ainsi que d’afficher les connexions avec les informations d’identification existantes aux sites Web et aux applications Web.

En outre, cela implique des contrôles de force et de complexité gérés de manière centralisée pour tous les mots de passe, tout en avertissant les utilisateurs de la bonne gestion des informations d’identification.

Des contrôles basés sur des règles peuvent être créés pour bloquer l’utilisation de certaines adresses e-mail ou sites Web. Scirge fournira immédiatement aux utilisateurs des messages de sensibilisation lorsqu’ils utilisent abusivement les informations d’identification de l’entreprise ou ne tiennent pas compte des exigences de complexité des mots de passe.

L’intelligence centrale aide à dévoiler les mots de passe réutilisés et les comptes compromis en comparant chaque compte lié à l’entreprise aux bases de données de fuite et aux comptes utilisés localement (Active Directory). Scirge peut éclairer l’empreinte cloud autrement cachée des organisations tout en donnant aux utilisateurs des connaissances sur l’hygiène des mots de passe, les politiques d’entreprise et les comportements indésirables lors de l’utilisation de comptes d’entreprise.

Scirge atteint chacun de ces objectifs avec une approche propre et basée sur un navigateur. Il élimine le besoin de contrôler ou d’afficher le trafic réseau, de déchiffrer SSL ou de charger les clients avec des agents complets – une source courante de dégradation des performances et de problèmes de compatibilité avec d’autres outils de sécurité.

En utilisant ses fonctionnalités uniques, Scirge crée une visibilité pour tous les comptes créés par les employés et révèle les problèmes d’hygiène des mots de passe. L’inventaire de tous les utilisateurs, y compris les travailleurs qui partent, est facilement accessible, révélant le partage de compte indésirable entre les utilisateurs et les menaces potentielles internes d’utilisation abusive des identités lors de l’accès aux ressources en ligne.

Le tableau de bord montre également à la direction informatique quelles applications cloud sont les plus utilisées sans consentement, aidant l’entreprise à se conformer aux réglementations en collectant les politiques de confidentialité et les conditions générales de tous les services.

En savoir plus sur la protection des comptes et la sensibilisation au Shadow IT ici ou inscrivez-vous à l’un de nos webinaires.