Plus tôt cette année, des acteurs de la menace se sont infiltrés MailChimp, la populaire plateforme de marketing par e-mail SaaS. Ils ont consulté plus de 300 comptes clients Mailchimp et exporté les données d’audience de 102 d’entre eux. La violation a été précédée d’une tentative de phishing réussie et a conduit à des attaques malveillantes contre les utilisateurs finaux des clients de Mailchimp.

Trois mois plus tard, Mailchimp a été touché par une autre attaque. Une fois de plus, le compte d’un employé a été piraté suite à une tentative de phishing réussie.

Bien que l’identité des comptes Mailchimp qui avaient été compromis n’ait pas été divulguée, il est facile de voir comment les paramètres d’autorisation des utilisateurs ont pu jouer un rôle dans l’attaque. Une fois que les détecteurs de menaces ont piraté le système, ils ont eu l’accès nécessaire pour utiliser un outil interne qui leur a permis de trouver les données qu’ils recherchaient. L’attaque a pris fin lorsque les équipes de sécurité ont pu mettre fin à l’accès des utilisateurs, bien que les données déjà téléchargées soient restées entre les mains de l’auteur de la menace.

L’introduction d’autorisations utilisateur, via le contrôle de compte basé sur les rôles (RBAC), aurait pu limiter considérablement les dommages causés par la violation. Si la règle du moindre privilège avait été appliquée, il est probable que le compte piraté n’aurait pas donné accès aux outils internes utilisés lors de l’attaque. De plus, un accès réduit aurait pu empêcher complètement l’attaque ou limiter le nombre de comptes concernés à bien moins que les 100 qui ont finalement été compromis.

Protégez les données SaaS comme si l’avenir de votre entreprise en dépendait. Planifiez une démo pour en savoir plus.

Que sont les autorisations utilisateur ?

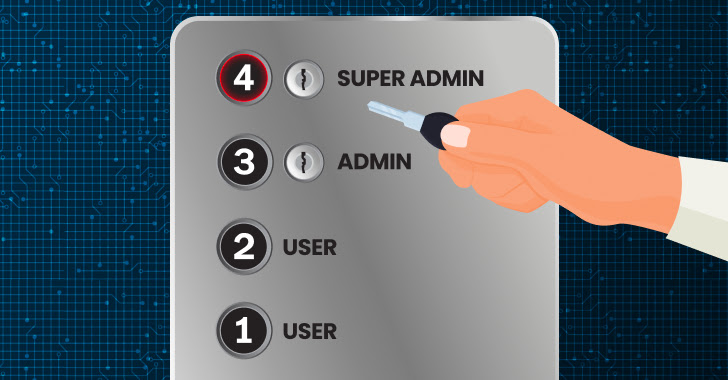

Les autorisations utilisateur SaaS permettent aux propriétaires d’applications de limiter les ressources et les actions d’un utilisateur en fonction du rôle de l’utilisateur. Appelé RBAC, il s’agit de l’ensemble d’autorisations qui accorde un accès en lecture ou en écriture, attribue des privilèges aux utilisateurs de haut niveau et détermine les niveaux d’accès aux données de l’entreprise.

Quel est le but de la « règle du moindre privilège » ?

La règle du moindre privilège est un concept de sécurité important qui fournit le moins d’accès nécessaire aux utilisateurs pour effectuer leurs tâches. En pratique, il réduit la surface d’attaque en limitant l’accès de haut niveau à quelques privilégiés. Si un compte d’utilisateur à faible privilège est piraté, l’auteur de la menace aurait moins accès aux données sensibles contenues dans l’application.

Vos applications SaaS respectent-elles la règle du moindre privilège ? Planifiez une démo pour en savoir plus.

Pourquoi les autorisations des utilisateurs sont-elles importantes pour la sécurité ?

Les administrateurs d’applications accordent souvent un accès complet aux membres de l’équipe, en particulier lorsqu’ils traitent avec un petit groupe d’utilisateurs. En tant qu’utilisateurs professionnels plutôt que professionnels de la sécurité, ils ne reconnaissent pas toujours le degré de risque lié à l’octroi de ces autorisations d’accès. De plus, ils préfèrent donner une autorisation complète plutôt que de se voir demander des autorisations spécifiques ultérieurement.

Malheureusement, cette approche peut mettre en danger les enregistrements de données sensibles. Les autorisations des utilisateurs aident à définir les données exposées en cas de violation. En protégeant les données derrière un ensemble d’autorisations, les pirates qui accèdent à l’identité d’un utilisateur sont limités aux données disponibles pour leur victime.

Des autorisations utilisateur lâches permettent également aux acteurs de la menace de mener plus facilement des attaques automatisées. Le fait d’avoir plusieurs utilisateurs avec de larges autorisations d’API permet aux cybercriminels de violer plus facilement une application SaaS et d’automatiser les ransomwares ou de voler des données.

Pourquoi les avis d’accès des utilisateurs sont-ils importants ?

Les examens d’accès des utilisateurs sont essentiellement des audits qui examinent les utilisateurs et leur accès. Ils montrent aux membres de l’équipe de sécurité et aux propriétaires d’applications le degré d’accès de chaque utilisateur et leur permettent d’ajuster les niveaux d’autorisation selon les besoins.

Ceci est important, car cela aide à identifier les utilisateurs qui peuvent avoir changé de rôle ou d’équipe au sein de l’entreprise mais qui ont conservé un niveau d’autorisations inutile, ou alerte les équipes de sécurité concernant les employés dont les actions ont dévié des comportements normaux pour inclure un comportement suspect. De plus, il aide à identifier les anciens employés qui ont encore accès et des autorisations à privilèges élevés.

Les examens d’accès doivent avoir lieu à des intervalles prédéterminés, garantissant que les autorisations inutiles sont identifiées dans un délai défini.

Conclusion

Les autorisations des utilisateurs sont souvent une fonction de sécurité mal comprise. Il protège les organisations des attaques externes et des erreurs internes de partage de données.

Une solution SSPM, comme Adaptive Shield, permet une gestion efficace des autorisations des utilisateurs, donnant au personnel de sécurité et aux propriétaires d’applications la confiance nécessaire pour connaître l’étendue de toute autorisation d’utilisateur et voir l’hygiène de sécurité SaaS de cet utilisateur. Cette vue en temps réel des utilisateurs est bien plus efficace que les audits d’accès des utilisateurs, qui ne présentent qu’un instantané des autorisations des utilisateurs à un moment précis.

Vous cherchez plus de visibilité sur vos utilisateurs Saas ? Planifiez une démo aujourd’hui pour une visibilité complète.