Chaque utilisateur et connexion à l’application SaaS est une menace potentielle ; qu’il s’agisse de mauvais acteurs ou d’anciens associés potentiellement mécontents, gestion de l’identité et contrôle d’accès est crucial pour empêcher les entrées indésirables ou erronées dans les données et les systèmes de l’organisation.

Étant donné que les entreprises comptent des milliers à des dizaines de milliers d’utilisateurs et des centaines à des milliers d’applications différentes, il n’est pas facile de s’assurer que chaque point d’entrée et chaque rôle d’utilisateur sont sécurisés. Les équipes de sécurité doivent surveiller toutes les identités pour s’assurer que l’activité des utilisateurs respecte les directives de sécurité de leur organisation.

Les solutions de gestion des identités et des accès (IAM) administrent les identités des utilisateurs et contrôlent l’accès aux ressources et aux applications de l’entreprise. Comme les identités sont devenues le nouveau périmètre, s’assurer que cette zone est régie par l’équipe de sécurité est vitale.

Gartner a récemment nommé une nouvelle discipline de sécurité appelée Identity Threat Detection and Response (ITDR) qui intègre des mécanismes de détection qui enquêtent sur les changements de posture et les activités suspectes, et répond aux attaques pour restaurer l’intégrité de l’infrastructure d’identité.

L’ITDR intègre de solides méthodologies de gouvernance IAM de la sécurité SaaS et les meilleures pratiques que l’on trouve dans les solutions de gestion de la posture de sécurité SaaS (SSPM), permettant aux équipes de sécurité d’obtenir une visibilité continue et consolidée des comptes d’utilisateurs, des autorisations et des activités privilégiées dans la pile SaaS, telles que :

- Identifier qui accède à quoi et quand, et avec les bons niveaux de privilèges

- Forensics liés aux actions des utilisateurs, en se concentrant sur les utilisateurs privilégiés

- Découverte et consolidation continues et automatisées des rôles

- Redimensionnement des rôles en supprimant les accès inutiles ou indésirables

Que vous soyez RSSI, informaticien ou membre de l’équipe Gouvernance, Risques et Conformité (GRC), cet article couvrira le rôle de la gouvernance de la gestion des identités et des accès dans le cadre du programme de sécurité SaaS de l’organisation.

Découvrez comment mettre en œuvre la gouvernance IAM dans votre sécurité SaaS.

Qu’est-ce que la gouvernance IAM ?

JE SUIS Gouvernance permet à l’équipe de sécurité d’agir sur les problèmes qui surviennent en assurant une surveillance constante de la posture de sécurité SaaS de l’entreprise ainsi que de sa mise en œuvre du contrôle d’accès.

Il existe quelques domaines de prévention critiques où un SSPM, comme Bouclier adaptatifpeut gérer la gouvernance de la gestion des identités et des accès : 1) Mauvaises configurations 2) Vulnérabilités 3) Exposition.

Mauvaises configurations

Les contrôles IAM doivent être correctement configurés en continu. Les configurations IAM doivent être surveillées pour détecter toute modification suspecte et s’assurer que les mesures appropriées sont prises pour enquêter et corriger le cas échéant.

Par exemple, une organisation peut activer MFA dans toute l’organisation et ne pas l’exiger. Cette lacune dans l’application des politiques peut exposer l’organisation à des risques, et une SSPM peut alerter l’équipe de sécurité de cette lacune.

Vulnérabilités

La solution SSPM peut utiliser des correctifs ou des contrôles de compensation pour résoudre les vulnérabilités couramment exploitées dans l’infrastructure d’identité, telles que l’appareil de l’utilisateur SaaS. Par exemple, un utilisateur privilégié du CRM peut présenter un risque élevé pour l’entreprise si son appareil est vulnérable. Pour remédier aux menaces potentielles provenant des appareils, les équipes de sécurité doivent être en mesure de corréler les utilisateurs, les rôles et les autorisations des applications SaaS avec l’hygiène de leurs appareils associés. Cette tactique de bout en bout permet une approche holistique zéro confiance de la sécurité SaaS.

Une autre vulnérabilité critique découle des protocoles d’authentification selon lesquels l’accès par mot de passe est limité à une méthode d’authentification à facteur unique, comme avec héritage protocoles comme IMAP, POP, SMTP et Messaging API (MAPI). Un SSPM peut identifier où ces protocoles sont en place dans la pile SaaS de l’organisation.

Exposition

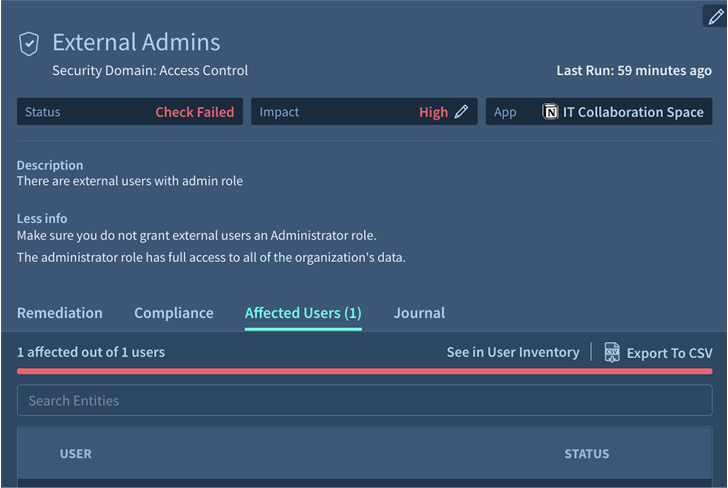

Le SSPM aide à réduire la surface d’attaque en identifiant et en atténuant les lieux d’exposition. Par exemple, supprimer des privilèges inutiles ou excessifs ou autoriser un administrateur externe pour une application critique pour l’entreprise. (Voir figure 1.)

|

| Figure 1. Contrôle de sécurité d’Adaptive Shield pour les administrateurs externes |

De plus, l’accès aux applications tierces, également connu sous le nom d’accès SaaS à SaaS, peut exposer une organisation. Les utilisateurs connectent une application à une autre application pour fournir des fonctionnalités améliorées ou des informations sur l’utilisateur (par exemple, contacts, fichiers, calendrier, etc.). Cette connexion améliore l’efficacité du flux de travail et, par conséquent, les espaces de travail des employés sont connectés à une multitude d’applications différentes. Cependant, l’équipe de sécurité ignore le plus souvent quelles applications ont été connectées à l’écosystème de leur organisation, incapable de surveiller ou d’atténuer les menaces.

Emballer

L’IAM est une méthode de renforcement du contrôle d’accès, tandis que la gouvernance IAM dans les SSPM offre une surveillance continue de ces fonctionnalités pour garantir que les équipes de sécurité ont une visibilité et un contrôle complets sur ce qui se passe dans le domaine.