Plusieurs vulnérabilités ont été révélées dans le logiciel de surveillance de l’infrastructure informatique Checkmk qui pourraient être enchaînées par un attaquant distant non authentifié pour prendre entièrement le contrôle des serveurs concernés.

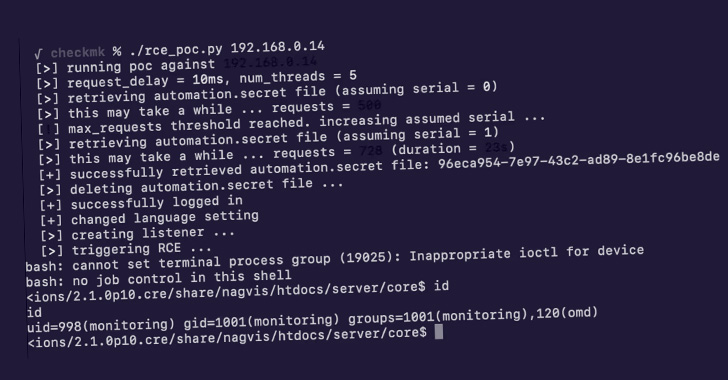

« Ces vulnérabilités peuvent être enchaînées par un attaquant distant non authentifié pour obtenir l’exécution de code sur le serveur exécutant Checkmk version 2.1.0p10 et inférieure », a déclaré Stefan Schiller, chercheur à SonarSource. a dit dans une analyse technique.

L’édition open source de Checkmk de l’outil de surveillance est basée sur Nagios Core et offre des intégrations avec NagVisComment pour la visualisation et la génération de cartes topologiques des infrastructures, des serveurs, des ports et des processus.

Selon son développeur munichois tribe29 GmbH, ses éditions Enterprise et Raw sont utilisées par plus de 2 000 clientsdont Airbus, Adobe, la NASA, Siemens, Vodafone et d’autres.

Les quatre vulnérabilités, qui consistent en deux bogues critiques et deux bogues de gravité moyenne, sont les suivantes –

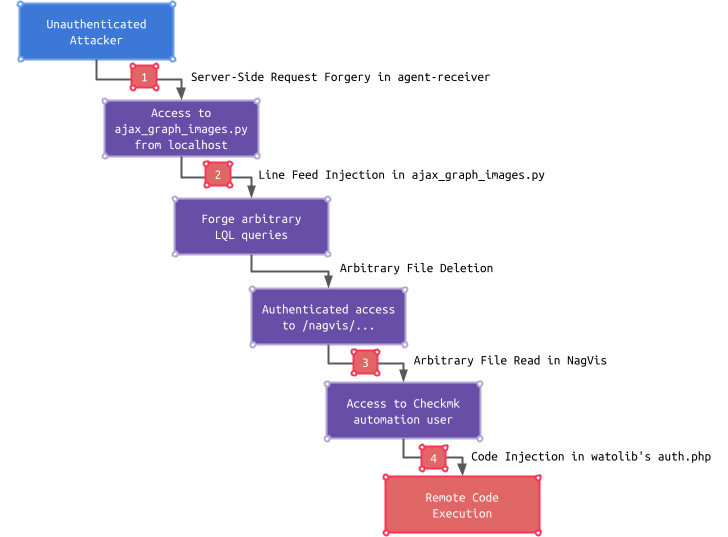

Si ces lacunes ont à elles seules un impact limité, un adversaire peut enchaîner les problèmes, en commençant par le Défaut SSRF pour accéder à un point de terminaison accessible uniquement à partir de localhost, en l’utilisant pour contourner l’authentification et lire un fichier de configuration, pour finalement accéder à l’interface graphique Checkmk.

« Cet accès peut en outre être transformé en exécution de code à distance en exploitant une vulnérabilité d’injection de code dans un sous-composant de l’interface graphique Checkmk appelé watolib, qui génère un fichier nommé auth.php requis pour l’intégration NagVis », a expliqué Schiller.

Suite à la divulgation responsable du 22 août 2022, les quatre vulnérabilités ont été corrigées dans la version 2.1.0p12 de Checkmk publiée le 15 septembre 2022.

Les résultats font suite à la découverte de multiples failles dans d’autres solutions de surveillance comme Zabbix et Glaçage depuis le début de l’année, qui aurait pu être exploitée pour compromettre les serveurs en exécutant du code arbitraire.