Mercredi, des chercheurs en cybersécurité ont révélé plusieurs vulnérabilités de sécurité affectant le logiciel d’automatisation CODESYS et la plate-forme de contrôleur logique programmable (PLC) WAGO qui pourraient être exploitées à distance pour prendre le contrôle de l’infrastructure de technologie opérationnelle (OT) cloud d’une entreprise.

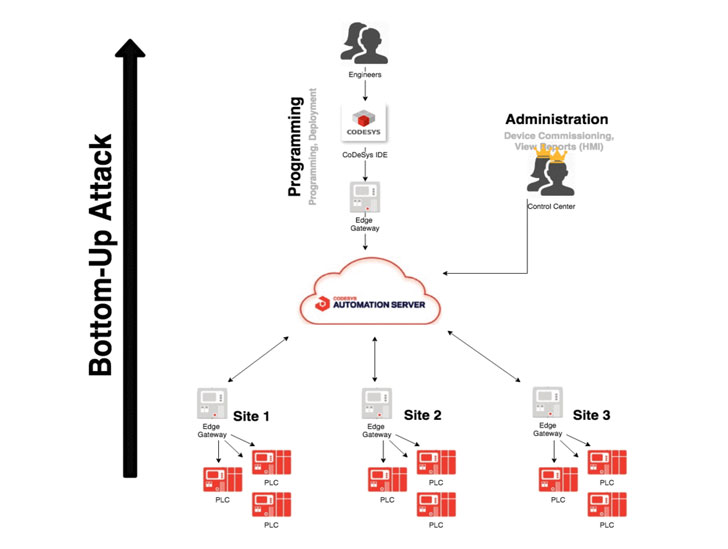

Les failles peuvent être transformées « en attaques innovantes qui pourraient mettre les acteurs de la menace en position de contrôler à distance la mise en œuvre de l’OT dans le cloud d’une entreprise et menacer tout processus industriel géré à partir du cloud », a déclaré la société de sécurité industrielle Claroty, basée à New York, dans un communiqué. rapport partagé avec The Hacker News, ajoutant qu’ils « peuvent être utilisés pour cibler une console de gestion basée sur le cloud à partir d’un appareil de terrain compromis, ou prendre le contrôle du cloud d’une entreprise et attaquer des automates programmables et d’autres appareils pour perturber les opérations ».

CODESYS est un environnement de développement pour la programmation d’applications de contrôleurs, permettant une configuration facile des automates dans les systèmes de contrôle industriels. WAGO PFC100/200 est une série d’automates qui utilisent la plate-forme CODESYS pour programmer et configurer les contrôleurs.

La liste des sept vulnérabilités est répertoriée ci-dessous –

- CVE-2021-29238 (score CVSS : 8,0) – Falsification des requêtes intersites dans CODESYS Automation Server

- CVE-2021-29240 (score CVSS : 7,8) – Vérification insuffisante de l’authenticité des données dans le gestionnaire de packages CODESYS

- CVE-2021-29241 (score CVSS : 7,5) – Déréférencement de pointeur nul dans les produits CODESYS V3 contenant le composant CmpGateway

- CVE-2021-34569 (score CVSS : 10,0) – Outils de diagnostic WAGO PFC – Écriture hors limites

- CVE-2021-34566 (score CVSS : 9.1) – Service WAGO PFC iocheckd « I/O-Check » – Débordement de la mémoire tampon partagée

- CVE-2021-34567 (score CVSS : 8,2) – Service WAGO PFC iocheckd « I/O-Check » – Lecture hors limites

- CVE-2021-34568 (score CVSS : 7,5) – Service WAGO PFC iocheckd « I/O-Check » – Allocation de ressources sans limites

L’exploitation réussie des failles pourrait permettre l’installation de packages CODESYS malveillants, entraîner une condition de déni de service (DoS) ou conduire à une élévation des privilèges via l’exécution de code JavaScript malveillant, et pire, une manipulation ou une perturbation complète de l’appareil.

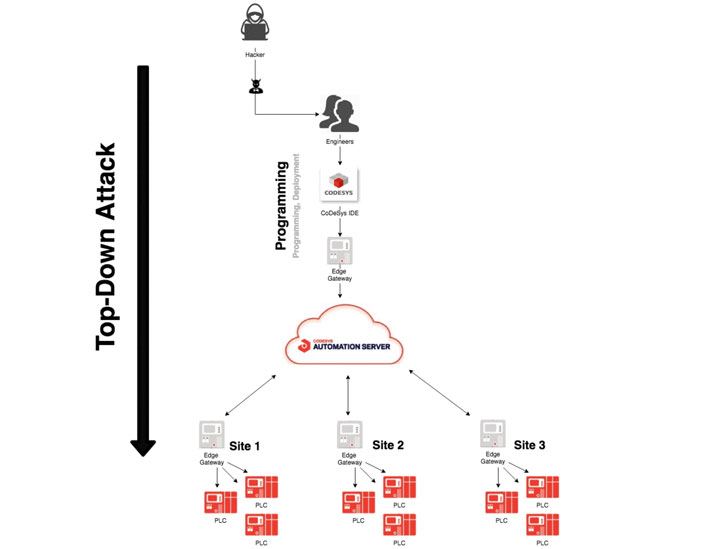

Dans la nature, cela pourrait se dérouler de deux manières : « de bas en haut » ou « de haut en bas ». Les approches jumelles imitent les chemins qu’un adversaire est susceptible d’emprunter pour contrôler un point de terminaison PLC afin de compromettre éventuellement la console de gestion basée sur le cloud, ou à l’inverse, réquisitionner le cloud afin de manipuler tous les appareils de terrain en réseau.

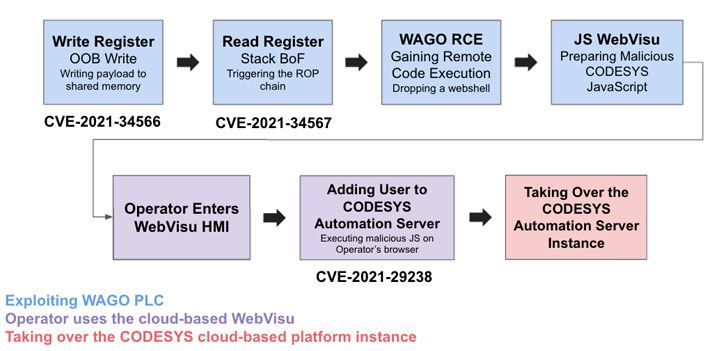

Dans une chaîne d’exploitation complexe « bottom-up » conçue par Claroty, un mélange de CVE-2021-34566, CVE-2021-34567 et CVE-2021-29238 a été exploité pour obtenir l’exécution de code à distance sur l’automate WAGO, uniquement pour gagner accéder à l’interface homme-machine de CODESYS WebVisu et mettre en scène une contrefaçon de requête intersites (CSRF) attaque pour prendre le contrôle de l’instance du serveur d’automatisation CODESYS.

« Un attaquant qui obtient l’accès à un automate géré par Automation Server Cloud peut modifier le fichier ‘webvisu.js’ et ajouter du code JavaScript à la fin du fichier qui enverra une requête malveillante au serveur cloud au nom du connecté utilisateur », a expliqué le chercheur principal de Claroty, Uri Katz, qui a découvert et signalé les défauts.

« Lorsqu’un utilisateur du cloud affiche la page WebVisu, le code JavaScript modifié exploitera l’absence de jeton CSRF et s’exécutera dans le contexte de l’utilisateur qui le consulte ; la demande inclura le cookie CAS. Les attaquants peuvent l’utiliser pour POST sur ‘/api/ db/User’ avec un nouvel utilisateur administrateur, leur donnant un accès complet à la plate-forme cloud CODESYS », a ajouté Katz.

D’autre part, un autre scénario d’attaque « descendante » consiste à compromettre la station d’ingénierie CODESYS en déployant un package malveillant (CVE-2021-29240) conçu pour divulguer les informations d’identification cloud associées à un compte d’opérateur, puis en l’utilisant. pour altérer la logique programmée et obtenir un accès illimité à tous les automates connectés.

« Les organisations qui vont de l’avant avec la gestion basée sur le cloud des appareils OT et ICS doivent être conscientes des risques inhérents et des menaces accrues des attaquants désireux de cibler les entreprises industrielles avec des attaques basées sur l’extorsion, y compris les ransomwares, et des attaques plus sophistiquées pouvant causer des dommages physiques « , a déclaré Katz.

Les divulgations marquent les deuxièmes failles critiques qui ont été découvertes dans les automates CODESYS et WAGO en autant de mois. En juin, des chercheurs de Positive Technologies ont révélé dix vulnérabilités critiques dans le serveur Web du logiciel et les composants du système d’exécution qui pourraient être exploitées pour obtenir l’exécution de code à distance sur les automates.

Le développement intervient également une semaine après que la société de sécurité IoT Armis a révélé une vulnérabilité critique de contournement d’authentification affectant les automates Schneider Electric Modicon – surnommé « ModiPwn » (CVE-2021-22779) — qui pourraient être exploitées pour permettre un contrôle total sur l’API, y compris l’écrasement des régions de mémoire critiques, la fuite de contenu de mémoire sensible ou l’appel de fonctions internes.

Dans un rapport connexe publié plus tôt en mai, Claroty a rendu public une vulnérabilité de contournement de la protection de la mémoire dans les automates Siemens SIMATIC S7-1200 et S7-1500 (CVE-2020-15782) qui pourrait être exploitée par un acteur malveillant pour accéder à distance aux zones protégées. de la mémoire et obtenir une exécution de code illimitée et non détectée.

Les révélations coïncident également avec une conseil conjoint en cybersécurité publié par la US Cybersecurity and Infrastructure Security Agency (CISA) et le Federal Bureau of Investigation (FBI) documentant un historique campagne de spear-phishing et d’intrusion menée par des acteurs chinois financés par l’État de décembre 2011 à 2013, ciblant 23 exploitants de pipelines de pétrole et de gaz naturel (ONG) dans le pays.

« La CISA et le FBI estiment que ces acteurs ciblaient spécifiquement les infrastructures de pipelines américaines dans le but de mettre en danger les infrastructures de pipelines américaines », ont déclaré les agences. « De plus, la CISA et le FBI estiment que cette activité était en fin de compte destinée à aider la Chine à développer des capacités de cyberattaque contre les pipelines américains pour endommager physiquement les pipelines ou perturber les opérations de pipeline. »