Google a pris des mesures pour éliminer des dizaines d’applications frauduleuses du Play Store officiel qui ont été repérées en train de propager les familles de logiciels malveillants Joker, Facestealer et Coper via le marché virtuel.

Alors que la vitrine Android est considérée comme une source fiable pour découvrir et installer des applications, les acteurs malveillants ont à plusieurs reprises trouvé des moyens de contourner les barrières de sécurité érigées par Google dans l’espoir d’inciter les utilisateurs sans méfiance à télécharger des applications contenant des logiciels malveillants.

Les dernières découvertes de Zscaler ThreatLabz et Pradéo ne sont pas différents. « Joker est l’une des familles de logiciels malveillants les plus importantes ciblant les appareils Android », ont déclaré les chercheurs Viral Gandhi et Himanshu Sharma dans un rapport publié lundi.

« Malgré la sensibilisation du public à ce malware particulier, il continue de se frayer un chemin dans la boutique d’applications officielle de Google en modifiant régulièrement les signatures de trace du malware, y compris les mises à jour du code, les méthodes d’exécution et les techniques de récupération de la charge utile. »

Classé dans la catégorie des logiciels polaires, Joker (alias Bread) est conçu pour abonner les utilisateurs à des services payants indésirables ou pour passer des appels vers des numéros surtaxés, tout en recueillant des SMS, des listes de contacts et des informations sur l’appareil. Il a été observé pour la première fois dans le Play Store en 2017.

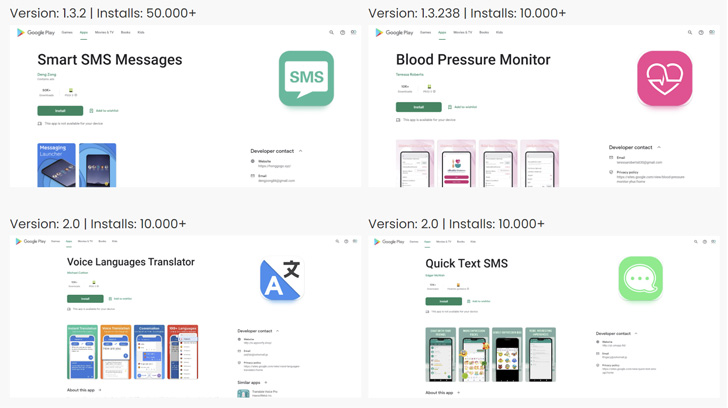

Au total, 53 applications de téléchargement Joker ont été identifiées par les deux sociétés de cybersécurité, les applications ayant été téléchargées au total plus de 330 000 fois. Ces applications se présentent généralement comme des SMS, des éditeurs de photos, un tensiomètre, des claviers emoji et des applications de traduction qui, à leur tour, demandent des autorisations élevées pour que l’appareil puisse effectuer ses opérations.

« Au lieu d’attendre que les applications obtiennent un volume spécifié d’installations et de révisions avant de passer à une version contenant des logiciels malveillants, les développeurs de Joker ont pris l’habitude de cacher la charge utile malveillante dans un fichier d’actifs commun et une application de package à l’aide de packers commerciaux », ont expliqué les chercheurs. la nouvelle tactique adoptée par le malware persistant pour contourner la détection.

Il n’y a pas que Joker, comme le chercheur en sécurité Maxime Ingrao la semaine dernière divulgué huit applications contenant une variante différente du logiciel malveillant appelée Autolycos qui ont accumulé un total de plus de trois millions de téléchargements avant leur suppression de l’App Store.

« Ce qui est nouveau avec ce type, c’est qu’il ne nécessite plus de WebView », a déclaré Pieter Arntz, chercheur chez Malwarebytes. a dit. « Ne pas nécessiter de WebView réduit considérablement les chances que l’utilisateur d’un appareil concerné remarque quelque chose de louche. Autolycos évite WebView en exécutant des URL sur un navigateur distant, puis en incluant le résultat dans les requêtes HTTP. »

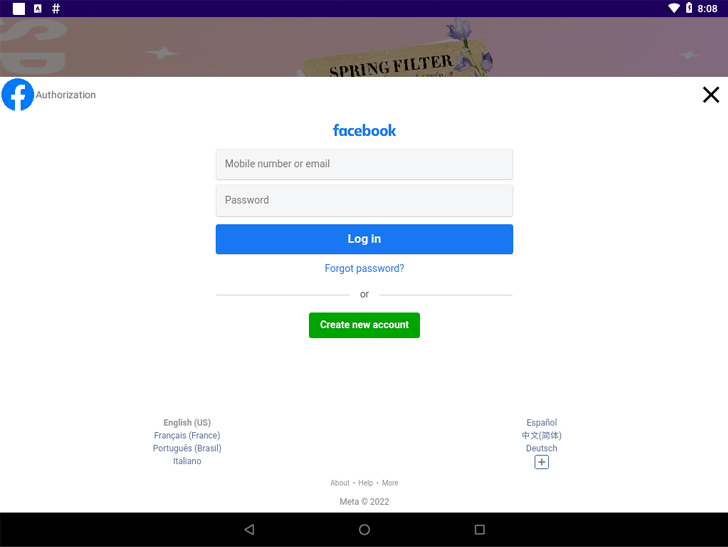

Des applications intégrant les logiciels malveillants Facestealer et Coper ont également été découvertes sur le marché officiel. Alors que le premier permet aux opérateurs de siphonner les informations d’identification et les jetons d’authentification de Facebook, Coper – un descendant du malware Exobot – fonctionne comme un cheval de Troie bancaire capable de voler un large éventail de données.

Coper est « capable d’intercepter et d’envoyer des messages texte SMS, de faire des demandes USSD (données de service supplémentaires non structurées) pour envoyer des messages, d’enregistrer des frappes, de verrouiller/déverrouiller l’écran de l’appareil, d’effectuer des attaques excessives, d’empêcher les désinstallations et de permettre généralement aux attaquants de prendre le contrôle et d’exécuter des commandes. sur un appareil infecté via une connexion à distance avec un serveur C2 », ont déclaré les chercheurs.

Le logiciel malveillant, comme d’autres chevaux de Troie bancaires, est également connu pour abuser des autorisations d’accessibilité sur Android afin de prendre le contrôle total du téléphone de la victime. La liste des applications Facestealer et Coper Dropper est la suivante –

- Caméra vanille (cam.vanilla.snapp)

- Scanner QR Unicc (com.qrdscannerratedx)

Au contraire, les résultats s’ajoutent à la longue histoire de Google qui lutte pour garder ces applications de logiciels polaires et de logiciels espions hors de sa boutique d’applications mobiles, en partie à cause d’une multitude de tactiques évolutives adoptées par les acteurs de la menace pour voler sous le radar.

Outre les règles empiriques habituelles en matière de téléchargement d’applications à partir de magasins d’applications, il est recommandé aux utilisateurs de s’abstenir d’accorder des autorisations inutiles aux applications et de vérifier leur légitimité en vérifiant les informations sur les développeurs, en lisant les avis et en examinant leurs politiques de confidentialité.