Au moins trois groupes différents de menace persistante avancée (APT) du monde entier ont lancé des campagnes de harponnage à la mi-mars 2022 en utilisant la guerre russo-ukrainienne en cours comme leurre pour distribuer des logiciels malveillants et voler des informations sensibles.

Les campagnes, menées par El Machete, Lyceum et SideWinder, ont ciblé divers secteurs, notamment les secteurs énergétique, financier et gouvernemental au Nicaragua, au Venezuela, en Israël, en Arabie saoudite et au Pakistan.

« Les attaquants utilisent des leurres allant de documents d’apparence officielle à des articles de presse ou même des offres d’emploi, selon les cibles et la région », a déclaré Check Point Research. mentionné dans un rapport. « Beaucoup de ces documents leurres utilisent des macros malveillantes ou l’injection de modèles pour prendre pied dans les organisations ciblées, puis lancer des attaques de logiciels malveillants. »

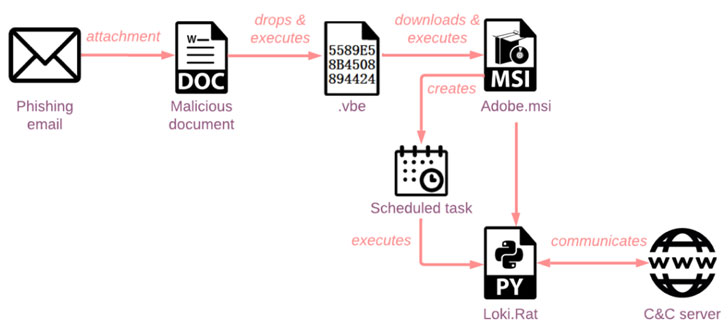

Les chaînes d’infection de El Machetteun acteur malveillant hispanophone documenté pour la première fois en août 2014 par Kaspersky, impliquent l’utilisation de documents leurres contenant des macros pour déployer un cheval de Troie d’accès à distance open source appelé Loki.Rat qui est capable de récolter les frappes au clavier, les informations d’identification et les données du presse-papiers, ainsi que d’effectuer des opérations sur les fichiers et d’exécuter des commandes arbitraires.

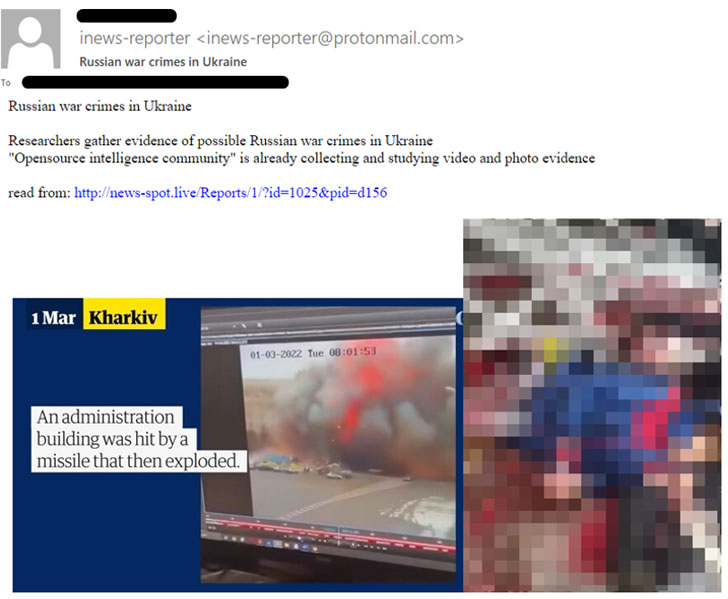

Une deuxième campagne est celle du groupe iranien APT connu sous le nom de Lyceum qui, selon Check Point, a lancé une attaque de phishing en utilisant un e-mail prétendument sur les « crimes de guerre russes en Ukraine » pour fournir des compte-gouttes .NET et Golang de première étape, qui sont ensuite utilisés pour déployer un porte dérobée pour exécuter des fichiers récupérés à partir d’un serveur distant.

Un autre exemple est SideWinder, un équipage parrainé par l’État qui opérerait pour soutenir les intérêts politiques indiens et avec un accent particulier sur ses voisins la Chine et Pakistan. La séquence d’attaque, dans ce cas, utilise un document armé qui exploite la faille de l’éditeur d’équations dans Microsoft Office (CVE-2017-11882) pour distribuer des logiciels malveillants de vol d’informations.

Les résultats font écho à des avertissements similaires du Threat Analysis Group (TAG) de Google, qui a révélé que des groupes de menaces soutenus par des États-nations d’Iran, de Chine, de Corée du Nord et de Russie et de nombreux autres acteurs criminels et à motivation financière exploitent des thèmes liés à la guerre dans le phishing. campagnes, tentatives d’extorsion en ligne et autres activités malveillantes.

« Bien que l’attention du public ne s’attarde généralement pas sur un seul problème pendant une période prolongée, la guerre russo-ukrainienne est une exception évidente », a déclaré la société israélienne. « Cette guerre affecte plusieurs régions du monde et a des ramifications potentiellement importantes. En conséquence, nous pouvons nous attendre à ce que les acteurs de la menace APT continuent d’utiliser cette crise pour mener des campagnes de phishing ciblées à des fins d’espionnage. »