Une analyse systématique des attaques contre les serveurs Internet Information Services (IIS) de Microsoft a révélé jusqu’à 14 familles de logiciels malveillants, dont 10 nouvellement documentées, indiquant que le logiciel de serveur Web basé sur Windows continue d’être un foyer pour malware développé en natif depuis près de huit ans.

Les résultats ont été présentés aujourd’hui par Zuzana Hromcova, chercheuse sur les logiciels malveillants d’ESET, au Conférence sur la sécurité de Black Hat USA.

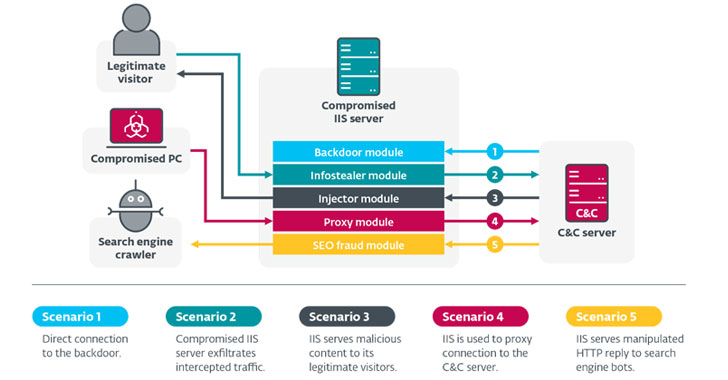

« Les différents types de logiciels malveillants IIS natifs identifiés sont des logiciels malveillants côté serveur et les deux choses qu’il peut faire le mieux est, premièrement, de voir et d’intercepter toutes les communications vers le serveur, et deuxièmement, d’affecter la façon dont les demandes sont traitées », a déclaré Hromcova dans un entretien avec The Hacker News. « Leurs motivations vont de la cybercriminalité à l’espionnage, en passant par une technique appelée fraude SEO. »

IIS est un logiciel de serveur Web extensible développé par Microsoft, permettant aux développeurs de tirer parti de son architecture modulaire et d’utiliser des modules IIS supplémentaires pour étendre ses fonctionnalités de base.

« Il n’est pas surprenant que la même extensibilité soit attrayante pour les acteurs malveillants – pour intercepter le trafic réseau, voler des données sensibles ou diffuser du contenu malveillant », selon un rapport ESET partagé avec The Hacker News.

« De plus, il est assez rare que les logiciels de sécurité des terminaux (et autres) s’exécutent sur des serveurs IIS, ce qui permet aux attaquants d’opérer facilement inaperçus pendant de longues périodes. Cela devrait être dérangeant pour tous les portails Web sérieux qui souhaitent protéger leurs les données des visiteurs, y compris les informations d’authentification et de paiement. »

|

| Phases de malware IIS |

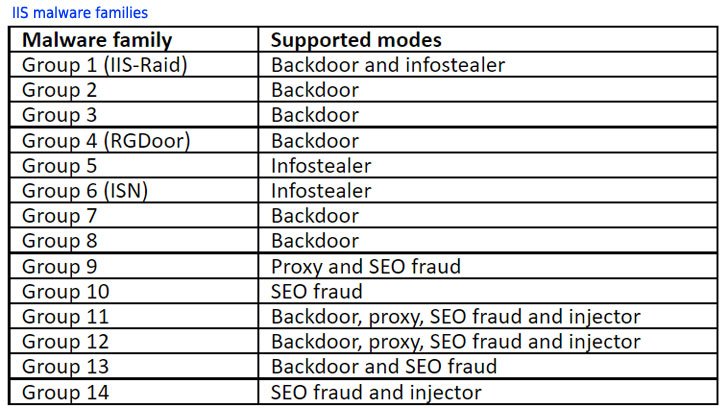

En collectant plus de 80 échantillons de logiciels malveillants, l’étude les a regroupés en 14 familles uniques (groupe 1 à groupe 14), dont la plupart ont été détectés pour la première fois entre 2018 et 2021 et en cours de développement actif à ce jour. Bien qu’ils ne présentent aucune connexion entre eux, ce qui est commun aux 14 familles de logiciels malveillants, c’est qu’ils sont tous développés en tant que modules IIS natifs malveillants.

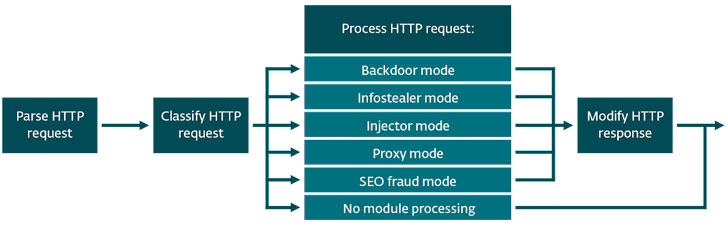

« Dans tous les cas, le but principal des logiciels malveillants IIS est de traiter les requêtes HTTP entrantes vers le serveur compromis et d’affecter la façon dont le serveur répond à (certaines de) ces requêtes – la façon dont elles sont traitées dépend du type de malware », a expliqué Hromcova. Il a été découvert que les familles de logiciels malveillants fonctionnent dans l’un des cinq modes suivants :

- Mode porte dérobée – contrôler à distance l’ordinateur compromis avec IIS installé

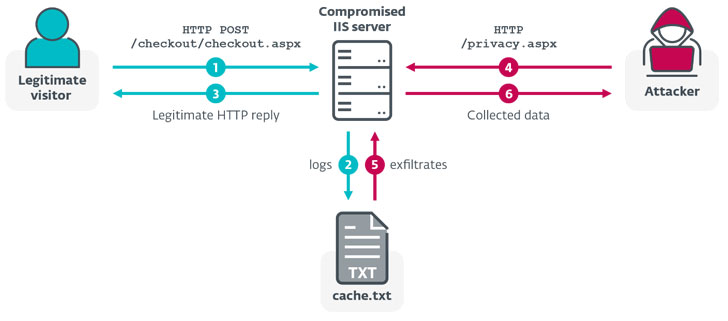

- Mode voleur d’informations – intercepter le trafic régulier entre le serveur compromis et ses visiteurs légitimes, pour voler des informations telles que les identifiants de connexion et les informations de paiement

- Mode injecteur – modifier les réponses HTTP envoyées aux visiteurs légitimes pour diffuser du contenu malveillant

- Mode proxy – transformer le serveur compromis en une partie involontaire de l’infrastructure de commande et de contrôle (C2) pour une autre famille de logiciels malveillants, et relayer la communication entre les victimes et le serveur C2 réel

- Mode de fraude SEO – modifier le contenu servi aux robots des moteurs de recherche afin d’augmenter artificiellement le classement des sites Web sélectionnés (aka pages de porte)

Les infections impliquant des logiciels malveillants IIS dépendent généralement des administrateurs de serveur qui installent par inadvertance une version cheval de Troie d’un module IIS légitime ou lorsqu’un adversaire est en mesure d’accéder au serveur en exploitant une faiblesse de configuration ou une vulnérabilité dans une application Web ou le serveur, en l’utilisant pour installer le module IIS.

|

| mécanisme de vol d’informations |

Après que Microsoft a publié des correctifs hors bande pour les failles ProxyLogon affectant Microsoft Exchange Server 2013, 2016 et 2019 plus tôt en mars, il n’a pas fallu longtemps pour que plusieurs groupes de menaces persistantes avancées (APT) se joignent à la frénésie d’attaques, ESET observant quatre e-mails. serveurs situés en Asie et en Amérique du Sud qui ont été compromis pour déployer des shells Web qui ont servi de canal pour installer des portes dérobées IIS.

C’est loin d’être la première fois qu’un logiciel de serveur Web Microsoft devient une cible lucrative pour les acteurs de la menace. Le mois dernier, des chercheurs de la société de cybersécurité israélienne Sygnia ont révélé une série d’attaques de cyber-intrusion ciblées menées par un adversaire furtif avancé connu sous le nom de Praying Mantis ciblant les serveurs IIS accessibles sur Internet pour infiltrer des entités publiques et privées de premier plan aux États-Unis.

Pour éviter la compromission des serveurs IIS, il est recommandé d’utiliser des comptes dédiés avec des mots de passe forts et uniques à des fins d’administration, d’installer des modules IIS natifs uniquement à partir de sources fiables, de réduire la surface d’attaque en limitant les services exposés à Internet et d’utiliser un pare-feu d’application Web pour une couche de sécurité supplémentaire.

« L’un des aspects les plus surprenants de l’enquête est la polyvalence des logiciels malveillants IIS et la [detection of] Système criminel de fraude au référencement, dans lequel les logiciels malveillants sont utilisés à mauvais escient pour manipuler les algorithmes des moteurs de recherche et aider à renforcer la réputation des sites Web tiers », a déclaré Hromcova. « Nous n’avons jamais rien vu de tel auparavant. »