Une vulnérabilité désormais corrigée dans VMware Workspace ONE Access a été observée en train d’être exploitée pour fournir à la fois des mineurs de crypto-monnaie et des ransomwares sur les machines concernées.

« L’attaquant a l’intention d’utiliser autant que possible les ressources d’une victime, non seulement pour installer RAR1Ransom à des fins d’extorsion, mais également pour diffuser GuardMiner afin de collecter de la crypto-monnaie », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs. a dit dans un rapport jeudi.

Le problème, identifié comme CVE-2022-22954 (score CVSS : 9,8), concerne une vulnérabilité d’exécution de code à distance qui découle d’un cas d’injection de modèle côté serveur.

Bien que la lacune ait été corrigée par le fournisseur de services de virtualisation en avril 2022, elle fait depuis l’objet d’une exploitation active dans la nature.

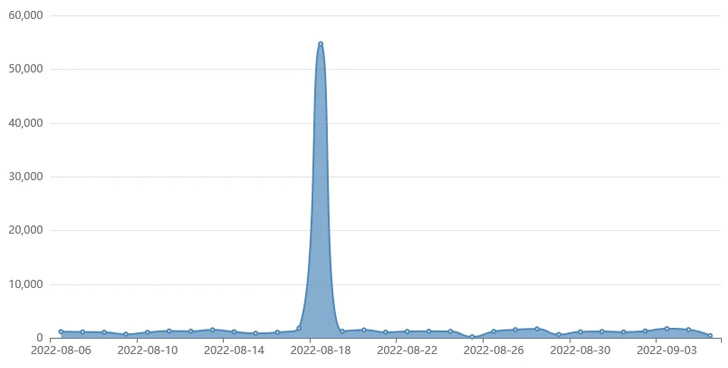

Fortinet a déclaré avoir observé en août 2022 des attaques visant à militariser la faille pour déployer le botnet Mirai sur des appareils Linux ainsi que le RAR1Ransom et GardeMinerune variante du mineur XMRig Monero.

L’échantillon Mirai est extrait d’un serveur distant et est conçu pour lancer des attaques par déni de service (DoS) et par force brute visant des appareils IoT bien connus en utilisant une liste d’informations d’identification par défaut.

La distribution de RAR1Ransom et GuardMiner, en revanche, est réalisée au moyen d’un PowerShell ou d’un script shell en fonction du système d’exploitation. RAR1ransom est également remarquable pour tirer parti de l’utilitaire WinRAR légitime pour lancer le processus de cryptage.

Les résultats sont un autre rappel que les campagnes de logiciels malveillants continuent d’exploiter activement les failles récemment révélées pour s’introduire dans des systèmes non corrigés, ce qui rend essentiel que les utilisateurs accordent la priorité à l’application des mises à jour de sécurité nécessaires pour atténuer ces menaces.