Plusieurs botnets ciblent des milliers de serveurs Oracle WebLogic exposés publiquement et toujours non corrigés pour déployer des crypto-mineurs et voler des informations sensibles sur des systèmes infectés.

Les attaques visent une vulnérabilité WebLogic Server récemment corrigée, qui a été publiée par Oracle dans le cadre de son Mise à jour du correctif critique d’octobre 2020 puis de nouveau en novembre (CVE-2020-14750) sous la forme d’un correctif de sécurité hors bande.

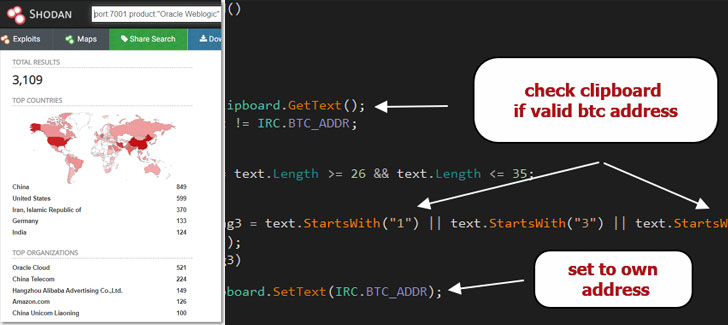

Au moment de la rédaction, environ 3 000 serveurs Oracle WebLogic sont accessibles sur Internet en fonction des statistiques du moteur de recherche Shodan.

Oracle WebLogic est une plate-forme pour le développement, le déploiement et l’exécution d’applications Java d’entreprise dans n’importe quel environnement cloud ainsi que sur site.

La faille, qui est suivie comme CVE-2020-14882, a un score CVSS de 9,8 sur une note maximale de 10 et affecte les versions de WebLogic Server 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0, 12.2 .1.4.0 et 14.1.1.0.0.

Bien que le problème ait été résolu, la publication de preuve de concept code d’exploitation a fait des instances Oracle WebLogic vulnérables une cible lucrative pour les acteurs de la menace afin de recruter ces serveurs dans un botnet qui détruit les données critiques et déploie les charges utiles des logiciels malveillants de deuxième étape.

Selon Laboratoires de menaces Juniper, les opérateurs du botnet DarkIRC exploitent cette vulnérabilité RCE pour se propager latéralement sur le réseau, télécharger des fichiers, enregistrer des frappes au clavier, voler des informations d’identification et exécuter des commandes arbitraires sur des machines compromises.

Le malware agit également comme un clipper Bitcoin qui leur permet de changer les adresses du portefeuille Bitcoin copiées dans le presse-papiers vers l’adresse du portefeuille Bitcoin de l’opérateur, permettant aux attaquants de rediriger les transactions Bitcoin.

De plus, un acteur de la menace du nom de « Freak_OG » vend le malware DarkIRC actuellement sur les forums de piratage pour 75 $ depuis août.

Mais ce n’est pas seulement DarkIRC qui exploite la vulnérabilité de WebLogic Server. Dans une campagne distincte, repérée par « 0xrb‘et détaillé par le chercheur Tolijan Trajanovski—Des preuves ont émergé d’un botnet qui se propage via la faille WebLogic pour fournir un mineur de crypto-monnaie Monero et Tsunami binaires.

Outre l’utilisation de SSH pour les mouvements latéraux, le botnet s’est avéré capable de persister grâce à des tâches cron, de tuer les outils de minage concurrents et même de désinstaller les outils de détection et de réponse des points d’extrémité (EDR) d’Alibaba et Tencent.

Il est recommandé aux utilisateurs d’appliquer la mise à jour du correctif critique d’octobre 2020 et les mises à jour associées à CVE-2020-14750 dès que possible pour atténuer les risques découlant de cette faille.

Oracle a également fourni des instructions à durcir les serveurs en empêchant l’accès externe aux applications internes accessibles sur le port d’administration.