Les chercheurs en cybersécurité ont révélé mardi neuf vulnérabilités de sécurité affectant trois projets open source — EspoCRM, Pimcore, et Akaunting — qui sont largement utilisées par plusieurs petites et moyennes entreprises et, si elles sont exploitées avec succès, pourraient ouvrir la voie à des attaques plus sophistiquées.

Toutes les failles de sécurité en question, qui affectent EspoCRM v6.1.6, Pimcore Customer Data Framework v3.0.0, Pimcore AdminBundle v6.8.0 et Akaunting v2.1.12, ont été corrigées dans la journée suivant la divulgation responsable, selon les chercheurs Wiktor Sędkowski de Nokia et Trevor. Christiansen de Rapid7 a noté. Six des neuf failles ont été découvertes dans le projet Akaunting.

EspoCRM est une application de gestion de la relation client (CRM) open source, tandis que Pimcore est une plate-forme logicielle d’entreprise open source pour la gestion des données client, la gestion des actifs numériques, la gestion de contenu et le commerce numérique. Akaunting, quant à lui, est un logiciel de comptabilité open source et en ligne conçu pour le suivi des factures et des dépenses.

La liste des problèmes est la suivante –

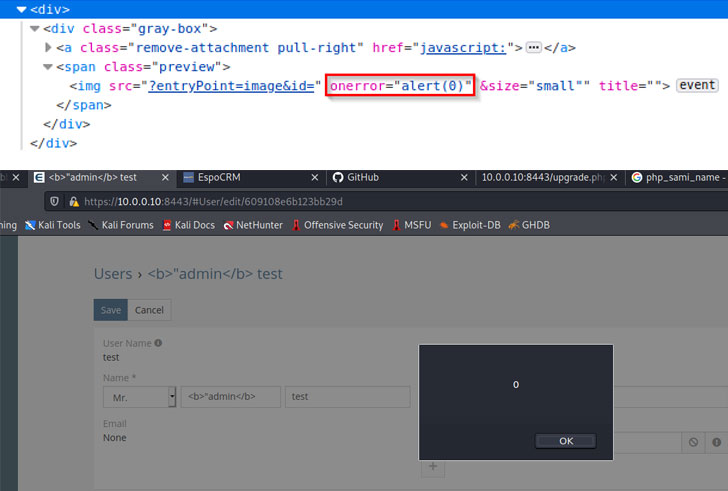

- CVE-2021-3539 (score CVSS : 6,3) – Faille XSS persistante dans EspoCRM v6.1.6

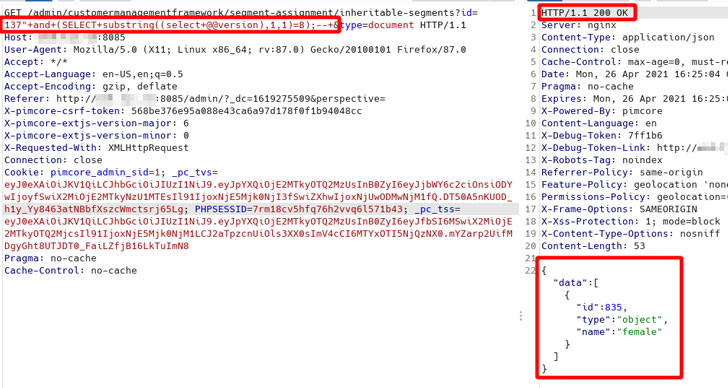

- CVE-2021-31867 (score CVSS : 6,5) – Injection SQL dans Pimcore Customer Data Framework v3.0.0

- CVE-2021-31869 (score CVSS : 6,5) – Pimcore AdminBundle v6.8.0

- CVE-2021-36800 (score CVSS : 8,7) – Injection de commandes OS dans Akaunting v2.1.12

- CVE-2021-36801 (score CVSS : 8.5) – Contournement d’authentification dans Akaunting v2.1.12

- CVE-2021-36802 (score CVSS : 6,5) – Déni de service via la variable « locale » contrôlée par l’utilisateur dans Akaunting v2.1.12

- CVE-2021-36803 (score CVSS : 6,3) – XSS persistant lors du téléchargement de l’avatar dans Akaunting v2.1.12

- CVE-2021-36804 (score CVSS : 5,4) – Réinitialisation du mot de passe faible dans Akaunting v2.1.12

- CVE-2021-36805 (score CVSS : 5,2) – Bas de page de facture XSS persistant dans Akaunting v2.1.12

Une exploitation réussie des failles pourrait permettre à un adversaire authentifié d’exécuter du code JavaScript arbitraire, de réquisitionner le système d’exploitation sous-jacent et de l’utiliser comme tête de pont pour lancer d’autres attaques néfastes, déclencher un déni de service via une requête HTTP spécialement conçue, et même changer la société associée à un compte utilisateur sans aucune autorisation.

|

| EspoCRM |

|

| Cadre de données client Pimcore |

Akaunting traite également une vulnérabilité faible de réinitialisation de mot de passe où l’attaquant peut abuser de la fonctionnalité « J’ai oublié mon mot de passe » pour envoyer un e-mail de phishing depuis l’application à un utilisateur enregistré contenant un lien malveillant qui, lorsqu’il est cliqué, délivre le jeton de réinitialisation de mot de passe. Le mauvais acteur peut alors utiliser le token pour définir un mot de passe de son choix.

« Ces trois projets ont de vrais utilisateurs, de vrais clients de leurs services d’assistance et de leurs versions hébergées dans le cloud, et sont sans aucun doute les applications principales prenant en charge des milliers de petites et moyennes entreprises en cours d’exécution aujourd’hui », ont noté les chercheurs.

« Pour tous ces problèmes, la mise à jour vers les dernières versions des applications concernées les résoudra. Si la mise à jour est difficile ou impossible en raison de facteurs externes ou de modifications locales personnalisées, les utilisateurs de ces applications peuvent limiter leur exposition en ne présentant pas leurs instances de production à Internet directement – au lieu de cela, exposez-les uniquement à des réseaux internes de confiance avec des initiés de confiance. «