Un certain nombre d’applications Android de haut niveau utilisent toujours une version non corrigée de la bibliothèque de mise à jour d’applications largement utilisée de Google, exposant potentiellement les données personnelles de centaines de millions d’utilisateurs de smartphones à un risque de piratage.

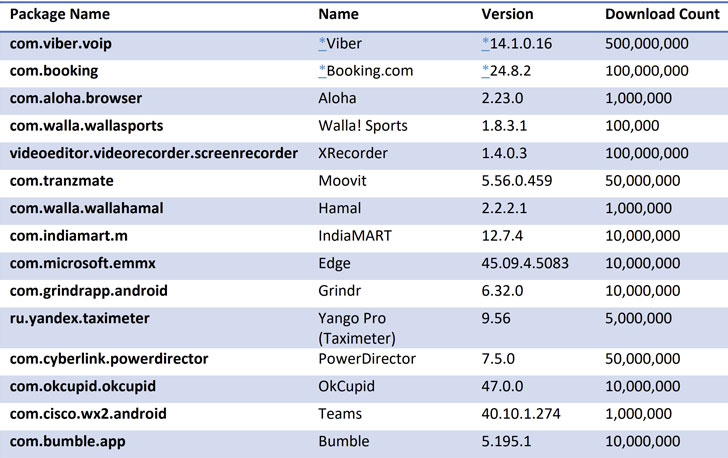

De nombreuses applications populaires, notamment Grindr, Bumble, OkCupid, Cisco Teams, Moovit, Yango Pro, Microsoft Edge, Xrecorder et PowerDirector, sont toujours vulnérables et peuvent être détournées pour voler des données sensibles, telles que des mots de passe, des détails financiers et des e-mails .

Le bogue, suivi comme CVE-2020-8913, est noté 8,8 sur 10,0 pour la gravité et a un impact sur les versions de la bibliothèque Play Core d’Android antérieures à 1.7.2.

Bien que Google ait corrigé la vulnérabilité en mars, nouvelles découvertes de Check Point Research montrent que de nombreux développeurs d’applications tierces n’ont pas encore intégré la nouvelle bibliothèque Play Core dans leurs applications pour atténuer complètement la menace.

« Contrairement aux vulnérabilités côté serveur, où la vulnérabilité est complètement corrigée une fois que le correctif est appliqué au serveur, pour les vulnérabilités côté client, chaque développeur doit récupérer la dernière version de la bibliothèque et l’insérer dans l’application », a déclaré le cabinet de cybersécurité dit dans un rapport.

Play Core Library est un Bibliothèque Android qui permet aux développeurs de gérer efficacement la livraison de nouveaux modules de fonctionnalités, de déclencher des mises à jour dans l’application au moment de l’exécution et de télécharger des modules linguistiques supplémentaires.

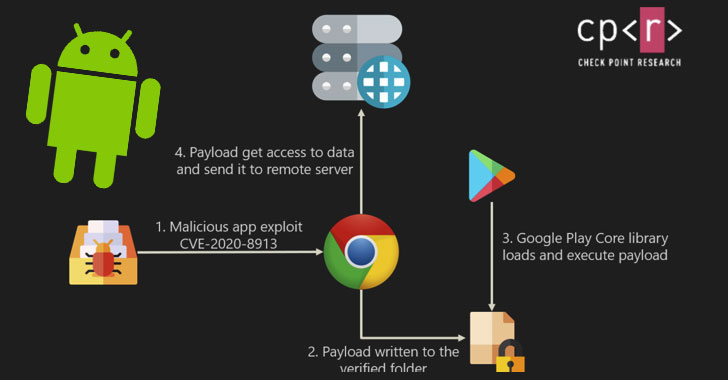

Rapporté pour la première fois fin août par des chercheurs au démarrage de la sécurité des applications Sur-sécurisé, le problème permet à un acteur menaçant d’injecter des exécutables malveillants dans n’importe quelle application reposant sur la bibliothèque, accordant ainsi à l’attaquant un accès complet à toutes les ressources comme celui de l’application compromise.

La faille provient d’une vulnérabilité de traversée de chemin dans la bibliothèque qui pourrait être exploitée pour charger et exécuter du code malveillant (par exemple, un fichier APK) sur une application cible afin de voler les informations de connexion, les mots de passe, les détails financiers et d’autres informations sensibles des utilisateurs stockés dans il.

Les conséquences d’une exploitation réussie de cette faille sont énormes. Il peut être utilisé pour «injecter du code dans les applications bancaires pour récupérer les informations d’identification, et en même temps avoir les autorisations SMS pour voler les codes d’authentification à deux facteurs (2FA)», récupérer les messages des applications de chat, espionner les emplacements des utilisateurs, et même accéder aux ressources de l’entreprise en falsifiant les applications d’entreprise.

Selon Check Point Research, sur les 13% des applications Google Play analysées au mois de septembre 2020, 8% de ces applications avaient une version vulnérable.

Après que la société de cybersécurité a divulgué de manière responsable ses conclusions, Viber, Meetup et Booking.com ont mis à jour leurs applications avec la version corrigée de la bibliothèque.

Les chercheurs ont également démontré une preuve de concept utilisant une version vulnérable de l’application Google Chrome pour siphonner les signets stockés dans le navigateur via une charge utile dédiée.

«Nous estimons que des centaines de millions d’utilisateurs d’Android sont menacés de sécurité», a déclaré Aviran Hazum, responsable de la recherche mobile chez Check Point. « Bien que Google ait mis en place un correctif, de nombreuses applications utilisent toujours des bibliothèques Play Core obsolètes. La vulnérabilité CVE-2020-8913 est très dangereuse, [and] les possibilités d’attaque ici ne sont limitées que par l’imagination d’un acteur menaçant.

Mise à jour – Suite à la publication de l’histoire, Cisco, Grindr et Moovit ont mis à jour leurs applications respectives pour résoudre le problème.

« Cisco a corrigé cette vulnérabilité dans la dernière version de Cisco Webex Teams, publiée sur le Google Play Store le 2 décembre 2020 », a déclaré la société dans un communiqué à The Hacker News.