Un cyber-attaquant réussit à pénétrer dans votre environnement et commence à se faufiler pour trouver quelque chose de précieux – propriété intellectuelle, informations d’identification de compte bancaire, projets d’entreprise, peu importe. L’attaquant se dirige vers un certain hôte sur un nœud du réseau pour parcourir les répertoires, et soudain, sa connexion est coupée. Le nom d’utilisateur et le mot de passe volés qu’il a acquis ne fonctionnent plus.

Sans le savoir, l’attaquant a déclenché un piège bien dissimulé qui a détecté sa présence, a pris des mesures immédiates pour couper sa connexion, puis a bloqué sa capacité de reconnexion. Très cool.

Le concept de la technologie Deception est plutôt cool. Et cela peut être une couche de sécurité extrêmement précieuse qui entre en jeu lorsque d’autres couches de sécurité sont contournées avec succès. Le problème, cependant, est que seules les très grandes entreprises ont pu tirer parti de la technologie Deception en raison de son coût et de la complexité de sa mise en œuvre et de sa maintenance. Malheureusement, les petites et moyennes entreprises, les soi-disant PME, n’ont tout simplement pas les budgets et le personnel nécessaires pour tirer parti de cette précieuse technologie.

Un changeur de jeu pour la technologie de déception

La société de cybersécurité Cynet reconnaît l’énorme valeur de la technologie de tromperie. À tel point, en fait, qu’ils ont intégré la technologie de déception de manière native dans leur plate-forme XDR (Pour en savoir plus, lisez ce livre blanc sur la déception).

De cette manière, les clients Cynet reçoivent automatiquement une technologie Deception robuste, pré-intégrée dans leur plate-forme XDR. En termes simples: au lieu d’acheter la technologie de tromperie en plus de la protection de point de terminaison existante (NGAV / EDR), vous obtenez la tromperie dans le cadre de votre solution de protection de point de terminaison, ainsi que d’autres avantages de XDR.

C’est une aubaine pour les entreprises qui ne pouvaient pas se permettre d’acheter la technologie Deception auprès d’un fournisseur spécialisé et pour celles qui ne voulaient tout simplement pas avoir à déployer, intégrer, exploiter et maintenir une autre solution de cybersécurité. Alors que la cybersécurité semble devenir plus compliquée, nécessitant plus de solutions et plus de surveillance, l’approche Cynet est une bouffée d’air frais.

Une fois la solution Cynet XDR déployée, les clients configurent simplement différents types de leurres dans leur environnement, et c’est tout. Trois types de leurres sont configurables au sein de la plateforme:

Tromperie de fichier

Ce sont des fichiers de données leurres et des liens qui apparaissent exactement comme un attaquant le verrait pour des fichiers de données et des liens légitimes. Lorsqu’un attaquant ouvre un fichier de données leurre, une alerte est déclenchée avec des détails entourant l’accès au fichier, tels que l’adresse IP de l’attaquant, l’adresse IP de la victime, le nom d’hôte et le nom du fichier.

Les clients peuvent utiliser des fichiers leurres prêts à l’emploi et même créer les leurs. Veillez simplement à ce que lorsque vous nommez un fichier « top secret information.docx », cela peut indiquer aux attaquants que vous avez mis en place la technologie Deception. Gardez les noms de fichiers leurres cohérents avec vos méthodes de dénomination de fichiers conventionnelles.

Tromperie de l’utilisateur

Ce sont des comptes d’utilisateurs leurres qui peuvent être placés sur plusieurs points de terminaison. Lorsqu’un attaquant utilise des informations d’identification leurre pour se connecter avec l’un des utilisateurs leurres, une alerte est créée. Encore une fois, les noms d’utilisateur et les informations de compte doivent imiter les conventions utilisées au sein de votre organisation.

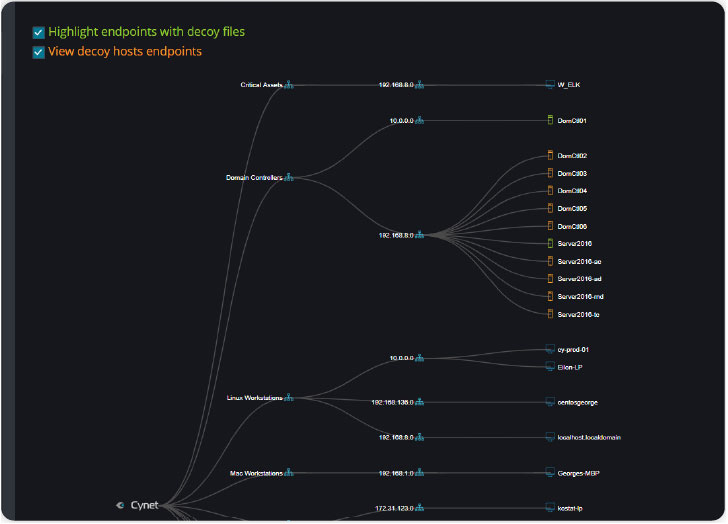

Tromperie du réseau

L’ajout d’hôtes leurres dans votre environnement réseau est un autre moyen de découvrir les attaquants sur votre réseau. Les leurres sont faits pour apparaître comme des systèmes précieux avec lesquels les utilisateurs légitimes interagissent pour effectuer leurs tâches. Une idée est de créer en fait beaucoup plus d’hôtes leurres que de vrais hôtes, en mettant toutes les chances de votre côté en votre faveur qu’un attaquant réussi fasse le mauvais mouvement et expose sa présence – ce qui est le bon choix de votre point de vue!

|

| Exemple montrant les hôtes de tromperie Cynet (affichés en orange) sur le réseau |

Déception en tant que composant de plate-forme

Il semble que quelque chose d’aussi utile que la technologie Deception devrait être déployé en tant que composant essentiel de la pile technologique de cybersécurité de chaque entreprise. Cependant, le coût et la complexité de l’ajout de cette technologie ont certainement été un obstacle à une adoption généralisée. L’approche adoptée par Cynet – y compris Deception comme un composant de leur solide plate-forme XDR – change le récit. La mise en œuvre de la technologie Deception ne coûte rien de plus et peut être mise en œuvre d’un simple clic de souris. Et je ne fais pas semblant!