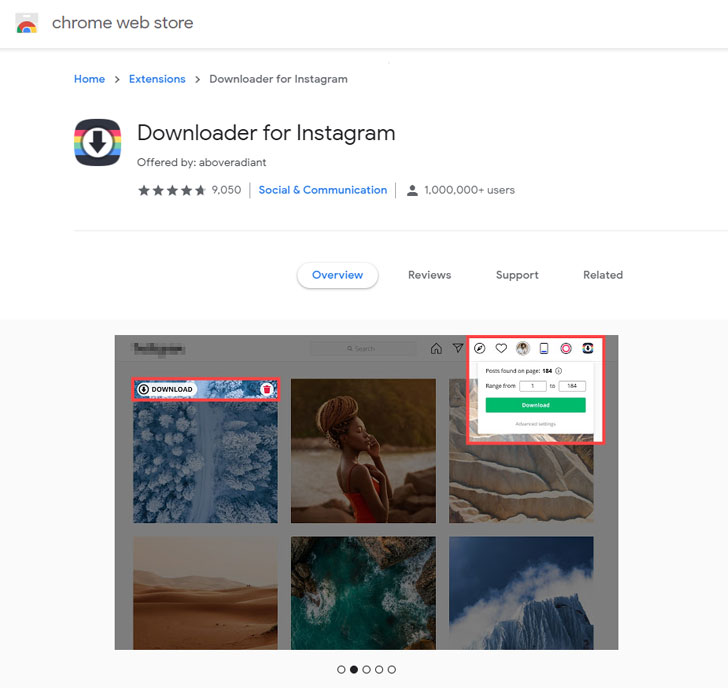

De nouveaux détails sont apparus sur un vaste réseau d’extensions malveillantes pour les navigateurs Chrome et Edge qui détournaient les clics vers des liens dans les pages de résultats de recherche vers des URL arbitraires, y compris des sites de phishing et des publicités.

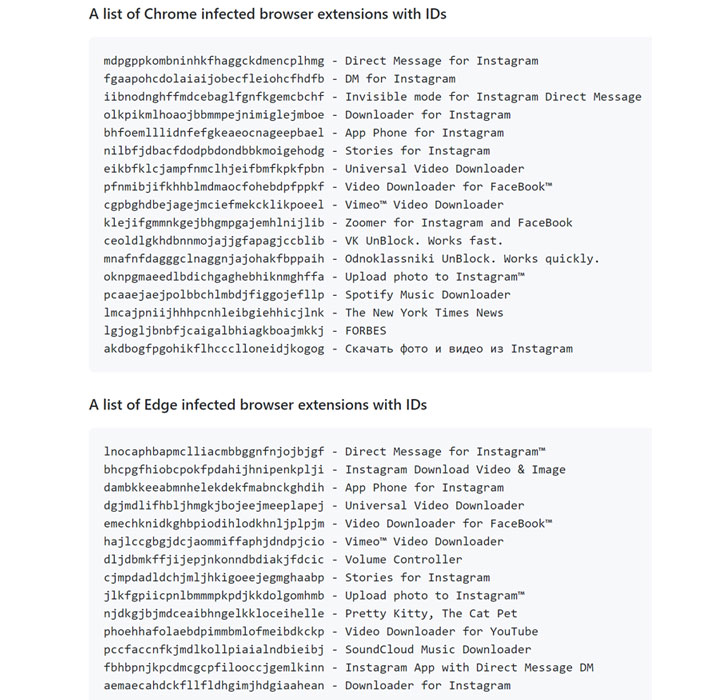

Collectivement appelé « CacheFlow« par Avast, les 28 extensions en question – y compris Video Downloader pour Facebook, Vimeo Video Downloader, Instagram Story Downloader, VK Unblock – ont utilisé une astuce sournoise pour masquer son véritable objectif: Contrôle du cache En-tête HTTP en tant que canal secret pour récupérer les commandes d’un serveur contrôlé par un attaquant.

Tous les modules complémentaires de navigateur avec porte dérobée ont été supprimés par Google et Microsoft à compter du 18 décembre 2020, pour empêcher davantage d’utilisateurs de les télécharger à partir des magasins officiels.

Selon les données de télémétrie recueillies par l’entreprise, les trois principaux pays infectés étaient le Brésil, l’Ukraine et la France, suivis de l’Argentine, de l’Espagne, de la Russie et des États-Unis.

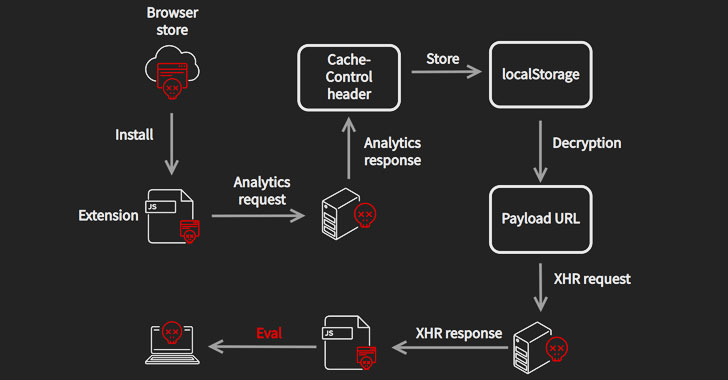

La séquence CacheFlow a commencé lorsque des utilisateurs peu méfiants ont téléchargé l’une des extensions de leur navigateur qui, lors de l’installation, a envoyé des demandes d’analyse ressemblant à Google Analytics à un serveur distant, qui a ensuite renvoyé un en-tête Cache-Control spécialement conçu contenant des commandes cachées pour récupérer un charge utile de deuxième étape qui a fonctionné comme un téléchargeur pour la charge utile JavaScript finale.

Ce malware JavaScript a amassé les dates de naissance, les adresses e-mail, la géolocalisation et l’activité des appareils, avec un accent particulier sur la collecte des données de Google.

« Pour récupérer l’anniversaire, CacheFlow a fait une demande XHR à https://myaccount.google.com/birthday et a analysé la date de naissance de la réponse », ont observé Jan Vojtěšek et Jan Rubín, chercheurs d’Avast.

Dans la dernière étape, la charge utile a injecté un autre élément de JavaScript dans chaque onglet, l’utilisant pour détourner les clics menant à des sites Web légitimes, ainsi que pour modifier les résultats de recherche de Google, Bing ou Yahoo pour rediriger la victime vers une URL différente.

Ce n’est pas tout. Les extensions ont non seulement évité d’infecter les utilisateurs susceptibles d’être des développeurs Web – ce qui a été déduit en calculant un score pondéré des extensions installées ou en vérifiant s’ils accédaient à des sites Web hébergés localement (par exemple, .dev, .local ou .localhost. ) – ils ont également été configurés pour ne présenter aucun comportement suspect au cours des trois premiers jours suivant l’installation.

Avast a déclaré que les innombrables astuces utilisées par les auteurs de logiciels malveillants pour échapper à la détection pouvaient avoir été un facteur crucial qui lui permettait d’exécuter du code malveillant en arrière-plan et d’infecter furtivement des millions de victimes, des preuves suggérant que la campagne pourrait être active depuis au moins octobre 2017.

« Nous sommes généralement convaincus que les extensions installées à partir des magasins de navigateur officiels sont sûres », ont déclaré les chercheurs. « Mais ce n’est pas toujours le cas comme nous l’avons découvert récemment. »

« CacheFlow était remarquable en particulier pour la façon dont les extensions malveillantes tentaient de cacher leur trafic de commande et de contrôle dans un canal secret en utilisant l’en-tête HTTP Cache-Control de leurs requêtes d’analyse. Nous pensons qu’il s’agit d’une nouvelle technique. »

La liste complète des indicateurs de compromis (IoC) associés à la campagne est accessible Ici.