Les chercheurs en cybersécurité ont révélé des détails sur 15 failles de sécurité dans le système de gestion de réseau (NMS) Siemens SINEC, dont certaines pourraient être enchaînées par un attaquant pour obtenir l’exécution de code à distance sur les systèmes affectés.

« Les vulnérabilités, si elles sont exploitées, présentent un certain nombre de risques pour les appareils Siemens sur le réseau, notamment les attaques par déni de service, les fuites d’informations d’identification et l’exécution de code à distance dans certaines circonstances », a déclaré la société de sécurité industrielle Claroty. a dit dans un nouveau rapport.

Les lacunes en question – suivies de CVE-2021-33722 à CVE-2021-33736 – ont été corrigées par Siemens dans la version V1.0 SP2 Update 1 dans le cadre des mises à jour expédiées le 12 octobre 2021.

« Le plus grave pourrait permettre à un attaquant distant authentifié d’exécuter du code arbitraire sur le système, avec des privilèges système, sous certaines conditions », a déclaré Siemens. c’est noté dans un avis à l’époque.

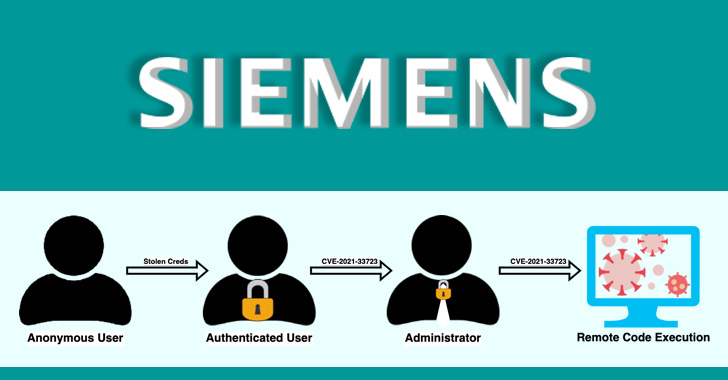

La principale des faiblesses est CVE-2021-33723 (score CVSS : 8,8), qui permet une élévation des privilèges vers un compte administrateur et pourrait être combinée avec CVE-2021-33722 (score CVSS : 7,2), une faille de traversée de chemin, pour exécuter code arbitraire à distance.

Une autre faille notable concerne un cas d’injection SQL (CVE-2021-33729, score CVSS : 8,8) qui pourrait être exploité par un attaquant authentifié pour exécuter des commandes arbitraires dans la base de données locale.

« SINEC occupe une position centrale puissante au sein de la topologie du réseau car il nécessite l’accès aux informations d’identification, aux clés cryptographiques et à d’autres secrets lui accordant un accès administrateur afin de gérer les périphériques du réseau », a déclaré Noam Moshe de Claroty.

« Du point de vue d’un attaquant effectuant une attaque de type vivant hors du terrain où des informations d’identification légitimes et des outils réseau sont abusés pour mener une activité malveillante, accéder à et contrôler, SINEC place un attaquant en position privilégiée pour : la reconnaissance, mouvement latéral et escalade des privilèges.