Les chercheurs ont découvert un nouvel ensemble d’applications Android frauduleuses dans le Google Play Store qui détournaient les notifications de messages SMS pour avoir commis une fraude à la facturation.

Les applications en question ciblaient principalement les utilisateurs d’Asie du Sud-Ouest et de la péninsule arabique, attirant un total de 700 000 téléchargements avant d’être découvertes et supprimées de la plate-forme.

Les résultats ont été rapportés indépendamment par des entreprises de cybersécurité Trend Micro et McAfee.

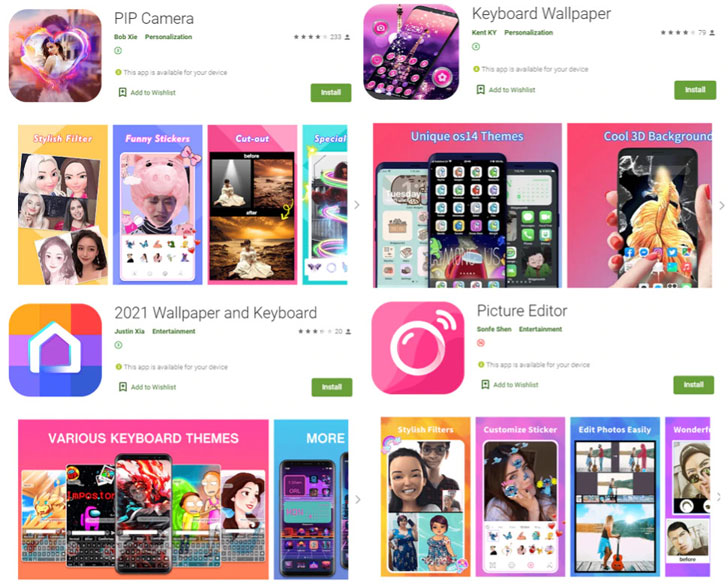

« Se faisant passer pour des éditeurs de photos, des fonds d’écran, des puzzles, des skins de clavier et d’autres applications liées à la caméra, les logiciels malveillants intégrés dans ces applications frauduleuses détournent les notifications de messages SMS et effectuent ensuite des achats non autorisés », ont déclaré des chercheurs de McAfee dans un article publié lundi.

Les applications frauduleuses appartiennent au logiciel malveillant « Joker » (alias Bread), qui s’est faufilé à plusieurs reprises au-delà des défenses de Google Play au cours des quatre dernières années, ce qui a permis à Google de supprimer pas moins de 1700 applications infectées du Play Store en tant que du début de 2020. McAfee, cependant, suit la menace sous un surnom distinct appelé «Etinu».

Le logiciel malveillant est connu pour avoir perpétré des fraudes à la facturation et ses capacités de logiciel espion, notamment le vol de messages SMS, de listes de contacts et d’informations sur les appareils. Les auteurs de logiciels malveillants utilisent généralement une technique appelée gestion des versions, qui consiste à télécharger une version propre de l’application sur le Play Store pour renforcer la confiance entre les utilisateurs, puis à ajouter sournoisement du code malveillant à un stade ultérieur via des mises à jour d’applications, dans le but de passer à travers le processus d’examen des applications.

Le code supplémentaire injecté sert de charge utile de première étape, qui masque des fichiers .PNG apparemment inoffensifs et établit avec un serveur de commande et de contrôle (C2) pour récupérer une clé secrète utilisée pour déchiffrer le fichier vers un chargeur. Cette charge utile provisoire charge ensuite la deuxième charge utile chiffrée qui est finalement décryptée pour installer le logiciel malveillant.

L’enquête de McAfee sur les serveurs C2 a révélé les informations personnelles des utilisateurs, notamment l’opérateur, le numéro de téléphone, le message SMS, l’adresse IP, le pays, l’état du réseau, ainsi que les abonnements à renouvellement automatique.

La liste des neuf applications est ci-dessous –

- Fond d’écran du clavier (com.studio.keypaper2021)

- Créateur de photos PIP (com.pip.editor.camera)

- 2021 Fond d’écran et clavier (org.my.favorites.up.keypaper)

- Sèche-cheveux, tondeuse et ciseaux Barber Prank (com.super.color.hairdryer)

- Éditeur d’images (com.ce1ab3.app.photo.editor)

- Caméra PIP (com.hit.camera.pip)

- Fond d’écran du clavier (com.daynight.keyboard.wallpaper)

- Sonneries Pop pour Android (com.super.star.ringtones)

- Cool Girl Wallpaper / Abonnez-vousSDK (cool.girly.wallpaper)

Les utilisateurs qui ont téléchargé les applications sont invités à rechercher toutes les transactions non autorisées tout en prenant des mesures pour surveiller les autorisations suspectes demandées par les applications et à examiner attentivement les applications avant qu’elles ne soient installées sur les appareils.

« À en juger par la façon dont les opérateurs Joker assurent à plusieurs reprises la persistance du malware dans Google Play même après avoir été capturé à plusieurs reprises, il existe très probablement des moyens [the operators] profitent de ce programme », ont déclaré les chercheurs de Trend Micro.