La plupart des utilisateurs d’applications mobiles ont tendance à croire aveuglément que les applications qu’ils téléchargent depuis les magasins d’applications sont sûres et sécurisées. Mais ce n’est pas toujours le cas.

Pour démontrer les pièges et identifier les vulnérabilités à grande échelle, la société de cybersécurité et d’intelligence artificielle CloudSEK a récemment fourni une plate-forme appelée BeVigil où les individus peuvent rechercher et vérifier les cotes de sécurité des applications et d’autres problèmes de sécurité avant d’installer une application.

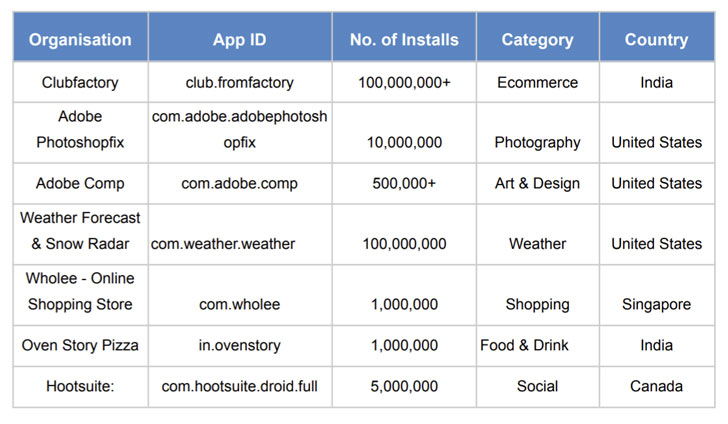

Une dernière rapport partagé avec The Hacker News a détaillé comment le moteur de recherche BeVigil a identifié plus de 40 applications – avec plus de 100 millions de téléchargements cumulés – contenant des clés Amazon Web Services (AWS) privées codées en dur, plaçant leurs réseaux internes et les données de leurs utilisateurs à risque de cyberattaques.

BeVigil trouve des applications populaires qui fuient des clés AWS

La fuite de clé AWS a été repérée dans certaines des principales applications telles qu’Adobe Photoshop Fix, Adobe Comp, Hootsuite, IBM’s Weather Channel et les services d’achat en ligne Club Factory et Wholee. Les résultats sont le résultat d’une analyse de plus de 10000 applications soumises à BeVigil de CloudSEK, un moteur de recherche de sécurité pour applications mobiles.

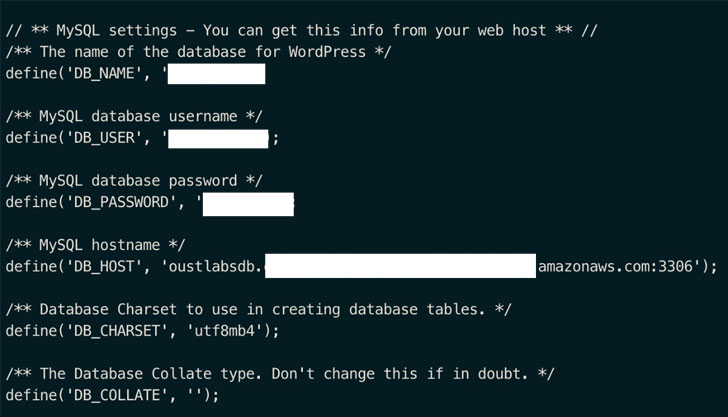

« Les clés AWS codées en dur dans le code source d’une application mobile peuvent être un énorme problème, surtout si elles [Identity and Access Management] Le rôle a une large portée et des autorisations « , ont déclaré les chercheurs de CloudSEK. » Les possibilités d’utilisation abusive sont infinies ici, car les attaques peuvent être enchaînées et l’attaquant peut accéder davantage à l’ensemble de l’infrastructure, même à la base de code et aux configurations. «

CloudSEK a déclaré avoir divulgué de manière responsable ces problèmes de sécurité à AWS et aux entreprises concernées de manière indépendante.

Dans une application analysée par la société de cybersécurité basée à Bengaluru, la clé AWS exposée avait accès à plusieurs services AWS, y compris les informations d’identification pour le service de stockage S3, ce qui a ouvert l’accès à 88 compartiments contenant 10073444 fichiers et données représentant 5,5 téraoctets.

Le code source, les sauvegardes d’applications, les rapports utilisateur, les artefacts de test, les fichiers de configuration et d’identification qui pourraient être utilisés pour obtenir un accès plus approfondi à l’infrastructure de l’application, y compris les bases de données utilisateur, étaient également inclus dans les compartiments.

Les instances AWS mal configurées accessibles depuis Internet ont récemment été à l’origine de nombreuses violations de données. En octobre 2019, la société de cybersécurité Imperva divulgué que les informations d’un sous-ensemble non spécifié d’utilisateurs de son produit Cloud Firewall étaient accessibles en ligne après une migration vers le cloud bâclée de sa base de données clients qui a commencé en 2017.

Le mois dernier, la plateforme de trading en ligne et de courtage à escompte basée en Inde Upstox a été victime d’un incident de sécurité après qu’un groupe de piratage notoire appelé ShinyHunters a accédé à son compartiment AWS S3 mal configuré.

«Les clés API codées en dur, c’est comme verrouiller votre maison, mais laisser la clé dans une enveloppe étiquetée« Ne pas ouvrir »», a déclaré Shahrukh Ahmad, CTO Bevigil. « Ces clés pourraient facilement être découvertes par des pirates malveillants ou des concurrents qui pourraient les utiliser pour compromettre leurs données et leurs réseaux. »

Qu’est-ce que BeVigil et comment ça marche?

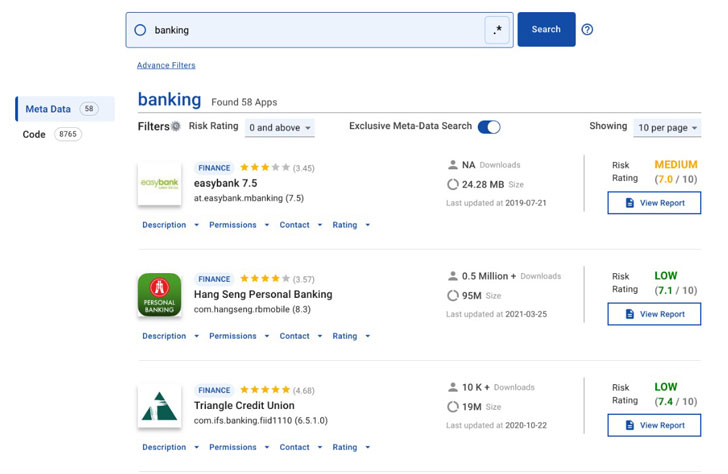

BeVigil est un moteur de recherche de sécurité mobile qui permet aux chercheurs de rechercher les métadonnées des applications, de consulter leur code, de consulter les rapports de sécurité et les scores de risque, et même d’analyser de nouveaux APK.

Les applications mobiles ont été la cible de nombreuses attaques récentes de la chaîne d’approvisionnement. Les attaquants injectent du code malveillant dans les SDK utilisés par les développeurs d’applications. Les équipes de sécurité peuvent s’appuyer sur BeVigil pour identifier les applications malveillantes qui utilisent des SDK malveillants.

Une enquête approfondie sur diverses applications présentes sur le Web peut être effectuée par des chercheurs en sécurité à l’aide de la recherche de métadonnées. Les rapports d’analyse générés par BeVigil sont disponibles pour l’ensemble de la communauté CloudSEK. Pour résumer, c’est un peu comme VirusTotal pour les consommateurs et les chercheurs en sécurité.

Que pouvez-vous rechercher dans BeVigil?

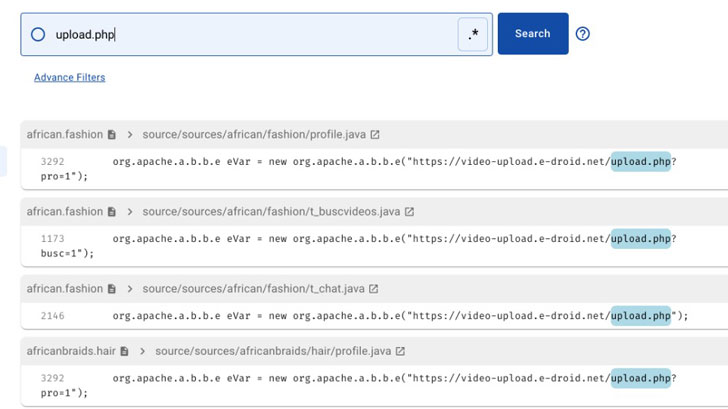

Vous pouvez rechercher dans des millions d’applications des extraits de code ou des mots clés vulnérables pour savoir quelles applications les contiennent. Grâce à cela, les chercheurs peuvent facilement analyser des données de qualité, corréler les menaces et traiter les faux positifs.

Outre la recherche d’une application spécifique en tapant simplement le nom, on peut également trouver une liste complète d’applications:

- d’une organisation,

- au-dessus ou en dessous d’un certain score de sécurité; par exemple, les applications de crédit avec score de sécurité 7,

- libéré dans un certain laps de temps (sélectionnez les dates «de» et «à»); par exemple, identifier les applications de crédit publiées en 2021,

- de 48 catégories différentes telles que la finance, l’éducation, les outils, la santé et la forme physique, etc.,

- d’un développeur spécifique en recherchant avec l’adresse e-mail du développeur,

- développé dans un pays spécifique par recherche; par exemple, identifier les applications bancaires d’Allemagne,

- développé dans un emplacement spécifique en recherchant avec le code PIN ou l’adresse e-mail du développeur,

- qui enregistrent l’audio en arrière-plan,

- cet emplacement d’enregistrement en arrière-plan,

- qui peut accéder à l’appareil photo,

- qui peut accéder à une autorisation spécifique sur votre appareil,

- avec une version spécifique du SDK cible

En plus de ceux-ci, on peut également utiliser des expressions régulières pour trouver des applications présentant des vulnérabilités de sécurité en recherchant des modèles de code.