Une campagne massive a infecté plus de 4 500 sites Web WordPress dans le cadre d’une opération de longue durée qui serait active depuis au moins 2017.

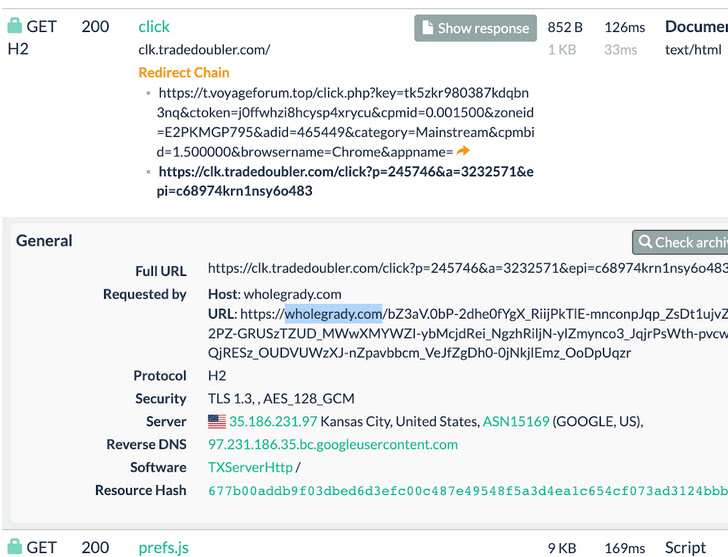

Selon Sucuri, propriété de GoDaddy, les infections impliquent l’injection de JavaScript obscurci hébergé sur un domaine malveillant nommé « track[.]violetlovelines[.]com » conçu pour rediriger les visiteurs vers des sites indésirables.

Le dernier opération serait actif depuis le 26 décembre 2022, selon Les données de urlscan.io. Une vague antérieure observée dans début décembre 2022 touché plus de 3 600 sites, tandis qu’une autre série d’attaques enregistrées dans Septembre 2022 pris au piège plus de 7 000 sites.

Le code malveillant est inséré dans le fichier WordPress index.php, Sucuri notant qu’il a supprimé ces modifications de plus de 33 000 fichiers sur les sites compromis au cours des 60 derniers jours.

« Ces derniers mois, cette campagne de logiciels malveillants est progressivement passée des fausses pages d’escroquerie notoires de notification push CAPTCHA aux « réseaux publicitaires » black hat qui alternent entre les redirections vers des sites Web légitimes, sommaires et purement malveillants », a déclaré Denis Sinegubko, chercheur à Sucuri. m’a dit.

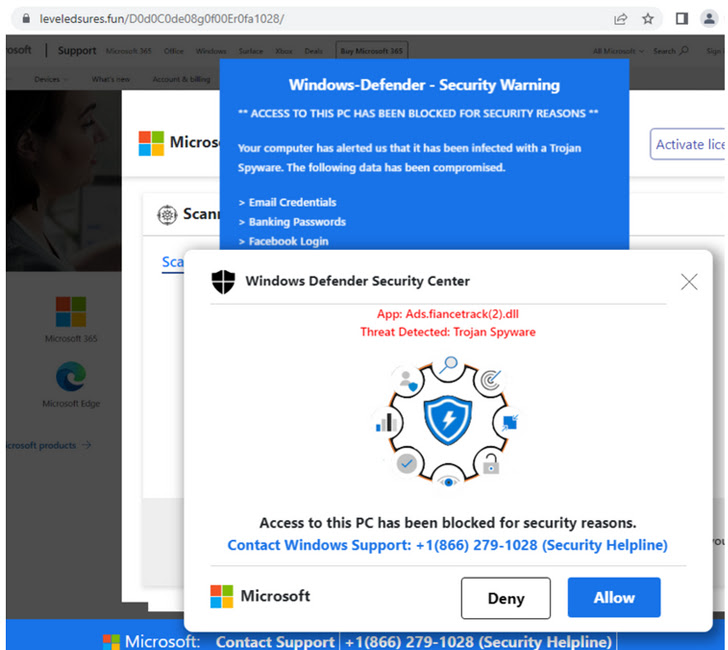

Ainsi, lorsque des utilisateurs sans méfiance atterrissent sur l’un des sites WordPress piratés, une chaîne de redirection est déclenchée au moyen d’un système de direction du trafic, atterrissant les victimes sur des pages diffusant des publicités sommaires sur des produits qui bloquent ironiquement les publicités indésirables.

Plus troublant encore, le site Web d’un tel bloqueur de publicités nommé Crystal Blocker est conçu pour afficher des alertes trompeuses de mise à jour du navigateur afin d’inciter les utilisateurs à installer son extension en fonction du navigateur Web utilisé.

L’extension de navigateur est utilisée par près de 110 000 utilisateurs couvrant Google Chrome (60 000+), Bord Microsoft (40 000+), et MozillaFirefox (8 635).

« Et bien que les extensions aient effectivement une fonctionnalité de blocage des publicités, il n’y a aucune garantie qu’elles soient sûres à utiliser – et peuvent contenir des fonctions non divulguées dans la version actuelle ou dans les futures mises à jour », a expliqué Sinegubko.

Certaines des redirections entrent également dans la catégorie carrément néfaste, les sites Web infectés agissant comme un conduit pour lancer des téléchargements en voiture.

Cela inclut également la récupération à partir de Discord CDN d’un malware voleur d’informations connu sous le nom de Raccoon Stealer, qui est capable de piller des données sensibles telles que les mots de passe, les cookies, les données de remplissage automatique des navigateurs et les portefeuilles cryptographiques.

Les découvertes surviennent alors que les acteurs de la menace créent des sites Web similaires pour une variété de logiciels légitimes afin de distribuer des voleurs et des chevaux de Troie via des publicités malveillantes dans les résultats de recherche Google.

Google est depuis intervenu pour bloquer l’un des domaines voyous impliqué dans le schéma de redirection, le classant comme un site dangereux qui installe « des logiciels indésirables ou malveillants sur les ordinateurs des visiteurs ».

Pour atténuer ces menaces, il est conseillé aux propriétaires de sites WordPress de changer les mots de passe et de mettre à jour installés thèmes et plugins ainsi que supprimer ceux qui sont inutilisés ou abandonnés par leurs développeurs.