Une vague de cyberattaques contre les détaillants exécutant la plate-forme de commerce électronique Magento 1.x au début de septembre a été attribuée à un seul groupe, selon les dernières recherches.

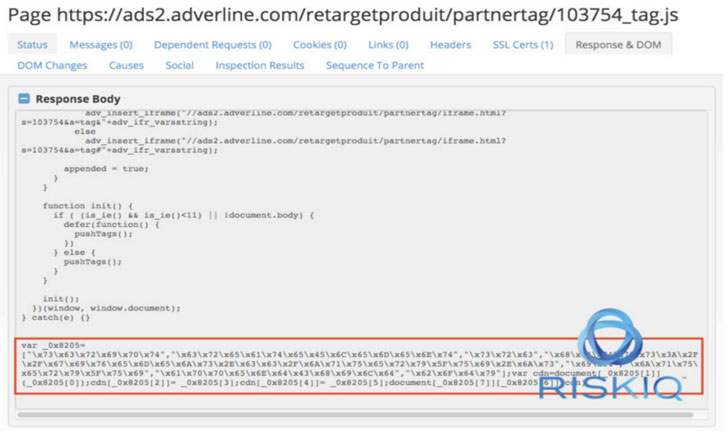

« Ce groupe a mené un grand nombre d’attaques Magecart diverses qui compromettent souvent un grand nombre de sites Web à la fois via des attaques de la chaîne d’approvisionnement, telles que Incident publicitaire, ou par l’utilisation d’exploits tels que dans les compromis de septembre Magento 1 », a déclaré RiskIQ dans une analyse publié aujourd’hui.

Appelé collectivement Cardbleed, les attaques ont visé au moins 2806 vitrines en ligne exécutant Magento 1.x, qui atteint la fin de vie au 30 juin 2020.

L’injection d’e-skimmers sur les sites Web d’achat pour voler les détails de la carte de crédit est un mode opératoire éprouvé de Magecart, un consortium de différents groupes de hackers qui ciblent les systèmes de panier d’achat en ligne.

Ces skimmers virtuels de carte de crédit, également appelés attaques de détournement de forme, sont généralement du code JavaScript que les opérateurs insèrent furtivement dans un site Web de commerce électronique, souvent sur des pages de paiement, dans le but de capturer les détails de la carte des clients en temps réel et de les transmettre à un serveur distant contrôlé par un attaquant.

Mais au cours des derniers mois, les opérateurs de Magecart ont intensifié leurs efforts pour cacher le code de voleur de cartes dans les métadonnées d’image et même mener des attaques d’homographes IDN pour planter des skimmers Web dissimulés dans le fichier favicon d’un site Web.

Cardbleed, qui a été documenté pour la première fois par Sansec, fonctionne en utilisant des domaines spécifiques pour interagir avec le panneau d’administration de Magento, puis en exploitant la fonction ‘Magento Connect’ pour télécharger et installer un logiciel malveillant appelé « mysql.php » qui est automatiquement supprimé après le le code du skimmer est ajouté à «prototype.js».

Désormais, selon RiskIQ, les attaques portent toutes les caractéristiques d’un seul groupe qu’il suit sous le nom de Magecart Group 12 en fonction des chevauchements d’infrastructures et de techniques à travers différentes attaques à partir d’Adverline en janvier 2019 pour les revendeurs de billets olympiques de retour en février 2020.

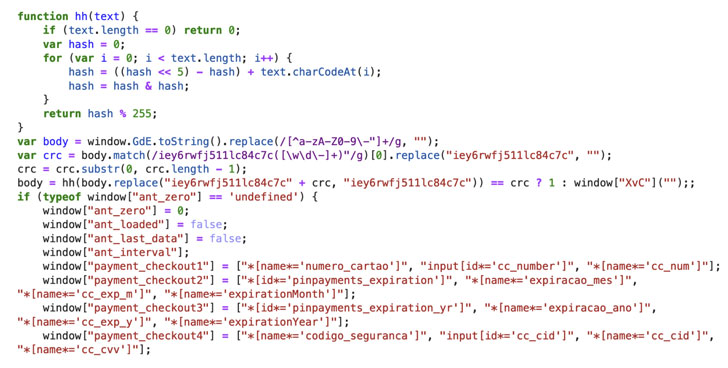

De plus, l’écumeur utilisé dans les compromis est une variante du Écumeur de fourmis et cafards observé pour la première fois en août 2019 – ainsi nommé d’après une fonction intitulée « ant_cockcroach () » et une variable « ant_check » trouvée dans le code.

Fait intéressant, l’un des domaines (myicons[.]net) observé par les chercheurs lie également le groupe à une autre campagne en mai, où un fichier favicon Magento a été utilisé pour cacher l’écumeur sur les pages de paiement et charger un faux formulaire de paiement pour voler les informations capturées.

Mais tout comme les domaines malveillants identifiés sont supprimés, le groupe 12 a su échanger de nouveaux domaines pour continuer à écumer.

« Depuis le [Cardbleed] campagne a été rendue publique, les attaquants ont remanié leur infrastructure « , ont déclaré les chercheurs de RiskIQ. » Ils ont déménagé pour charger l’écumeur d’ajaxcloudflare[.]com, qui est également actif depuis mai et a déplacé l’exfiltration vers un domaine récemment enregistré, consoler[.]dans. »

Si quoi que ce soit, les attaques sont encore une autre indication que les acteurs de la menace continuent à innover, jouant avec différentes façons d’effectuer l’écrémage et obscurcissant leur code pour échapper à la détection, a déclaré Jordan Herman, chercheur sur les menaces RiskIQ.

« La raison de cette recherche était le compromis généralisé de Magento 1, qui est allé en fin de vie en juin, des sites via un exploit », a déclaré Herman. « Ainsi, l’atténuation particulière serait de passer à Magento 2, bien que le coût de la mise à niveau puisse être prohibitif pour les petits fournisseurs. »

«Il existe également une société appelée Mage One qui continue de prendre en charge et de mettre à jour Magento 1. Ils a publié un patch d’atténuer la vulnérabilité particulière exploitée par l’acteur fin octobre. En fin de compte, le meilleur moyen de prévenir ces types d’attaques est que les magasins de commerce électronique disposent d’un inventaire complet du code exécuté sur leur site afin qu’ils puissent identifier les versions obsolètes des logiciels et toute autre vulnérabilité qui pourrait inviter une attaque Magecart », a-t-il ajouté. .