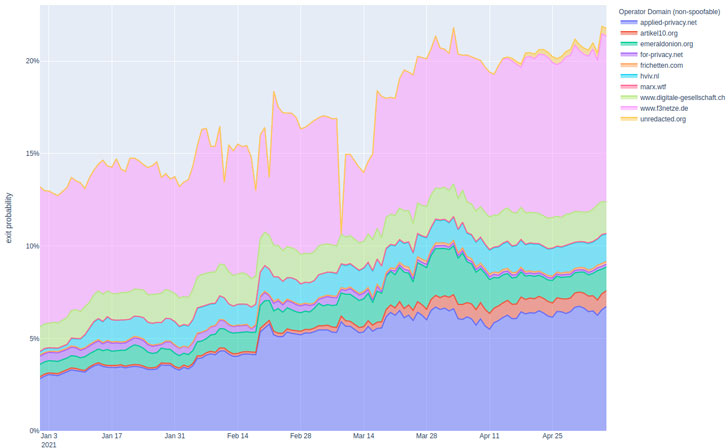

Un acteur de la menace inconnu a réussi à contrôler plus de 27% de la capacité de sortie totale du réseau Tor début février 2021, a révélé une nouvelle étude sur l’infrastructure du dark web.

« L’entité qui attaque les utilisateurs de Tor exploite activement les utilisateurs de Tor depuis plus d’un an et a étendu l’ampleur de leurs attaques à un nouveau niveau record », un chercheur indépendant en sécurité qui s’appelle nusenu mentionné dans un article publié dimanche. « La fraction de sortie moyenne contrôlée par cette entité était supérieure à 14% au cours des 12 derniers mois. »

C’est le dernier d’une série d’efforts entrepris pour mettre en évidence l’activité malveillante de Tor depuis Décembre 2019. Les attaques, qui auraient commencé en janvier 2020, ont été les premières documenté et exposé par le même chercheur en août 2020.

Tor est un logiciel open source permettant la communication anonyme sur Internet. Il obscurcit la source et la destination d’une requête Web en dirigeant le trafic réseau via une série de relais afin de masquer l’adresse IP et l’emplacement et l’utilisation d’un utilisateur à partir de la surveillance ou de l’analyse du trafic. Alors que les relais intermédiaires s’occupent généralement de recevoir le trafic sur le réseau Tor et de le transmettre, un relais de sortie est le dernier nœud par lequel le trafic Tor passe avant d’atteindre sa destination.

Les nœuds de sortie du réseau Tor ont été corrompus dans le passé pour injecter des logiciels malveillants tels que OignonDuke, mais c’est la première fois qu’un seul acteur non identifié parvient à contrôler une si grande fraction de nœuds de sortie Tor.

L’entité de piratage a maintenu 380 relais de sortie Tor malveillants à son apogée en août 2020, avant que les autorités de l’annuaire Tor n’interviennent pour éliminer les nœuds du réseau, à la suite de quoi l’activité a de nouveau augmenté au début de cette année, l’attaquant tentant d’ajouter plus de 1000 sorties. relais dans la première semaine de mai. Tous les relais de sortie Tor malveillants détectés lors de la deuxième vague d’attaques ont depuis été supprimés.

Le but principal de l’attaque, selon nusenu, est de mener des attaques «personne du milieu» contre les utilisateurs de Tor en manipulant le trafic alors qu’il circule à travers son réseau de relais de sortie. Plus précisément, l’attaquant semble effectuer ce qu’on appelle Décapage SSL pour déclasser le trafic en direction de Mélangeur Bitcoin services de HTTPS à HTTP dans le but de remplacer les adresses bitcoin et de rediriger les transactions vers leurs portefeuilles au lieu de l’adresse bitcoin fournie par l’utilisateur.

« Si un utilisateur visitait la version HTTP (c’est-à-dire la version non chiffrée et non authentifiée) de l’un de ces sites, il empêcherait le site de rediriger l’utilisateur vers la version HTTPS (c’est-à-dire la version chiffrée et authentifiée) du site, » les responsables du projet Tor expliqué août dernier. « Si l’utilisateur ne remarquait pas qu’il ne s’était pas retrouvé sur la version HTTPS du site (pas d’icône de cadenas dans le navigateur) et procédait à l’envoi ou à la réception d’informations sensibles, ces informations pourraient être interceptées par l’attaquant. »

Pour atténuer ces attaques, le projet Tor a présenté un certain nombre de recommandations, notamment en exhortant les administrateurs de sites Web à activer HTTPS par défaut et à déployer .oignon sites pour éviter les nœuds de sortie, ajoutant qu’il travaille sur un « correctif complet » pour désactiver le HTTP brut dans le navigateur Tor.

«Le risque d’être la cible d’activités malveillantes acheminées via Tor est propre à chaque organisation», a déclaré l’Agence américaine pour la sécurité de la cybersécurité et la sécurité des infrastructures (CISA). mentionné dans un avis publié en juillet 2020. « Une organisation devrait déterminer son risque individuel en évaluant la probabilité qu’un acteur de la menace cible ses systèmes ou ses données et la probabilité de succès de l’acteur de la menace compte tenu des mesures d’atténuation et des contrôles actuels. »

« Les organisations doivent évaluer leurs décisions d’atténuation par rapport aux menaces pesant sur leur organisation provenant de menaces persistantes avancées (APT), d’attaquants modérément sophistiqués et de pirates individuels peu qualifiés, qui ont tous tiré parti de Tor pour effectuer des reconnaissances et des attaques dans le passé », l’agence ajoutée.