Plus de 200 applications Android se faisant passer pour des applications de fitness, de retouche photo et de puzzle ont été observées distribuant des logiciels espions appelés Voleur de visage pour siphonner les informations d’identification des utilisateurs et d’autres informations précieuses.

« Semblable à Joker, un autre malware mobile, Facestealer modifie fréquemment son code, engendrant ainsi de nombreuses variantes », analysent les analystes de Trend Micro, Cifer Fang, Ford Quin et Zhengyu Dong. mentionné dans un nouveau rapport. « Depuis sa découverte, le logiciel espion n’a cessé d’assaillir Google Play. »

Facestealer, premier documenté par Doctor Web en juillet 2021, fait référence à un groupe d’applications frauduleuses qui envahissent le marché officiel des applications pour Android dans le but de piller des données sensibles telles que les identifiants de connexion Facebook.

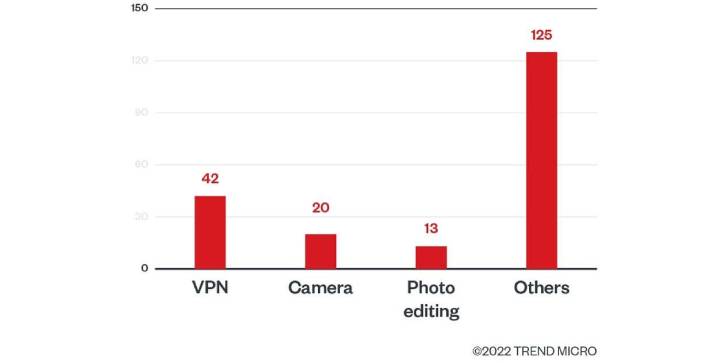

Sur les 200 applications, 42 sont des services VPN, suivis d’un appareil photo (20) et d’applications de retouche photo (13). En plus de collecter des informations d’identification, les applications sont également conçues pour collecter des cookies Facebook et des informations personnellement identifiables associées au compte d’une victime.

De plus, Trend Micro a révélé avoir découvert plus de 40 applications malveillantes de minage de crypto-monnaie qui ciblent les utilisateurs intéressés par les pièces virtuelles avec des logiciels malveillants conçus pour inciter les utilisateurs à regarder des publicités et à payer pour des services d’abonnement.

Certaines des fausses applications cryptographiques, telles que Cryptomining Farm Your Own Coin, vont encore plus loin en essayant également de voler des clés privées et phrases mnémoniques (ou phrases de départ) qui sont utilisées pour récupérer l’accès à un portefeuille de crypto-monnaie.

Pour éviter d’être victime de telles applications frauduleuses, il est recommandé aux utilisateurs de vérifier les avis négatifs, de vérifier la légitimité des développeurs et d’éviter de télécharger des applications à partir de magasins d’applications tiers.

Une nouvelle étude analyse les applications Android malveillantes installées dans la nature

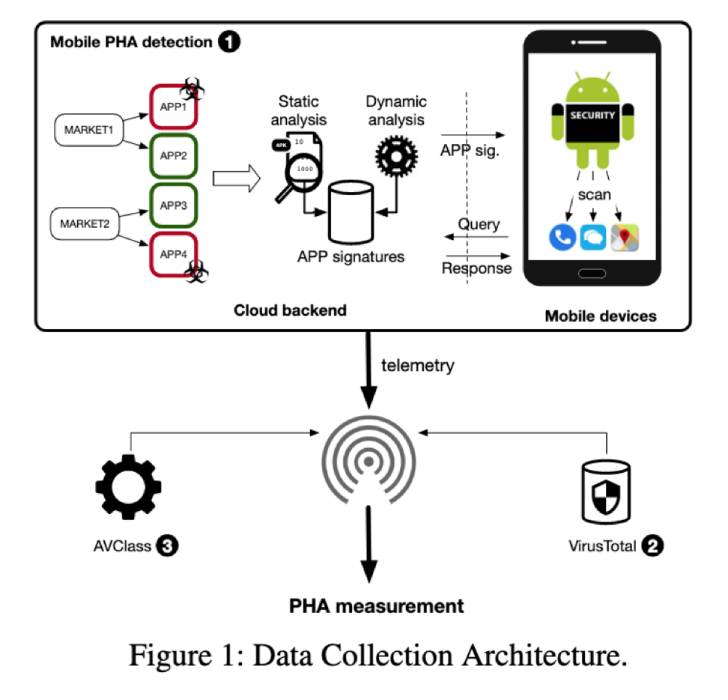

Les résultats viennent de chercheurs de NortonLifeLock et de l’Université de Boston publié ce qu’ils ont appelé « la plus grande étude sur appareil » d’applications potentiellement dangereuses (PHA) sur Android basé sur 8,8 millions de PHA installés sur plus de 11,7 millions d’appareils entre 2019 et 2020.

« Les PHA persistent sur Google Play pendant 77 jours en moyenne et 34 jours sur les marchés tiers », note l’étude, soulignant le délai entre le moment où les PHA sont identifiés et leur suppression, ajoutant que 3 553 applications présentent une migration inter-marché après avoir été démonté.

En plus de cela, la recherche montre également que les PHA s’attardent en moyenne beaucoup plus longtemps lorsque les utilisateurs changent d’appareil et installent automatiquement les applications lors de la restauration à partir d’une sauvegarde.

Pas moins de 14 000 PHA auraient été transférés sur 35 500 nouveaux appareils Samsung à l’aide de l’application mobile Samsung Smart Switch, les applications restant sur les téléphones pendant une période d’environ 93 jours.

« Le modèle de sécurité Android limite considérablement ce que les produits de sécurité mobile peuvent faire lors de la détection d’une application malveillante, permettant aux PHA de persister pendant plusieurs jours sur les appareils victimes », ont déclaré les universitaires. « Le système d’avertissement actuel utilisé par les programmes de sécurité mobile n’est pas efficace pour convaincre les utilisateurs de désinstaller rapidement les PHA. »