Les chercheurs ont dévoilé une nouvelle campagne d’extraction de crypto-monnaie à grande échelle ciblant le référentiel de packages JavaScript NPM.

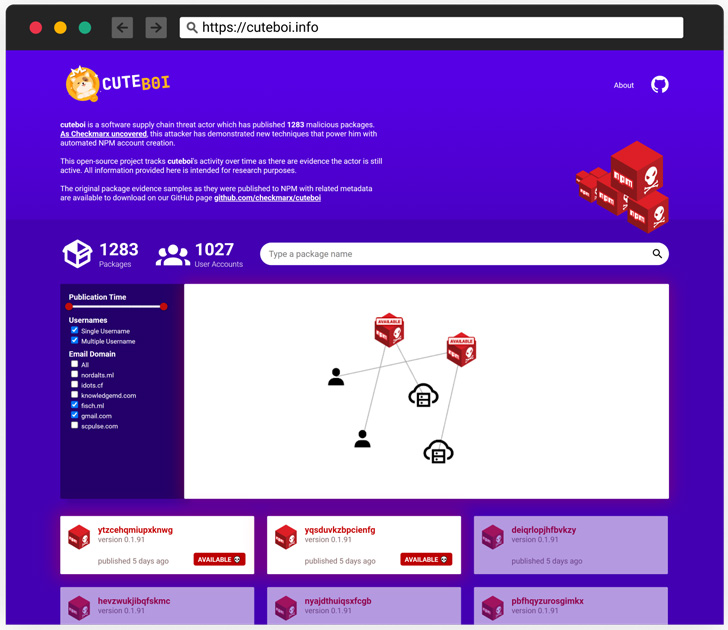

L’activité malveillante, attribuée à un acteur menaçant la chaîne d’approvisionnement logicielle surnommé mignonboiimplique un ensemble de 1 283 modules malveillants qui ont été publiés de manière automatisée à partir de plus de 1 000 comptes d’utilisateurs différents.

« Cela a été fait à l’aide d’une automatisation qui inclut la capacité de réussir le défi NPM 2FA », a déclaré la société israélienne de test de sécurité des applications Checkmarx. a dit. « Ce groupe de packages semble faire partie d’un attaquant qui expérimente à ce stade. »

Tous les packages publiés en question hébergeraient un code source presque identique à partir d’un package déjà existant nommé eazyminer qui est utilisé pour exploiter Monero en utilisant des ressources inutilisées sur des serveurs Web.

Une modification notable concerne l’URL à laquelle la crypto-monnaie extraite doit être envoyée, bien que l’installation des modules malveillants n’entraîne pas d’effet négatif.

« Le code copié de eazyminer inclut une fonctionnalité de mineur destinée à être déclenchée à partir d’un autre programme et non comme un outil autonome », a déclaré le chercheur Aviad Gershon. « L’attaquant n’a pas modifié cette fonctionnalité du code et pour cette raison, il ne fonctionnera pas lors de l’installation. «

Comme observé dans le cas de RED-LILI plus tôt cette année, les packages sont publiés via une technique d’automatisation qui permet à l’auteur de la menace de contourner les protections d’authentification à deux facteurs (2FA).

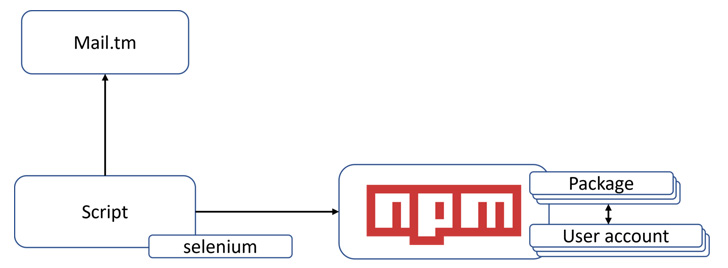

Cependant, alors que le premier impliquait de configurer un serveur personnalisé et d’utiliser une combinaison d’outils tels que Selenium et Interactsh pour créer par programme un compte d’utilisateur NPM et vaincre 2FA, CuteBoi s’appuie sur un service de messagerie jetable appelé mail.tm.

La plateforme gratuite propose également un API REST« permettant aux programmes d’ouvrir des boîtes aux lettres jetables et de lire les e-mails reçus qui leur sont envoyés avec un simple appel API », permettant à l’acteur de la menace de contourner le défi 2FA lors de la création d’un compte utilisateur.

Les résultats coïncident avec une autre attaque généralisée de la chaîne d’approvisionnement logicielle liée au NPM, baptisée IconBurst, conçue pour collecter des données sensibles à partir de formulaires intégrés dans des applications mobiles et des sites Web en aval.