Les chercheurs en sécurité ont révélé plusieurs vulnérabilités architecturales dans les contrôleurs logiques programmables (API) Siemens SIMATIC et SIPLUS S7-1500 qui pourraient être exploitées par un acteur malveillant pour installer furtivement un micrologiciel sur les appareils concernés et en prendre le contrôle.

Découvert par Sécurité du ballon rougeles problèmes sont suivis comme CVE-2022-38773 (score CVSS : 4,6), la faible gravité résultant de la condition préalable selon laquelle l’exploitation nécessite une altération physique de l’appareil.

Les failles « pourraient permettre aux attaquants de contourner toutes les fonctionnalités de démarrage protégées, entraînant une modification arbitraire persistante du code d’exploitation et des données », a déclaré la société. m’a dit. Plus de 100 modèles sont sensibles.

Autrement dit, les faiblesses sont le résultat d’un manque de vérifications de signature asymétriques pour le micrologiciel au démarrage, permettant effectivement à l’attaquant de charger un chargeur de démarrage et un micrologiciel contaminés tout en sapant les protections d’intégrité.

Une conséquence plus grave du chargement d’un tel micrologiciel modifié est qu’il pourrait donner à l’auteur de la menace la possibilité d’exécuter du code malveillant de manière persistante et de prendre le contrôle total des appareils sans déclencher de signal d’alarme.

« Cette découverte a des implications potentiellement importantes pour les environnements industriels, car ces vulnérabilités matérielles racine de confiance non corrigibles pourraient entraîner une modification arbitraire persistante du code d’exploitation et des données du S7-1500 », ont déclaré les chercheurs.

Siemens, dans un consultatif publié cette semaine, a déclaré qu’aucun correctif n’était prévu, mais a exhorté les clients à limiter l’accès physique aux automates concernés au personnel de confiance afin d’éviter toute altération du matériel.

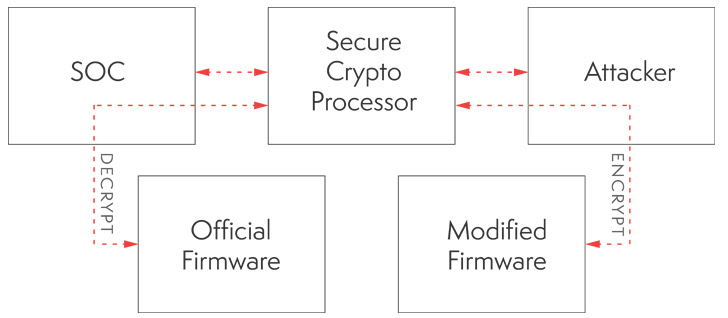

L’absence de mise à jour du micrologiciel est attribuée au fait que le schéma cryptographique qui sous-tend les fonctionnalités de démarrage protégées est intégré dans une puce d’élément sécurisé physique dédiée (appelée ATECC108 coprocesseur CryptoAuthentication), qui déchiffre le firmware en mémoire lors du démarrage.

Un attaquant ayant un accès physique à l’appareil pourrait donc exploiter les problèmes identifiés dans l’implémentation cryptographique pour déchiffrer le micrologiciel, apporter des modifications non autorisées et flasher le micrologiciel trojanisé sur l’automate, soit physiquement, soit en exploitant une faille d’exécution de code à distance connue.

« Les vulnérabilités fondamentales – les implémentations matérielles inappropriées du [Root of Trust] utilisant un processeur cryptographique dédié – ne peuvent pas être corrigés et ne peuvent pas être corrigés par une mise à jour du micrologiciel car le matériel est physiquement non modifiable », ont expliqué les chercheurs.

Cependant, le géant allemand de l’automatisation a déclaré qu’il était en train de publier de nouvelles versions matérielles pour la famille de produits S7-1500, qui sont livrées avec un « mécanisme de démarrage sécurisé » remanié qui résout la vulnérabilité.

Les découvertes surviennent alors que la société de sécurité industrielle Claroty a révélé l’année dernière une faille critique affectant les appareils Siemens SIMATIC qui pourrait être exploitée pour récupérer les clés cryptographiques privées mondiales codées en dur et compromettre complètement le produit.