Presque tous les fournisseurs, des sociétés de passerelles de messagerie aux développeurs de plateformes de renseignements sur les menaces, se positionnent comme un acteur XDR. Mais malheureusement, le bruit autour de XDR rend plus difficile pour les acheteurs de trouver des solutions qui pourraient leur convenir ou, plus important encore, d’éviter celles qui ne répondent pas à leurs besoins.

Stellar Cyber fournit une solution Open XDR qui permet aux organisations d’utiliser tous les outils de sécurité qu’elles souhaitent dans leur pile de sécurité, en alimentant les alertes et les journaux dans Stellar Cyber. L’approche « ouverte » de Stellar Cyber signifie que leur plate-forme peut fonctionner avec n’importe quel produit. Par conséquent, une équipe de sécurité peut apporter des modifications sans se demander si la plate-forme Stellar Cyber Open XDR fonctionnera toujours.

Stellar Cyber répond aux besoins des équipes de sécurité des entreprises allégées en fournissant des fonctionnalités généralement présentes dans les produits NG-SIEM, NDR et SOAR dans leur plate-forme Open XDR, gérée par une licence unique. Cette consolidation permet aux clients d’éliminer la complexité de la pile de sécurité.

Stellar Cyber dessert des clients dans tous les principaux secteurs, avec des clients en Europe, en Asie, en Australie, au Japon, en Corée du Sud et en Afrique, assurant la sécurité de plus de 3 millions d’actifs. De plus, Stellar Cyber affirme qu’après le déploiement, les utilisateurs voient un temps moyen de réponse (MTTR) jusqu’à 20 fois plus rapide, une affirmation audacieuse.

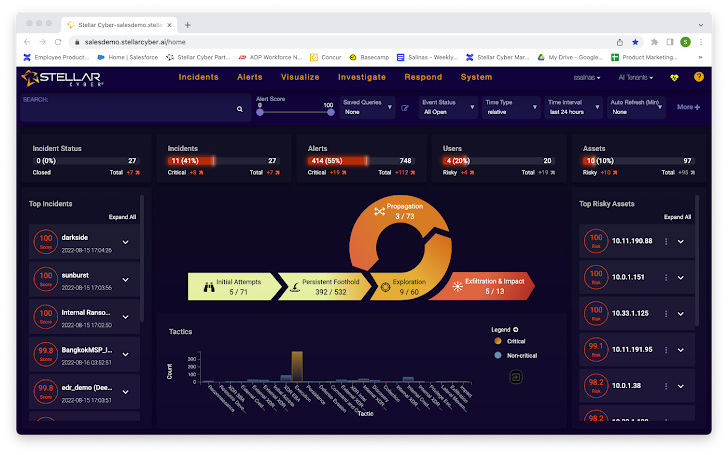

Répondre à un incident depuis la page d’accueil

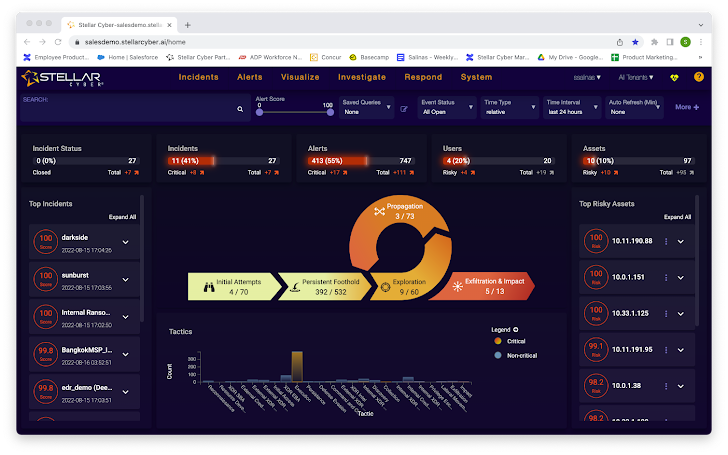

Lors de la connexion à Stellar Cyber, l’écran initial est l’écran d’accueil de l’analyste, affichant des statistiques telles que les principaux incidents et les actifs les plus risqués. Une pièce intéressante sur cet écran est ce que Stellar Cyber appelle l’Open XDR Kill Chain. Cliquer sur n’importe quel segment de la chaîne de mise à mort, comme « Tentatives initiales », affiche les menaces associées à cette partie de la chaîne d’attaque.

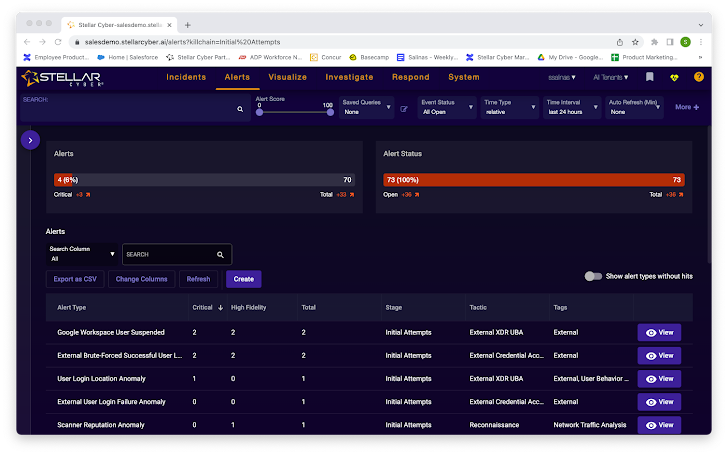

Par exemple, l’utilisateur peut voir ces alertes avec l’étape « Tentatives initiales » définie automatiquement par Stellar Cyber. L’utilisateur peut voir plus d’informations sur l’alerte en cliquant sur « Afficher » sur l’une des alertes. Ensuite, en faisant défiler l’écran vers le bas, l’utilisateur peut cliquer sur le lien hypertexte « plus d’informations » pour voir plus d’informations sur l’alerte sélectionnée.

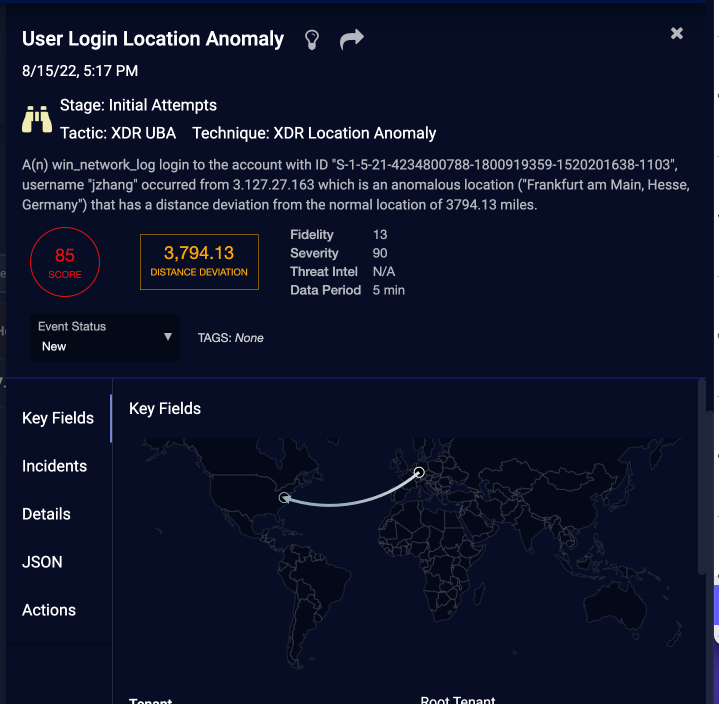

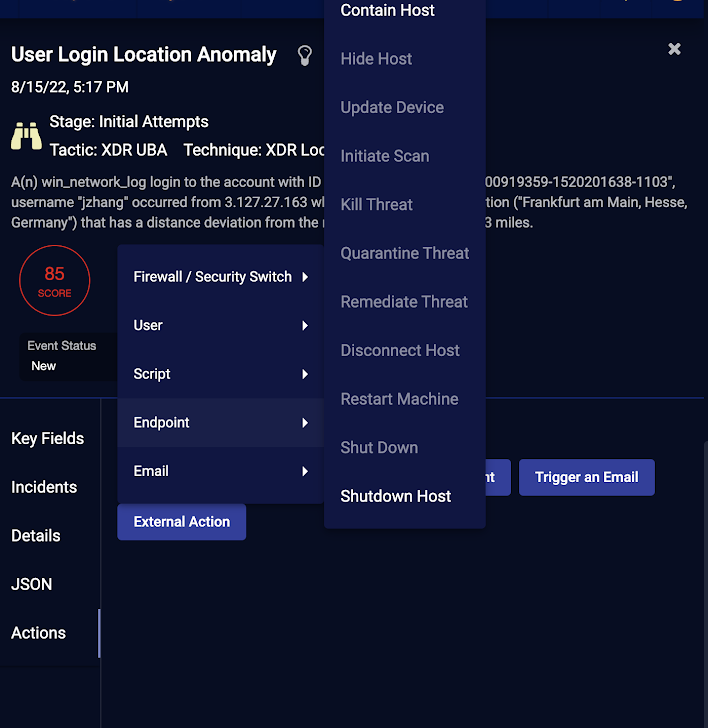

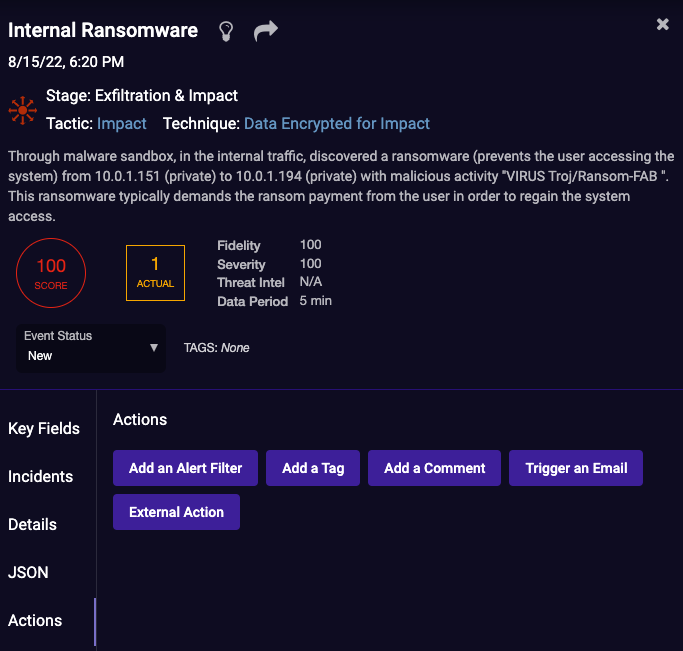

Ici, un utilisateur peut lire sur l’incident, examiner les détails et voir les données brutes derrière cet incident et le JSON, qui peut être copié dans un presse-papiers si nécessaire. De plus, en cliquant sur le bouton « Actions », l’utilisateur peut voir d’autres fonctionnalités puissantes de la plateforme.

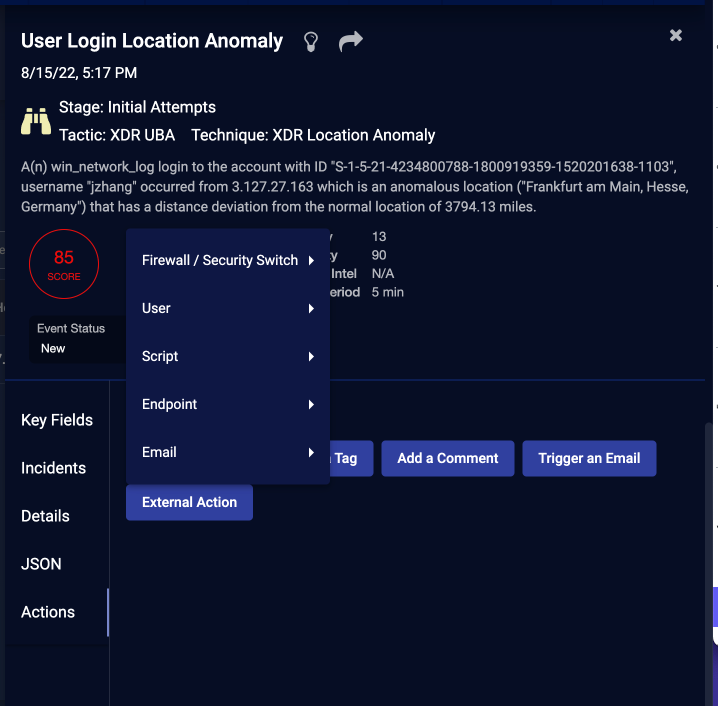

L’utilisateur peut prendre des mesures de réponse à partir de cet écran, telles que « ajouter un filtre, déclencher un e-mail ou effectuer une action externe. Cliquer sur une action externe affiche une liste de sélection supplémentaire. L’utilisateur peut cliquer sur Endpoint pour voir les options d’action de contenir l’hôte à arrêt de l’hôte.

Lorsque vous cliquez sur une action, comme contenir l’hôte, une boîte de dialogue de configuration s’affiche dans laquelle l’utilisateur peut sélectionner le connecteur à utiliser, la cible de l’action et toute autre option requise pour lancer l’action choisie. En résumé, les analystes de la sécurité, en particulier les juniors, trouveront ce flux de travail très utile dans la mesure où ils peuvent a) examiner rapidement les détails d’un incident à partir de l’écran d’accueil, b) voir encore plus de détails en approfondissant les données, et c) prendre une action de correction à partir de cet écran sans écrire de scripts ou de code.

L’entreprise peut aider à intégrer de nouveaux analystes en les faisant travailler sur cette vue pour les familiariser avec la plate-forme, en gérant les incidents de faible priorité afin que d’autres analystes puissent travailler sur les incidents les plus critiques.

Explorer les incidents

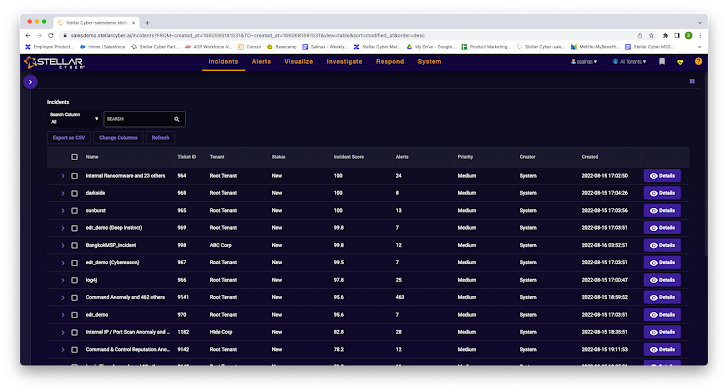

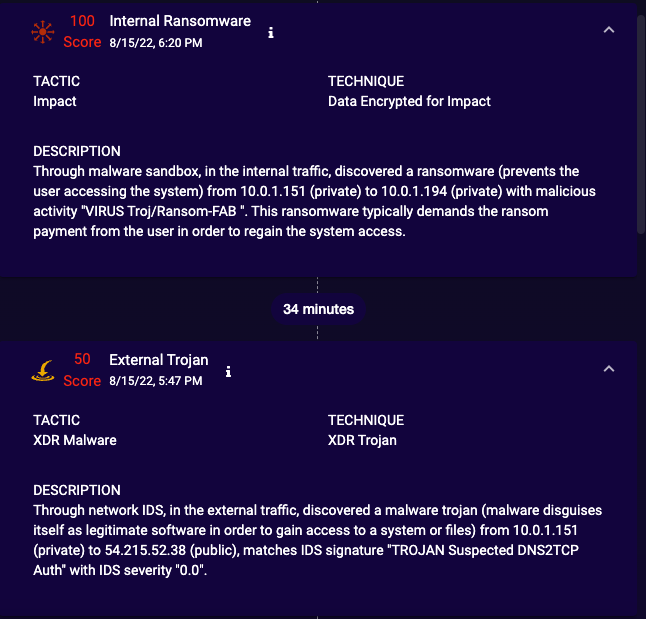

Au lieu de cliquer sur Open XDR Kill Chain, si l’utilisateur clique sur « Incidents », l’écran ci-dessous s’affiche.

Lorsque l’utilisateur clique sur la carotte dans le cercle bleu, une liste de filtrage permet à l’utilisateur de se concentrer sur un type d’incident spécifique. L’utilisateur peut accéder directement au bouton de détails pour voir ce qui se trouve dans cette vue détaillée.

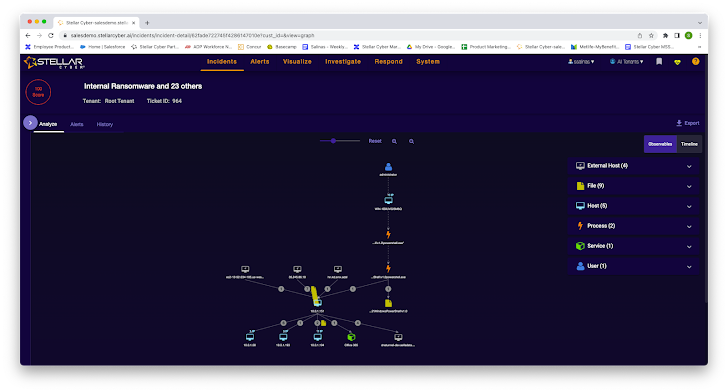

L’utilisateur peut voir comment cet incident s’est produit et s’est propagé à travers plusieurs actifs. De plus, l’utilisateur peut voir automatiquement les fichiers, processus, utilisateurs et services associés à l’incident. Ainsi, par exemple, l’utilisateur peut passer à la vue chronologique pour obtenir un historique lisible de cet incident.

Et cliquez sur le petit « i » pour accéder à l’écran de détail affiché précédemment.

En résumé, les analystes habitués à travailler à partir d’une liste d’alertes peuvent souhaiter commencer leurs investigations à partir de la page des incidents. Cette vue est également avantageuse car elle affiche automatiquement toutes les alertes associées à cet incident dans une seule vue.

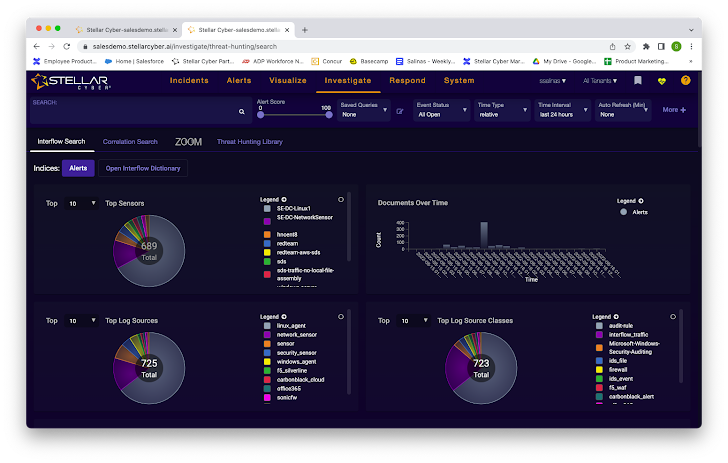

Chasse aux menaces dans Stellar Cyber

Les utilisateurs peuvent lancer une chasse aux menaces à partir de l’écran ci-dessus. Les statistiques à l’écran changent de manière dynamique en saisissant un terme, tel que « connexion », dans la boîte de dialogue de recherche. Ensuite, en faisant défiler l’écran, les utilisateurs peuvent voir une liste d’alertes filtrées en fonction du terme de recherche.

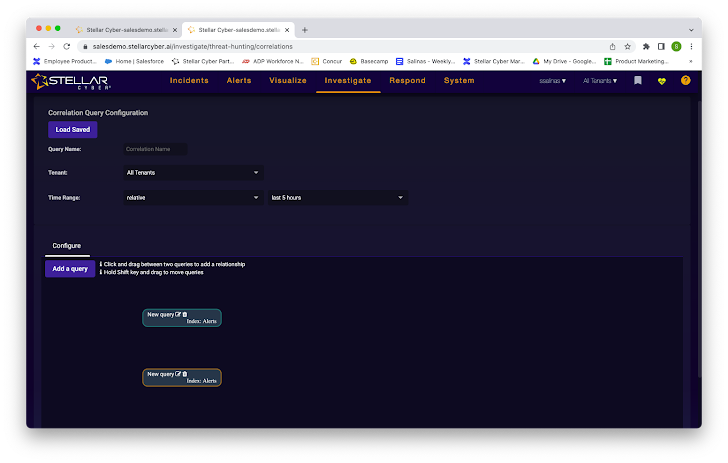

Les utilisateurs peuvent créer une « recherche de corrélation » dans la boîte de dialogue de recherche.

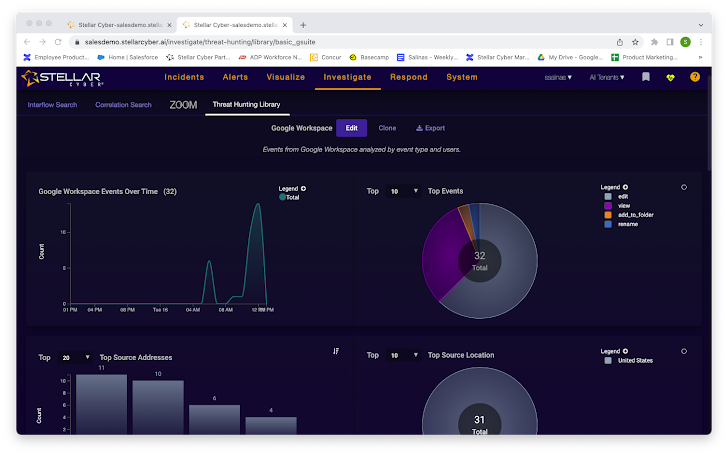

Les utilisateurs peuvent charger une requête enregistrée ou ajouter une nouvelle requête. En cliquant sur la requête d’ajout, l’utilisateur peut voir ce générateur de requêtes. Ce constructeur permet une recherche dans les magasins de données Stellar Cyber pour les menaces qui sont passées inaperçues. Ici, l’utilisateur peut également accéder à la bibliothèque de chasse aux menaces.

Enfin, l’utilisateur peut créer des actions de réponse qui s’exécutent automatiquement si la requête renvoie des correspondances.

En résumé, Stellar Cyber offre une plate-forme simple de chasse aux menaces qui n’oblige pas les utilisateurs à créer leur propre pile ELK ou à être un scripteur puissant. Cette fonctionnalité est un moyen simple d’ajouter un élément de chasse aux menaces à une équipe de sécurité sans embaucher un chasseur de menaces senior.

Conclusion

Stellar Cyber est une plate-forme d’opérations de sécurité solide avec de nombreuses fonctionnalités qui pourraient aider une équipe de sécurité à améliorer sa productivité. Si vous êtes à la recherche d’une nouvelle plate-forme SecOps et que vous êtes prêt à adopter (en tout ou en partie) une nouvelle approche de la sécurité, cela vaut la peine de regarder ce que propose Stellar Cyber. Pour en savoir plus sur Stellar Cyber, essayez le Visite du produit en 5 minutes.