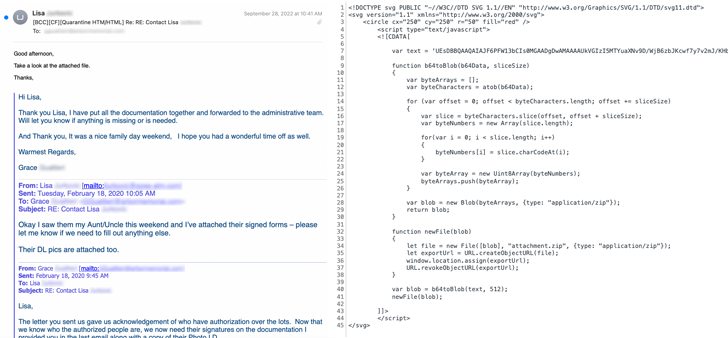

Les campagnes de phishing impliquant le malware Qakbot utilisent des graphiques vectoriels évolutifs (SVG) images intégrées dans les pièces jointes HTML des e-mails.

La nouvelle méthode de distribution a été repérée par Cisco Talos, qui a dit il a identifié des e-mails frauduleux contenant des pièces jointes HTML avec des images SVG encodées qui intègrent Balises de script HTML.

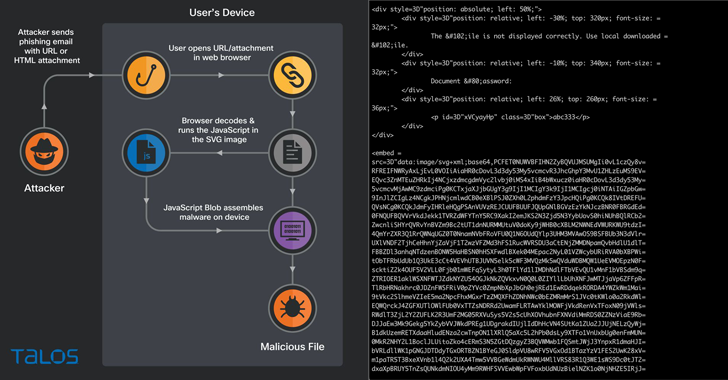

La contrebande HTML est une technique qui repose sur l’utilisation de fonctionnalités légitimes de HTML et de JavaScript pour exécuter du code malveillant codé contenu dans la pièce jointe leurre et assembler la charge utile sur la machine d’une victime au lieu de faire une requête HTTP pour récupérer le logiciel malveillant à partir d’un serveur distant.

En d’autres termes, l’idée est d’échapper aux passerelles de messagerie en stockant un binaire sous la forme d’un code JavaScript qui est décodé et téléchargé lorsqu’il est ouvert via un navigateur Web.

La chaîne d’attaque repérée par la société de cybersécurité concerne un JavaScript qui est introduit clandestinement à l’intérieur de l’image SVG et exécuté lorsque le destinataire de l’e-mail sans méfiance lance la pièce jointe HTML.

« Lorsque la victime ouvre la pièce jointe HTML à partir de l’e-mail, le code JavaScript introduit en contrebande dans l’image SVG entre en action, créant une archive ZIP malveillante, puis présentant à l’utilisateur une boîte de dialogue pour enregistrer le fichier », ont déclaré les chercheurs Adam Katz et Jaeson Schultz. a dit.

L’archive ZIP est également protégée par un mot de passe, ce qui oblige les utilisateurs à saisir un mot de passe affiché dans la pièce jointe HTML, après quoi une image ISO est extraite pour exécuter le cheval de Troie Qakbot.

Le constat vient comme recherche récente de Trustwave SpiderLabs montre que les attaques de contrebande HTML sont courantes, les fichiers .HTML (11,39 %) et .HTM (2,7 %) représentant le deuxième type de pièce jointe le plus spammé après les images .JPG (25,29 %) en septembre 2022.

« Avoir une protection robuste des points de terminaison peut empêcher l’exécution de scripts potentiellement obscurcis et empêcher les scripts de lancer du contenu exécutable téléchargé », ont déclaré les chercheurs.

« La capacité de la contrebande HTML à contourner les filtres d’analyse de contenu signifie que cette technique sera probablement adoptée par davantage d’acteurs malveillants et utilisée avec une fréquence croissante. »