Les sociétés de crypto-monnaie sont ciblées dans le cadre d’une nouvelle campagne qui fournit un cheval de Troie d’accès à distance appelé Parallax RAT.

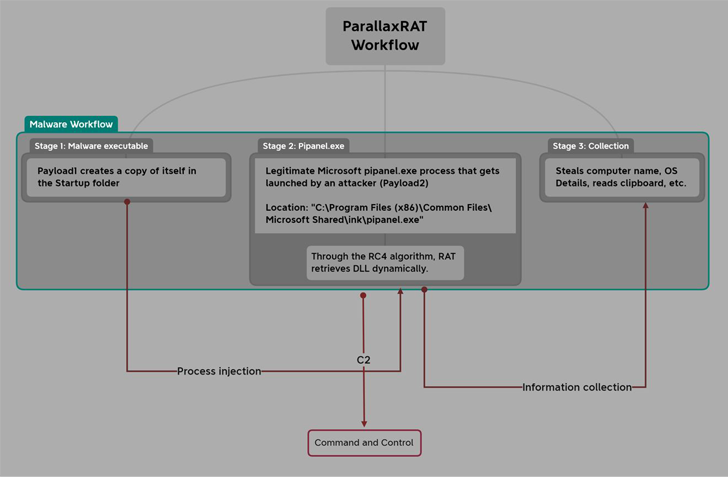

Le malware « utilise des techniques d’injection pour se cacher dans des processus légitimes, ce qui le rend difficile à détecter », Uptycs a dit dans un nouveau rapport. « Une fois qu’il a été injecté avec succès, les attaquants peuvent interagir avec leur victime via le Bloc-notes Windows qui sert probablement de canal de communication. »

RAT de parallaxe accorde aux attaquants un accès à distance aux machines victimes. Il est livré avec des fonctionnalités pour télécharger et télécharger des fichiers ainsi que pour enregistrer des frappes et des captures d’écran.

Il est mis en service depuis début 2020 et a été précédemment livré via des leurres sur le thème du COVID-19. En février 2022, Proofpoint a détaillé un acteur de la cybercriminalité appelé TA2541 ciblant les industries de l’aviation, de l’aérospatiale, des transports, de la fabrication et de la défense en utilisant différents RAT, y compris Parallax.

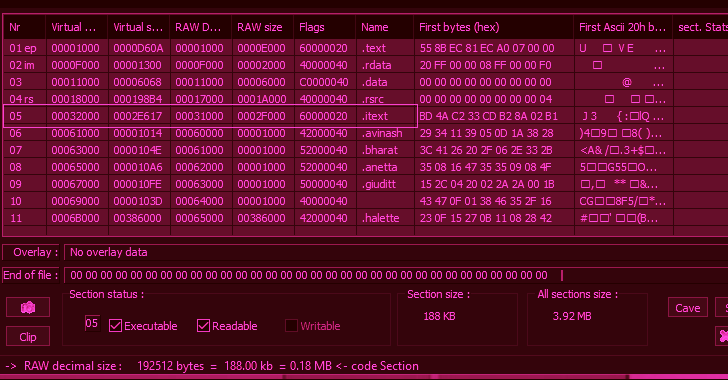

La première charge utile est un logiciel malveillant Visual C++ qui utilise le processus d’évidement technique pour injecter Parallax RAT dans un composant Windows légitime appelé pipanel.exe.

Parallax RAT, en plus de collecter les métadonnées du système, est également capable d’accéder aux données stockées dans le presse-papiers et même de redémarrer ou d’arrêter à distance la machine compromise.

Un aspect notable des attaques est l’utilisation de l’utilitaire Notepad pour initier des conversations avec les victimes et leur demander de se connecter à un canal Telegram contrôlé par un acteur.

L’analyse d’Uptycs du chat Telegram révèle que l’acteur de la menace a un intérêt pour les sociétés de cryptographie telles que les sociétés d’investissement, les bourses et les fournisseurs de services de portefeuille.

Le modus operandi consiste à rechercher des sources publiques comme DNSdumpster pour identifier les serveurs de messagerie appartenant aux entreprises ciblées via leur échangeur de messagerie (MX) enregistre et envoie des e-mails de phishing contenant le malware Parallax RAT.

Le développement intervient alors que Telegram devient de plus en plus une plaque tournante pour les activités criminelles, permettant aux acteurs de la menace d’organiser leurs opérations, de distribuer des logiciels malveillants et de faciliter la vente de données volées et d’autres biens illégaux, en partie grâce aux efforts de modération laxistes de la plate-forme.

« L’une des raisons pour lesquelles Telegram est attrayant pour les cybercriminels est son prétendu cryptage intégré et sa capacité à créer des canaux et de grands groupes privés », KELA divulgué dans une analyse exhaustive publiée le mois dernier.

« Ces fonctionnalités rendent difficile pour les forces de l’ordre et les chercheurs en sécurité de surveiller et de suivre les activités criminelles sur la plate-forme. De plus, les cybercriminels utilisent souvent un langage codé et des orthographes alternatives pour communiquer sur Telegram, ce qui rend encore plus difficile le déchiffrement de leurs conversations. »