Une nouvelle vulnérabilité zero-day a été divulguée dans Palo Alto Networks GlobalProtect VPN qui pourrait être exploitée par un attaquant non authentifié basé sur le réseau pour exécuter du code arbitraire sur les appareils affectés avec des privilèges d’utilisateur root.

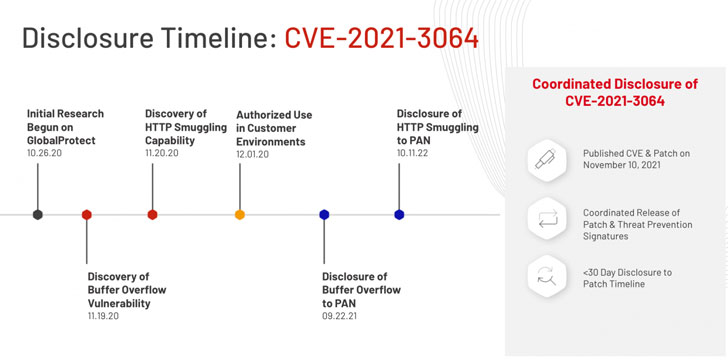

Suivie comme CVE-2021-3064 (score CVSS : 9,8), la faiblesse de sécurité affecte les versions PAN-OS 8.1 antérieures à PAN-OS 8.1.17. La société de cybersécurité Randori, basée dans le Massachusetts, a été créditée d’avoir découvert et signalé le problème.

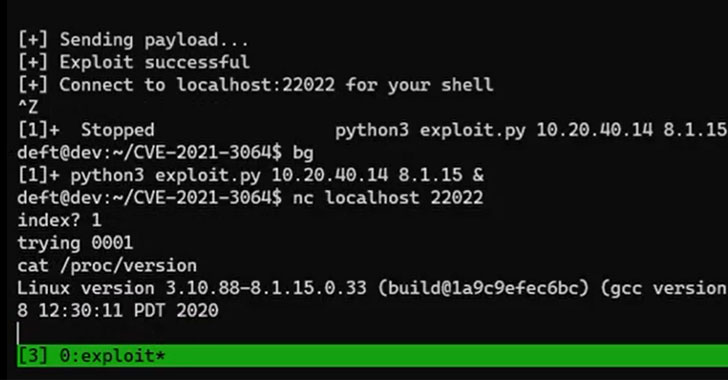

« La chaîne de vulnérabilité consiste en une méthode pour contourner les validations effectuées par un serveur Web externe (contrebande HTTP) et un débordement de tampon basé sur la pile », chercheurs Randori mentionné. « L’exploitation de la chaîne de vulnérabilité a été prouvée et permet l’exécution de code à distance sur les produits de pare-feu physiques et virtuels. »

Les détails techniques liés à CVE-2021-3064 ont été retenus pendant 30 jours pour empêcher les acteurs malveillants d’abuser de la vulnérabilité pour organiser des attaques dans le monde réel.

Le bogue de sécurité provient d’un débordement de tampon qui se produit lors de l’analyse d’une entrée fournie par l’utilisateur. L’exploitation réussie de la faille nécessite que l’attaquant l’enchaîne avec une technique connue sous le nom de contrebande HTTP pour réaliser l’exécution de code à distance sur les installations VPN, sans parler d’avoir un accès réseau à l’appareil sur le port par défaut du service GlobalProtect 443.

« Une vulnérabilité de corruption de mémoire existe dans le portail et les interfaces de passerelle GlobalProtect de Palo Alto Networks qui permet à un attaquant non authentifié basé sur le réseau de perturber les processus système et potentiellement d’exécuter du code arbitraire avec des privilèges root », Palo Alto Networks mentionné dans un conseil indépendant. « L’attaquant doit avoir un accès réseau à l’interface GlobalProtect pour exploiter ce problème. »

Compte tenu du fait que les appareils VPN sont des cibles lucratives pour les acteurs malveillants, il est fortement recommandé aux utilisateurs d’agir rapidement pour corriger la vulnérabilité. En guise de solution de contournement, Palo Alto Networks conseille aux organisations concernées d’activer les signatures de menace pour les identifiants 91820 et 91855 sur le trafic destiné au portail GlobalProtect et aux interfaces de passerelle afin de prévenir toute attaque potentielle contre CVE-2021-3064.