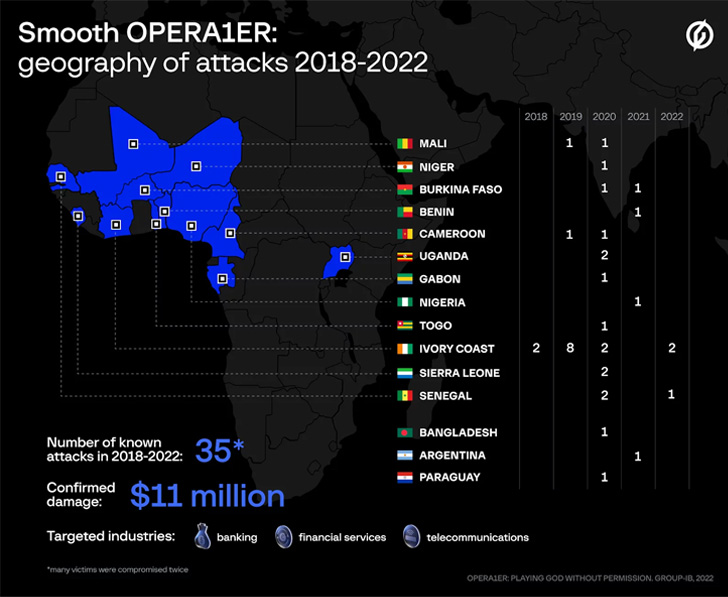

Un acteur de la menace francophone surnommé OPÉRATEUR a été lié à une série de plus de 30 cyberattaques réussies visant des banques, des services financiers et des entreprises de télécommunications en Afrique, en Asie et en Amérique latine entre 2018 et 2022.

Selon Group-IB, société de cybersécurité basée à Singapour, les attaques ont entraîné des vols totalisant 11 millions de dollars, avec des dommages réels estimés à 30 millions de dollars.

Certaines des attaques les plus récentes en 2021 et 2021 ont ciblé cinq banques différentes au Burkina Faso, au Bénin, en Côte d’Ivoire et au Sénégal. De nombreuses victimes identifiées auraient été compromises deux fois, et leur infrastructure a ensuite été armée pour frapper d’autres organisations.

OPERA1ER, également connu sous les noms de DESKTOP-GROUP, Common Raven et NXSMS, est connu pour être actif depuis 2016, opérant dans le but de mener des cambriolages motivés financièrement et d’exfiltrer des documents pour une utilisation ultérieure dans des attaques de harponnage.

« OPERA1ER opère souvent le week-end et les jours fériés », a déclaré Group-IB dans un rapport partagé avec The Hacker News, ajoutant que « tout l’arsenal de l’adversaire est basé sur des programmes open source et des chevaux de Troie, ou des RAT publiés gratuitement qui peuvent être trouvés sur le dark web ».

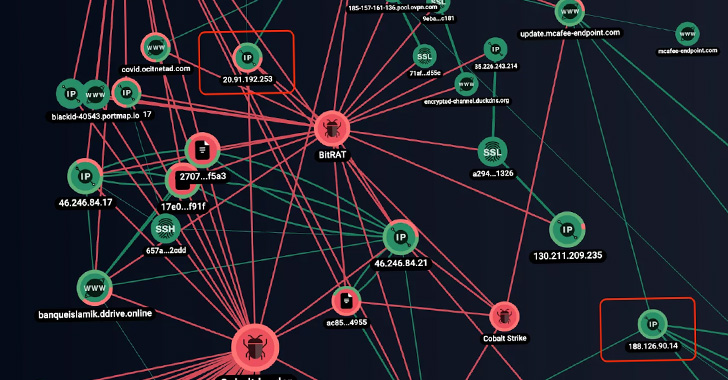

Cela inclut les logiciels malveillants prêts à l’emploi tels que Nanocore, Netwire, Agent Teslam Venom RAT, BitRAT, Metasploit et Cobalt Strike Beacon, entre autres.

La chaîne d’attaque commence par des « e-mails de harponnage de haute qualité » avec des leurres sur le thème de la facturation et de la livraison rédigés principalement en français et dans une moindre mesure en anglais.

Ces messages contiennent des pièces jointes d’archives ZIP ou des liens vers Google Drive, des serveurs Discord, des sites Web légitimes infectés et d’autres domaines contrôlés par des acteurs, ce qui conduit au déploiement de chevaux de Troie d’accès à distance.

Succédant à l’exécution du RAT, des frameworks de post-exploitation tels que Metasploit Meterpreter et Cobalt Strike Beacon sont téléchargés et lancés pour établir un accès persistant, récolter des informations d’identification et exfiltrer les fichiers d’intérêt, mais pas avant une période de reconnaissance prolongée pour comprendre les opérations back-end.

Cela est corroboré par le fait que l’auteur de la menace a été observé passant de trois à 12 mois entre l’intrusion initiale et la réalisation de transactions frauduleuses pour retirer de l’argent aux distributeurs automatiques de billets.

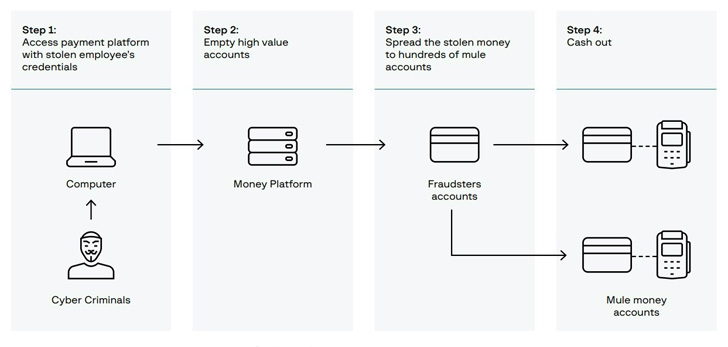

La phase finale de l’attaque consiste à s’introduire dans le backend bancaire numérique de la victime, permettant à l’adversaire de transférer des fonds de comptes de grande valeur vers des centaines de comptes escrocs, et finalement de les encaisser via des distributeurs automatiques de billets avec l’aide d’un réseau de mules financières embauchées à l’avance. .

« Ici, il est clair que l’attaque et le vol de fonds étaient possibles parce que les mauvais acteurs ont réussi à accumuler différents niveaux de droits d’accès au système en volant les identifiants de connexion de divers utilisateurs de l’opérateur », a expliqué Group-IB.

Dans un cas, plus de 400 comptes d’abonnés mulets ont été utilisés pour siphonner illégalement l’argent, indiquant que « l’attaque était très sophistiquée, organisée, coordonnée et planifiée sur une longue période ».

Les découvertes – réalisées en collaboration avec le géant des télécommunications Orange – selon lesquelles OPERA1ER a réussi à mener à bien l’opération de fraude bancaire en s’appuyant uniquement sur des logiciels malveillants accessibles au public soulignent les efforts déployés pour étudier les réseaux internes des organisations.

« Il n’y a pas de menaces zero-day dans l’arsenal d’OPERA1ER, et les attaques utilisent souvent des exploits pour les vulnérabilités découvertes il y a trois ans », a noté la société. « En progressant lentement et prudemment dans le système ciblé, ils ont réussi à mener à bien au moins 30 attaques dans le monde entier en moins de trois ans. »