Un groupe de rançongiciels russophone surnommé VieuxGremlin a été attribué à 16 campagnes malveillantes visant des entités opérant dans la nation eurasienne transcontinentale au cours de deux ans et demi.

« Les victimes du groupe comprennent des entreprises de secteurs tels que la logistique, l’industrie, l’assurance, la vente au détail, l’immobilier, le développement de logiciels et la banque », a déclaré Group-IB. a dit dans un rapport exhaustif partagé avec The Hacker News. « En 2020, le groupe a même ciblé un fabricant d’armes. »

Dans ce qui est rare dans le paysage des rançongiciels, OldGremlin (alias TinyScouts) est l’un des très rares gangs de cybercriminalité à motivation financière qui se concentre principalement sur les entreprises russes.

Dharma, Crylock et Thanos sont d’autres groupes notables, contribuant à une augmentation des attaques de ransomware ciblant les entreprises du pays de plus de 200 % en 2021.

OldGremlin a été révélé pour la première fois en septembre 2020 lorsque la société de cybersécurité basée à Singapour a divulgué neuf campagnes orchestrées par l’acteur entre mai et août. La première attaque a été détectée début avril 2020.

Au total, le groupe aurait mené 10 campagnes de phishing par e-mail en 2020, suivies d’une attaque très réussie en 2021 et de cinq autres en 2022, avec des demandes de rançon atteignant un record de 16,9 millions de dollars.

« OldGremlin étudie minutieusement leurs victimes », a expliqué Group-IB. « La rançon demandée est donc souvent proportionnelle à la taille et au chiffre d’affaires de l’entreprise et est évidemment supérieure au budget nécessaire pour assurer un niveau de sécurité de l’information convenable. »

Connues pour cibler principalement les réseaux d’entreprise fonctionnant sous Windows, les attaques montées par OldGremlin ont exploité des e-mails de phishing se faisant passer pour des sociétés de services fiscaux et juridiques pour inciter les victimes à cliquer sur des liens frauduleux et à télécharger des fichiers malveillants, permettant aux attaquants de se frayer un chemin à l’intérieur des réseaux.

« Les acteurs de la menace se font souvent passer pour des entreprises bien connues, notamment le groupe de médias RBC, le système d’assistance juridique Consultant Plus, la société 1C-Bitrix, l’Union russe des industriels et entrepreneurs et Minsk Tractor Works », a déclaré Group-IB.

Après avoir pris un pied initial, OldGremlin s’efforce d’établir la persistance en créant des tâches planifiées, en obtenant des privilèges élevés à l’aide de Cobalt Stroke et même une faille dans Cisco AnyConnect (CVE-2020-3153 et CVE-2020-3433), tout en accédant à distance à l’infrastructure compromise à l’aide d’outils tels que TeamViewer.

Certains des aspects qui distinguent l’équipage des autres groupes de rançongiciels sont qu’il ne s’appuie pas sur la double extorsion pour contraindre les entreprises ciblées à payer malgré l’exfiltration des données. Il a également été observé faisant de longues pauses après chaque attaque réussie.

De plus, le temps d’attente moyen jusqu’au déploiement du rançongiciel a été fixé à 49 jours, bien au-dessus du rapport. Temps de séjour médian de 11 jourssuggérant des efforts prolongés de la part de l’acteur pour examiner le domaine piraté (ce qui est réalisé à l’aide d’un outil appelé TinyScout).

La vague de phishing la plus récente d’OldGremlin s’est produite le 23 août 2022, avec des e-mails incorporant des liens pointant vers une charge utile d’archive ZIP hébergée sur Dropbox pour activer la killchain.

Ces fichiers d’archives, à leur tour, hébergent un fichier LNK escroc (surnommé TinyLink) qui télécharge une porte dérobée appelée TinyFluff, qui est l’un des quatre implants utilisés par le groupe : TinyPosh, TinyNode et TinyShell, avant de supprimer les sauvegardes de données et de déposer le fichier . Rançongiciel TinyCrypt basé sur NET.

- TinyPosh : un cheval de Troie PowerShell conçu pour collecter et transférer des informations sensibles sur le système infecté vers un serveur distant, et lancer des scripts PowerShell supplémentaires.

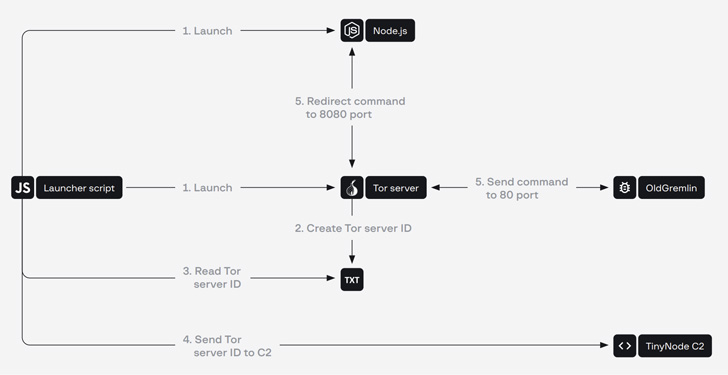

- TinyNode : Une porte dérobée qui exécute l’interpréteur Node.js pour exécuter les commandes reçues d’un serveur de commande et de contrôle (C2) sur le réseau Tor.

- TinyFluff : A successeur à TinyNode, qui est utilisé comme téléchargeur principal pour recevoir et exécuter des scripts malveillants.

OldGremlin utilise également d’autres outils tels que TinyShot, un utilitaire de console pour capturer des captures d’écran, TinyKiller, qui tue les processus antivirus via une attaque BYOVD (apportez votre propre pilote vulnérable) ciblant les pilotes gdrv.sys et RTCore64.sys.

Il convient de noter que les opérateurs à l’origine du groupe de rançongiciels BlackByte ont également été récemment découverts en train d’exploiter la même faille dans le pilote RTCore64.sys pour désactiver les solutions de sécurité sur les machines piratées.

Une autre application inhabituelle utilisée par OldGremlin dans ses attaques est une application de console .NET appelée TinyIsolator, qui coupe temporairement l’hôte du réseau en désactivant les adaptateurs réseau avant d’exécuter le ransomware.

En plus de cela, l’arsenal de logiciels malveillants du groupe comprend une version Linux de TinyCrypt, qui est écrite en GO et lancée après la suppression des fichiers .bash_history, la modification des mots de passe des utilisateurs pour limiter l’accès à l’hôte compromis et la désactivation de SSH.

« OldGremlin a démystifié le mythe selon lequel les groupes de rançongiciels sont indifférents aux entreprises russes », a déclaré Ivan Pisarev, responsable de l’équipe d’analyse dynamique des logiciels malveillants chez Group-IB.

« Malgré le fait qu’OldGremlin se concentre jusqu’à présent sur la Russie, il ne faut pas les sous-estimer ailleurs. De nombreux gangs russophones ont commencé par cibler des entreprises dans l’espace post-soviétique, puis sont passés à d’autres zones géographiques. »