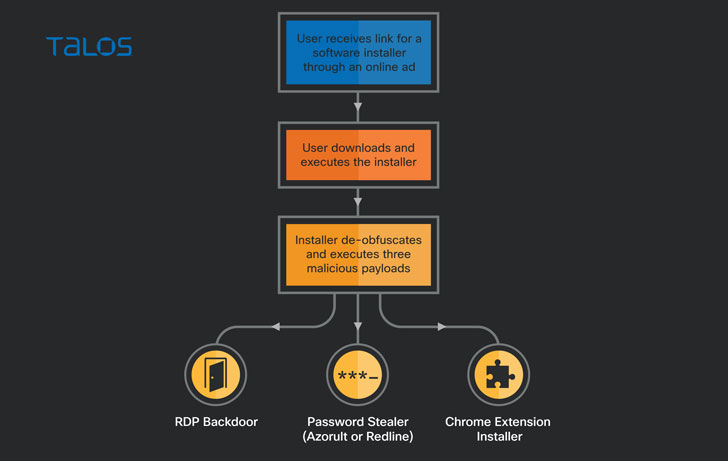

Une série de campagnes malveillantes ont utilisé de faux installateurs d’applications et de jeux populaires tels que Viber, WeChat, NoxPlayer et Battlefield pour inciter les utilisateurs à télécharger une nouvelle porte dérobée et une extension Google Chrome malveillante non documentée dans le but de voler des informations d’identification et données stockées dans les systèmes compromis ainsi que le maintien d’un accès à distance persistant.

Cisco Talos a attribué les charges utiles des logiciels malveillants à un acteur inconnu qui s’appelle « magnat», notant que « ces deux familles ont fait l’objet d’un développement et d’une amélioration constants de la part de leurs auteurs ».

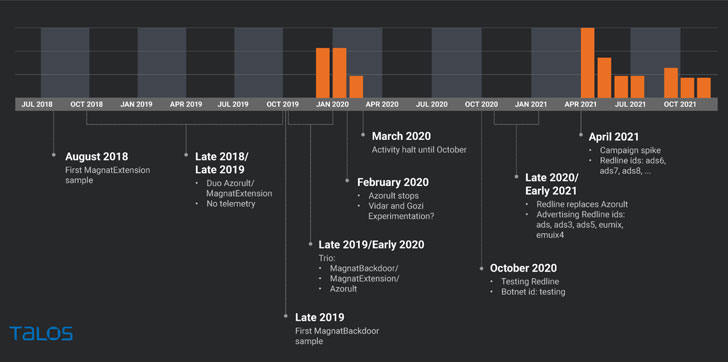

Les attaques auraient commencé fin 2018, avec une activité intermittente observée vers la fin de 2019 et jusqu’au début de 2020, suivie de nouveaux pics depuis avril 2021, tout en ciblant principalement les utilisateurs au Canada, suivis des États-Unis, de l’Australie, de l’Italie, Espagne et Norvège.

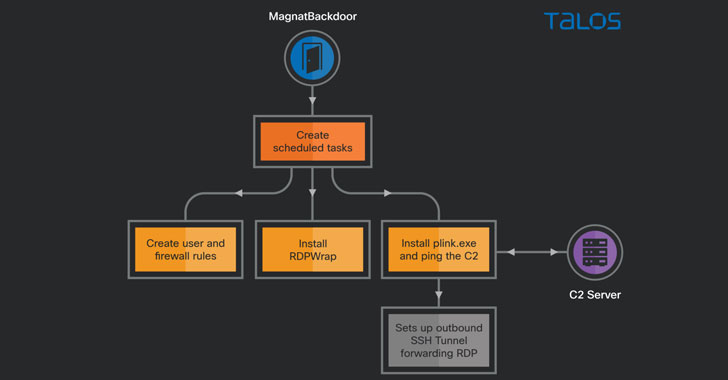

Un aspect remarquable des intrusions est l’utilisation de publicités malveillantes comme moyen de frapper les personnes qui recherchent des logiciels populaires sur les moteurs de recherche pour leur présenter des liens pour télécharger de faux installateurs qui suppriment un voleur de mot de passe appelé Voleur RedLine, une extension Chrome appelée « MagnatExtension » qui est programmée pour enregistrer les frappes et capturer des captures d’écran, et un AutoIt-une porte dérobée qui établit un accès à distance à la machine.

MagnatExtension, qui se fait passer pour Google Navigation sûre, contient également d’autres fonctionnalités utiles aux attaquants, notamment la possibilité de voler des données de formulaire, de récolter des cookies et d’exécuter du code JavaScript arbitraire. Les données de télémétrie analysées par Talos ont révélé que le tout premier échantillon du module complémentaire de navigateur a été détecté en août 2018.

Les communications de commande et de contrôle (C2) de l’extension se démarquent également. Bien que l’adresse C2 soit codée en dur, elle peut également être mise à jour par le C2 actuel avec une liste de domaines C2 supplémentaires. Mais en cas d’échec, il revient à une méthode alternative qui consiste à obtenir une nouvelle adresse C2 à partir d’une recherche Twitter de hashtags comme « #aquamamba2019 » ou « #ololo2019 ».

Le nom de domaine est ensuite construit à partir du texte du tweet qui l’accompagne en concaténant la première lettre de chaque mot, ce qui signifie « Les zones turbulentes spongieuses mettent fin aux moteurs ronds actifs après des années humides.[.]icu. » Une fois qu’un serveur C2 actif est disponible, les données aspirées sont exfiltrées sous la forme d’une chaîne JSON cryptée dans le corps d’une requête HTTP POST, dont la clé de cryptage est codée en dur dans la fonction de décryptage.

« Sur la base de l’utilisation de voleurs de mots de passe et d’une extension Chrome similaire à un cheval de Troie bancaire, nous estimons que les objectifs de l’attaquant sont d’obtenir les informations d’identification de l’utilisateur, éventuellement pour la vente ou pour son propre usage dans le cadre d’une exploitation ultérieure », a déclaré Tiago Pereira, chercheur chez Cisco Talos. mentionné.

« Le motif du déploiement d’une porte dérobée RDP n’est pas clair. Les plus probables sont la vente d’un accès RDP, l’utilisation de RDP pour contourner les fonctionnalités de sécurité des services en ligne basées sur l’adresse IP ou d’autres outils installés sur le point de terminaison ou l’utilisation de RDP pour exploitation sur des systèmes qui semblent intéressants pour l’attaquant. »