Une variante Rust d’une souche de ransomware connue sous le nom de Ordre du jour a été observé dans la nature, ce qui en fait le dernier malware à adopter le langage de programmation multiplateforme après BlackCat, Hive, Luna et RansomExx.

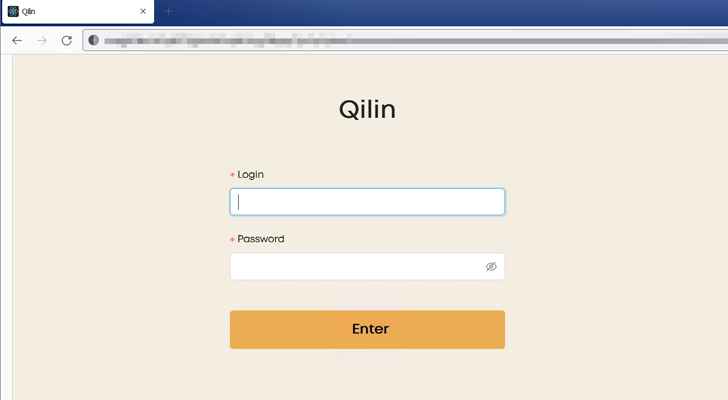

Agenda, attribué à un opérateur nommé Qilin, est un groupe de ransomwares en tant que service (RaaS) qui a été lié à une série d’attaques ciblant principalement les industries manufacturières et informatiques dans différents pays.

Une version précédente du rançongiciel, écrite en Go et personnalisée pour chaque victime, ciblait les secteurs de la santé et de l’éducation dans des pays comme l’Indonésie, l’Arabie saoudite, l’Afrique du Sud et la Thaïlande.

Agenda, comme Royal ransomware, développe l’idée d’un cryptage partiel (c’est-à-dire un cryptage intermittent) en configurant des paramètres qui sont utilisés pour déterminer le pourcentage de contenu de fichier à crypter.

« Cette tactique devient de plus en plus populaire parmi les acteurs des ransomwares car elle leur permet de chiffrer plus rapidement et d’éviter les détections qui dépendent fortement des opérations de lecture/écriture de fichiers », a déclaré un groupe de chercheurs de Trend Micro. m’a dit dans un rapport la semaine dernière.

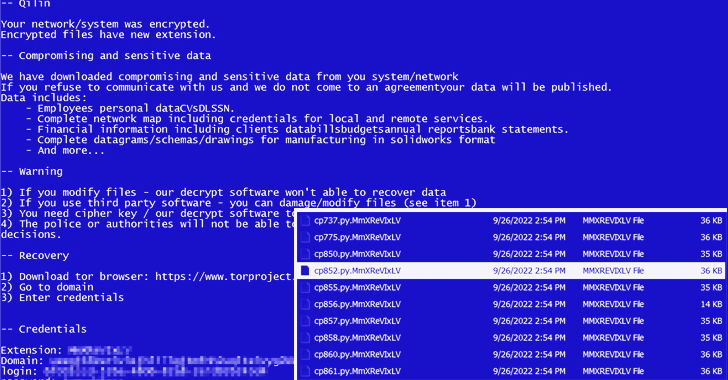

Une analyse du binaire du ransomware révèle que les fichiers chiffrés reçoivent l’extension « MmXReVIxLV », avant de procéder à la suppression de la demande de rançon dans chaque répertoire.

De plus, la version Rust d’Agenda est capable de mettre fin au processus Windows AppInfo et de désactiver le contrôle de compte d’utilisateur (UAC), ce dernier aidant à atténuer l’impact des logiciels malveillants en exigeant un accès administratif pour lancer un programme ou une tâche.

« À l’heure actuelle, ses acteurs de la menace semblent migrer leur code de ransomware vers Rust, car les échantillons récents manquent encore de certaines fonctionnalités vues dans les binaires originaux écrits dans la variante Golang du ransomware », ont noté les chercheurs.

« Le langage de rouille devient de plus en plus populaire parmi les acteurs de la menace car il est plus difficile à analyser et a un taux de détection plus faible par les moteurs antivirus. »