Les hyperviseurs VMware ESXi sont la cible d’une nouvelle vague d’attaques visant à déployer des rançongiciels sur les systèmes compromis.

« Ces campagnes d’attaques semblent exploiter CVE-2021-21974, pour lequel un correctif est disponible depuis le 23 février 2021 », a déclaré le Computer Emergency Response Team (CERT) de France. a dit dans un avis vendredi.

VMware, dans sa propre alerte publiée à l’époque, a décrit le problème comme un OpenSLP vulnérabilité de débordement de tas pouvant conduire à l’exécution de code arbitraire.

« Un acteur malveillant résidant dans le même segment de réseau qu’ESXi qui a accès au port 427 peut être en mesure de déclencher le problème de débordement de tas dans le service OpenSLP entraînant l’exécution de code à distance », a déclaré le fournisseur de services de virtualisation. indiqué.

Fournisseur français de services cloud OVHcloud a dit les attaques sont détectées dans le monde entier avec un accent particulier sur l’Europe. On soupçonne que les attaques sont liées à une nouvelle souche de ransomware basée sur Rust appelée Nevada qui a fait son apparition en décembre 2022.

Parmi les autres familles de rançongiciels connues pour avoir adopté Rust ces derniers mois, citons BlackCat, Hive, Luna, Nokoyawa, RansomExx et Agenda.

« Les acteurs invitent les affiliés russophones et anglophones à collaborer avec un grand nombre de courtiers en accès initial (IAB) dans [the] dark web, » Sécurité a dit le mois dernier.

« Notamment, le groupe derrière le Nevada Ransomware achète également un accès compromis par lui-même, le groupe dispose d’une équipe dédiée pour la post-exploitation et pour mener des intrusions réseau dans les cibles d’intérêt. »

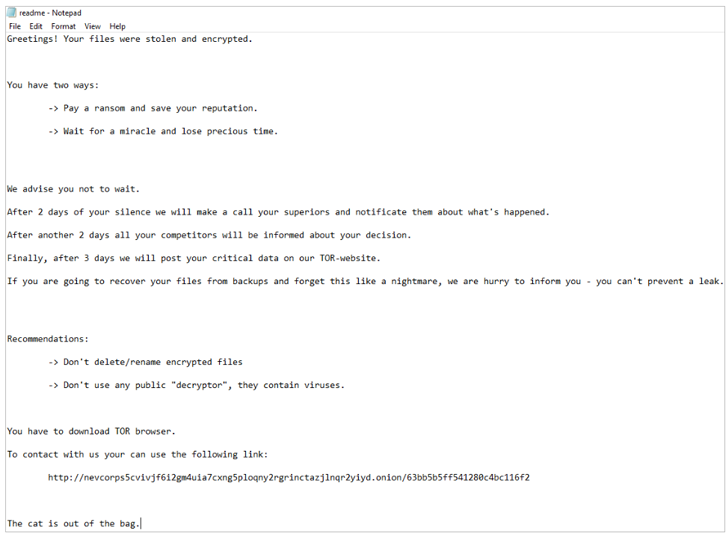

Cependant, Bleeping Computer rapporte que le notes de rançon vu dans les attaques ne présentent aucune similitude avec le rançongiciel du Nevada, ajoutant que la souche est suivie sous le nom d’ESXiArgs.

Il est recommandé aux utilisateurs de mettre à niveau vers la dernière version d’ESXi pour atténuer les menaces potentielles et restreindre l’accès au service OpenSLP aux adresses IP approuvées.