Le coût moyen d’une violation de données, selon les dernières recherches d’IBM, s’élève désormais à 4,24 millions de dollars, le plus élevé signalé. La cause principale ? Informations d’identification compromises, souvent causées par une erreur humaine. Bien que ces résultats continuent de montrer une tendance à la hausse dans la mauvaise direction, le défi lui-même n’est pas nouveau. Ce qui est nouveau, c’est la complexité sans précédent et accélérée de la sécurisation du lieu de travail. Les RSSI/DSI s’occupent des systèmes hérités, de l’hébergement cloud, des travailleurs sur site, à distance, des logiciels traditionnels et du SaaS.

La façon dont les entreprises se sont adaptées était louable, mais maintenant que les employés se répartissent entre les lieux, les bureaux et les maisons – avec plus de la moitié menacer de ne pas retourner dans les bureaux à moins que le travail hybride ne soit mis en œuvre – le défi se transforme en la sécurisation d’un périmètre non uniforme.

Nous savons que les mots de passe ne suffisent pas. L’accès basé sur les connaissances est généralement renforcé par d’autres formes d’authentification multifacteur (MFA), telles que les applications d’authentification ou les jetons FIDO, et dans les cas très sensibles, la biométrie.

Pourquoi une IAM forte est essentielle pour le travail hybride

L’ère du « BYOD » (Apportez votre propre appareil) a évolué pour devenir ce Gartner appels Bring-Your-Own-Identity : les employés accèdent aux données à partir d’une gamme d’appareils distants à partir d’une gamme d’emplacements différents.

Les cybercriminels peuvent intercepter les données de diverses manières, des informations d’identification compromises aux escroqueries par hameçonnage en passant par les attaques de l’homme du milieu, qui sont facilitées sur les réseaux publics sans contrôle de sécurité, tels que les points d’accès Wi-Fi dans les cafés ou les aéroports. Si l’accès de vos employés est uniquement basé sur des facteurs de connaissance tels que les noms d’utilisateur et les mots de passe, les attaquants pourraient facilement obtenir un accès complet aux données sensibles.

Les jetons ou dongles de sécurité basés sur le matériel ont gagné en popularité, en particulier au niveau de l’entreprise. Ils génèrent un code que l’utilisateur doit saisir lorsqu’il y est invité, de sorte que seul l’utilisateur possédant le jeton puisse y accéder. Mais ces petits périphériques matériels séparés ne sont pas sans défis.

Problèmes d’authentification matérielle

Coût – Les jetons de sécurité coûtent entre 50 $ et 100 $ en moyenne pour un seul appareil. En conséquence, ces appareils ont tendance à être réservés uniquement à quelques personnes à haut risque, tandis que les employés moins connus restent vulnérables.

Appareils perdus – Les jetons matériels peuvent être perdus, volés ou oubliés, et les employés ne le remarquent souvent que lorsqu’ils ont besoin d’y accéder. Commander de nouveaux jetons est peu pratique et coûteux.

UX – Trouver l’appareil et saisir le code demande des efforts à l’utilisateur et ne peut pas être facilement utilisé pour un approvisionnement rapide, un changement de personnel ou un travail avec des sous-traitants externes.

Risque d’attaque – Les jetons matériels ne sont pas non plus totalement efficaces contre les attaques MITM – bien qu’ils ne soient pas directement accessibles à distance, un acteur malveillant peut amener l’utilisateur à saisir le code sur une version frauduleuse du site Web/de la page de connexion.

Il y a une nouvelle technologie innovante qui fournit un facteur de possession fort pour IAM sans périphériques matériels supplémentaires – et c’est déjà entre les mains de tout le monde.

Posséder un téléphone portable comme alternative aux jetons matériels

L’alternative la plus simple et la plus simple à l’achat de jetons coûteux consiste à utiliser quelque chose que vos employés possèdent déjà : leur téléphone portable.

Grâce à la sécurité cryptographique avancée de la carte SIM, les réseaux mobiles authentifient déjà les clients de manière sécurisée et invisible pour autoriser les appels et les données. L’authentification basée sur la carte SIM est une vérification en temps réel inviolable qui fonctionne de la même manière que les puces des cartes bancaires.

Sans action de l’utilisateur ni codes à saisir, l’authentification basée sur la carte SIM simplifie la connexion de vos employés, mais empêche les acteurs malveillants d’entrer. En s’authentifiant avec la carte SIM elle-même, plutôt que simplement avec le numéro de téléphone mobile, il est également possible de vérifier l’activité récente d’échange de carte SIM, arrêtant ainsi les attaques par piratage de compte.

C’est beaucoup plus rentable, déployable à grande échelle et universel, ce qui signifie que chaque employé, et pas seulement quelques-uns, bénéficie du plus haut niveau de sécurité. Et contrairement aux dongles matériels minuscules et faciles à perdre, le téléphone mobile est un appareil essentiel que les employés emporteront déjà partout avec eux.

Maintenant, Les API de tru.ID ouvrent l’authentification réseau basée sur la carte SIM pour les entreprises et les entreprises de mettre en œuvre une vérification sécurisée et sans friction.

Toute préoccupation supplémentaire concernant la confidentialité des utilisateurs est atténuée par le fait que tru.ID ne traite pas les informations personnellement identifiables entre le réseau mobile et ses API. C’est purement une recherche basée sur une URL.

Découvrez la solution de sécurité tru.ID SIM en action

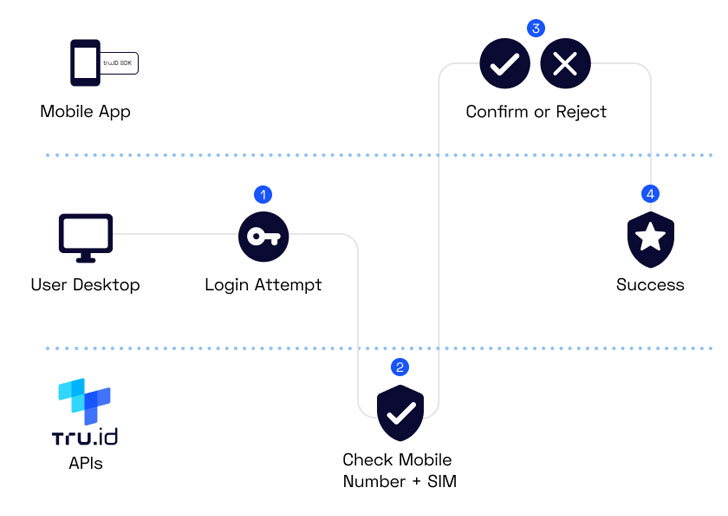

L’une des façons d’utiliser les API tru.ID consiste à mettre en œuvre une solution d’enregistrement et de connexion sans mot de passe pour accéder à un système d’entreprise à l’aide d’une application associée. Voici un exemple de workflow :

tru.ID couvre plus de 2 milliards de téléphones mobiles sur 20 marchés et peut être déployé de deux manières. Il peut être intégré directement dans une application d’entreprise (le cas échéant) avec de simples API REST et SDK, ou il peut être déployé avec une application compagnon tru.ID qui vérifie l’accès des employés à l’aide de leurs informations d’identification mobiles. tru.ID est impatient d’entendre la communauté pour discuter d’études de cas – juste visiter le site pour le voir en action dans une démo ou commencer à coder.