Un logiciel malveillant récemment découvert a été utilisé dans la nature au moins depuis mars 2021 pour détourner les serveurs Microsoft Exchange appartenant à un large éventail d’entités dans le monde, avec des infections persistantes dans 20 organisations en juin 2022.

Doublé Gestionnaire de sessionl’outil malveillant se fait passer pour un module pour Internet Information Services (IIS), un logiciel de serveur Web pour les systèmes Windows, après avoir exploité l’une des failles ProxyLogon dans les serveurs Exchange.

Les cibles comprenaient 24 ONG distinctes, des organisations gouvernementales, militaires et industrielles couvrant l’Afrique, l’Amérique du Sud, l’Asie, l’Europe, la Russie et le Moyen-Orient. À ce jour, 34 serveurs au total ont été compromis par une variante de SessionManager.

C’est loin d’être la première fois que la technique est observée dans des attaques réelles. L’utilisation d’un module IIS escroc comme moyen de distribuer des implants furtifs reflète la tactique d’un voleur d’informations d’identification appelé Owowa qui a été révélé en décembre 2021.

« La suppression d’un module IIS en tant que porte dérobée permet aux pirates de maintenir un accès persistant, résistant aux mises à jour et relativement furtif à l’infrastructure informatique d’une organisation ciblée ; que ce soit pour collecter des e-mails, mettre à jour d’autres accès malveillants ou gérer clandestinement des serveurs compromis qui peuvent être comme une infrastructure malveillante », Pierre Delcher, chercheur chez Kaspersky a dit.

La société russe de cybersécurité a attribué les intrusions avec un niveau de confiance moyen à élevé à un adversaire suivi sous le nom de Gelsemium, citant des chevauchements dans les échantillons de logiciels malveillants liés aux deux groupes et aux victimes ciblées.

ProxyLogon, depuis sa divulgation en mars 2021, a attiré l’attention répétée de plusieurs acteurs de la menace, et la dernière chaîne d’attaque ne fait pas exception, l’équipe de Gelsemium exploitant les failles pour supprimer SessionManager, une porte dérobée codée en C++ et conçue pour traiter HTTP requêtes envoyées au serveur.

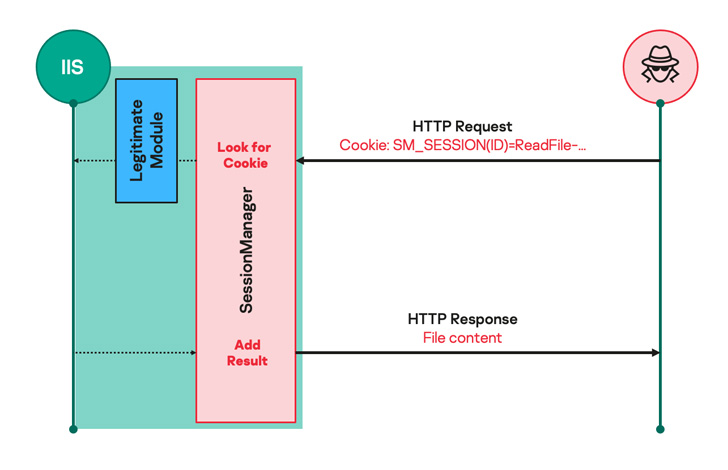

« De tels modules malveillants s’attendent généralement à des requêtes HTTP apparemment légitimes mais spécifiquement conçues de la part de leurs opérateurs, déclenchent des actions basées sur les instructions cachées des opérateurs, le cas échéant, puis transmettent de manière transparente la requête au serveur pour qu’elle soit traitée comme n’importe quelle autre requête », a déclaré Delcher. expliqué.

Considéré comme une « porte dérobée d’accès initial persistant léger », SessionManager est livré avec des capacités de lecture, d’écriture et de suppression de fichiers arbitraires ; exécuter des binaires depuis le serveur ; et établir des communications avec d’autres terminaux du réseau.

Le logiciel malveillant agit en outre comme un canal secret pour effectuer une reconnaissance, collecter des mots de passe en mémoire et fournir des outils supplémentaires tels que Mimikatz ainsi qu’un utilitaire de vidage de mémoire d’Avast.

Les conclusions interviennent alors que la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis exhorté les agences gouvernementales et les entités du secteur privé utilisant la plate-forme Exchange pour passer de l’ancienne méthode d’authentification de base aux alternatives d’authentification moderne avant son désapprobation le 1er octobre 2022.