Des acteurs de la menace non identifiés ont déployé une nouvelle porte dérobée qui emprunte ses fonctionnalités à la Central Intelligence Agency (CIA) des États-Unis. Ruche multi plateforme suite de logiciels malveillantsdont le code source a été publié par WikiLeaks en novembre 2017.

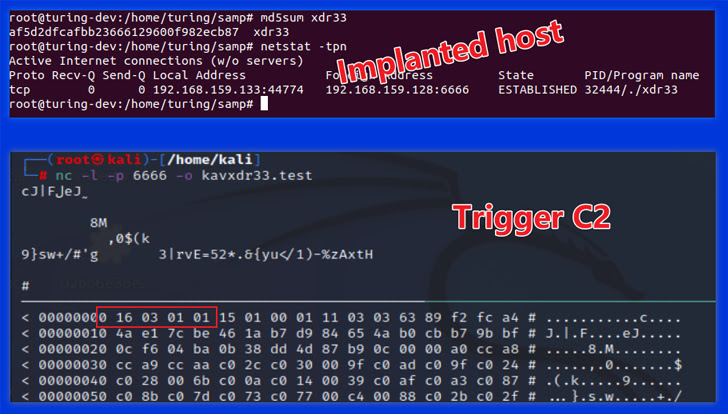

« C’est la première fois que nous attrapons une variante du kit d’attaque CIA Hive dans la nature, et nous l’avons nommé xdr33 basé sur son certificat intégré côté bot CN=xdr33, » Alex Turing et Hui Wang de Qihoo Netlab 360 m’a dit dans un article technique publié la semaine dernière.

xdr33 se propagerait en exploitant une vulnérabilité de sécurité dans l’appliance F5 et en communiquant avec un serveur de commande et de contrôle (C2) utilisant SSL avec de faux certificats Kaspersky.

L’intention de la porte dérobée, selon la société chinoise de cybersécurité, est de récolter des informations sensibles et d’agir comme une rampe de lancement pour les intrusions ultérieures. Il améliore Hive en ajoutant de nouvelles instructions et fonctionnalités C2, entre autres changements d’implémentation.

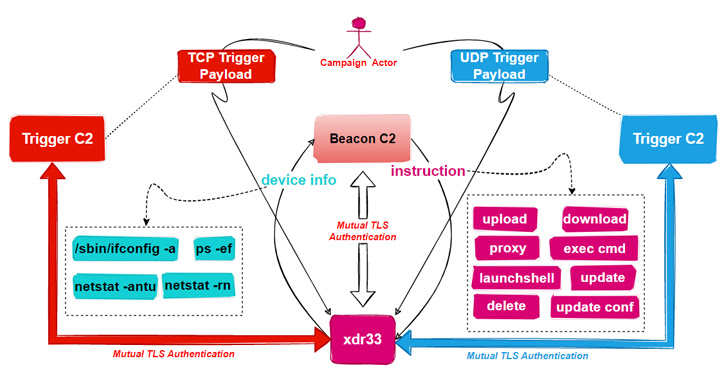

Les ELFE sample fonctionne en outre comme une balise en exfiltrant périodiquement les métadonnées du système vers le serveur distant et en exécutant les commandes émises par le C2.

Cela inclut la possibilité de télécharger et de télécharger des fichiers arbitraires, d’exécuter des commandes à l’aide de cmd et de lancer le shell, en plus de mettre à jour et d’effacer ses traces de l’hôte compromis.

Le logiciel malveillant intègre également un module Trigger conçu pour espionner le trafic réseau pour un paquet « déclencheur » spécifique afin d’extraire le serveur C2 mentionné dans la charge utile du paquet IP, d’établir une connexion et d’attendre l’exécution des commandes émises par le C2.

« Il convient de noter que Trigger C2 diffère de Beacon C2 dans les détails de la communication ; après avoir établi un tunnel SSL, [the] bot et Trigger C2 utilisent un Échange de clés Diffie-Hellman pour établir une clé partagée, qui est utilisée dans l’algorithme AES pour créer une deuxième couche de cryptage », ont expliqué les chercheurs.