Des chercheurs en cybersécurité ont découvert la toute première campagne illicite de minage de crypto-monnaie utilisée pour frapper Dero depuis début février 2023.

« La nouvelle opération de cryptojacking Dero se concentre sur la localisation des clusters Kubernetes avec un accès anonyme activé sur une API Kubernetes et l’écoute sur des ports non standard accessibles depuis Internet », CrowdStrike a dit dans un nouveau rapport partagé avec The Hacker News.

Le développement marque un changement notable par rapport à Monero, qui est une crypto-monnaie répandue utilisée dans de telles campagnes. On soupçonne que cela pourrait être lié au fait que Déro « offre des récompenses plus importantes et fournit des fonctionnalités d’anonymisation identiques ou meilleures. »

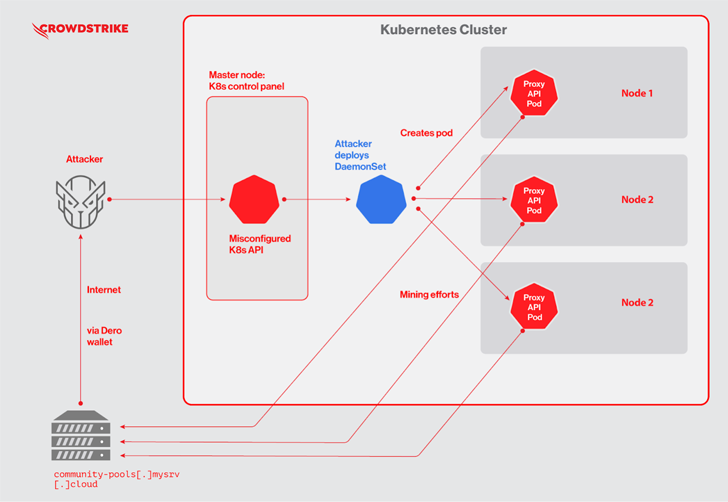

Les attaques, attribuées à un acteur inconnu motivé financièrement, commencent par la recherche de clusters Kubernetes avec une authentification définie comme –anonymous-auth=truequi permet aux requêtes anonymes adressées au serveur de supprimer les charges utiles initiales de trois adresses IP différentes basées aux États-Unis.

Cela inclut le déploiement d’un Kubernetes Ensemble de démons nommé « proxy-api », qui, à son tour, est utilisé pour déposer un pod malveillant sur chaque nœud du cluster Kubernetes afin de lancer l’activité de minage.

À cette fin, le fichier YAML du DaemonSet est orchestré pour exécuter une image Docker contenant un binaire « pause », qui est en fait le Mineur de pièces Dero.

« Dans un déploiement Kubernetes légitime, les conteneurs » pause « sont utilisés par Kubernetes pour démarrer un pod », a noté la société. « Les attaquants ont peut-être utilisé ce nom pour se fondre afin d’éviter une détection évidente. »

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

La société de cybersécurité a déclaré avoir identifié une campagne parallèle de minage de Monero ciblant également les clusters Kubernetes exposés en tentant de supprimer le DaemonSet « proxy-api » existant associé à la campagne Dero.

Ceci est une indication de la lutte en cours entre les groupes de cryptojacking qui se disputent les ressources cloud pour prendre et conserver le contrôle des machines et consommer toutes ses ressources.

« Les deux campagnes tentent de trouver des surfaces d’attaque Kubernetes non découvertes et se battent », ont déclaré Benjamin Grap et Manoj Ahuje, chercheurs sur les menaces chez CrowdStrike.