Un groupe d’universitaires de la Northeastern University et de la KU Leuven a révélé un défaut de conception fondamental dans la norme de protocole Wi-Fi IEEE 802.11, affectant une large gamme d’appareils exécutant Linux, FreeBSD, Android et iOS.

L’exploitation réussie de cette lacune pourrait être exploitée pour détourner les connexions TCP ou intercepter le trafic client et Web, ont déclaré les chercheurs Domien Schepers, Aanjhan Ranganathan et Mathy Vanhoef dans un article publié cette semaine.

Le approche exploits mécanismes d’économie d’énergie dans les terminaux pour inciter les points d’accès à fuir trames de données en clair, ou cryptez-les en utilisant une touche tout à zéro.

« La nature non protégée du bit d’économie d’énergie dans l’en-tête d’une trame […] permet également à un adversaire de forcer les trames de file d’attente destinées à un client spécifique, entraînant sa déconnexion et l’exécution triviale d’une attaque par déni de service », ont noté les chercheurs.

En d’autres termes, l’objectif est de faire fuir les trames du point d’accès destinées à une station cliente victime en profitant du fait que la plupart des piles Wi-Fi ne sortent pas correctement de la file d’attente ou ne purgent pas leurs files d’attente de transmission lorsque le contexte de sécurité change.

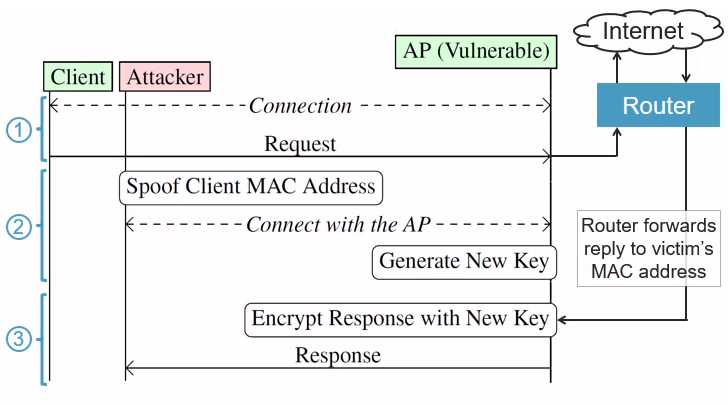

En plus de manipuler le contexte de sécurité pour faire fuir les trames de la file d’attente, un attaquant peut outrepasser le contexte de sécurité du client utilisé par un point d’accès pour recevoir des paquets destinés à la victime. Cette attaque présuppose que la partie ciblée est connectée à un réseau de type hotspot.

« L’idée centrale derrière l’attaque est que la manière dont les clients sont authentifiés n’a aucun rapport avec la manière dont les paquets sont acheminés vers le bon client Wi-Fi », a déclaré Vanhoef. expliqué.

« Un initié malveillant peut en abuser pour intercepter des données vers un client Wi-Fi en déconnectant une victime, puis en se connectant sous l’adresse MAC de la victime (en utilisant les informations d’identification de l’adversaire). Tous les paquets qui étaient encore en cours vers la victime, tels que les données du site Web que la victime était encore en train de charger seront désormais reçues par l’adversaire à la place. »

Cisco, dans un avis d’information, décrit les vulnérabilités en tant qu ‘ »attaque opportuniste et les informations obtenues par l’attaquant auraient une valeur minimale dans un réseau configuré de manière sécurisée ».

Cependant, la société a reconnu que les attaques présentées dans l’étude pourraient réussir contre les produits Cisco Wireless Access Point et les produits Cisco Meraki dotés de fonctionnalités sans fil.

Pour réduire la probabilité de telles attaques, il est recommandé d’implémenter la sécurité de la couche de transport (TLS) pour chiffrer les données en transit et d’appliquer des mécanismes d’application des politiques pour restreindre l’accès au réseau.

Devenez un pro de la réponse aux incidents !

Découvrez les secrets d’une réponse aux incidents à toute épreuve – Maîtrisez le processus en 6 phases avec Asaf Perlman, le responsable IR de Cynet !

Ne manquez rien – Réservez votre siège !

Les résultats arrivent des mois après que les chercheurs Ali Abedi et Deepak Vasisht ont démontré une attaque de confidentialité révélant l’emplacement appelée Wi-Peep qui exploite également le mécanisme d’économie d’énergie du protocole 802.11 pour localiser les périphériques cibles.

La recherche fait également suite à d’autres études récentes qui ont mis à profit les AP de géolocalisation Googleje lancer attaques d’usurpation d’emplacement dans les zones urbaines, sans parler d’utiliser les signaux Wi-Fi pour détecter et cartographier les mouvements humains dans une salle.